Chromebackdoor : Prendre le contrôle d’un navigateur Chrome

Chrome Backdoor – Un informaticien Français démontre une méthode qui permet de transformer le navigateur de Google Chrome en un logiciel espion efficace.

Graniet est un jeune informaticien qui a eu l’idée d’expliquer comment le navigateur de Google, Chrome, pouvait être transformé en backdoor.

Une backdoor, une porte cachée dans un logiciel qui permet de passer par un passage pas prévu à l’origine, discrètement et sans l’accord du propriétaire de la machine infiltrée. Baptisé chromebackdoor, le projet a pris la forme d’une extension pour le butineur web. Une extension qui peut être intégralement modifiée (nom, icônes, description).

J’ai eu l’occasion de tester la chose. Une collecte simple et très rapide de toutes les actions passant par le navigateur Chrome. Messenger Facebook ? Pas de problème d’interception. Injecter du contenu dans l’url ? Web inject possible. Bref, une idée sécurité particulièrement intéressante prouvant que les extensions ne sont pas obligatoirement vos meilleures amies. Cela m’a donné envie d’en savoir plus auprès de son auteur, un développeur web Français qui a de la suite dans les idées.

Vous avez lancé le projet Chrome Backdoor. Qu’est ce que c’est ?

Chrome Backdoor est un projet que j’ai lancé il y a quelques mois maintenant, je me suis demandé comment créer une backdoor qui puisse se cacher et être invisible à l’œil tout en innovant sur la méthode de déploiement. Je me suis donc orienté vers les navigateurs web qui sont surement les programmes les plus utilisés dans le monde.

Il s’agit donc d’une porte cachée sous la forme d’une extension qui peut se coupler avec des extensions courantes (ad block par exemple, NDR), sans bien évidement en perturber le fonctionnement.

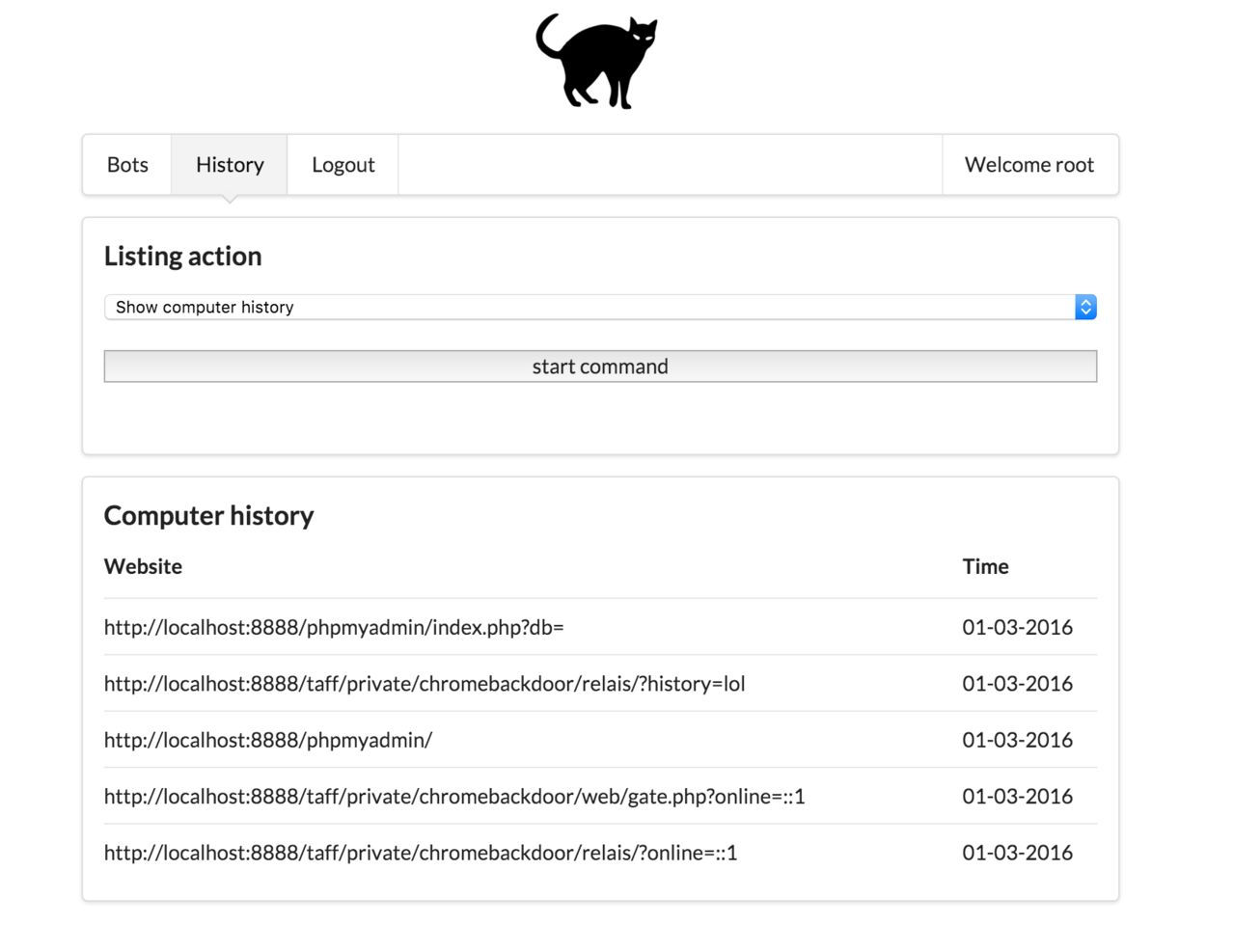

Chrome Backdoor est contrôlable à distance via une interface web. Dans cette interface, il y a la possibilité de modifier le code source de la backdoor. Elle viendra chercher son nouveau code source.

Il y a aussi de nombreuses possibilités comme la récupération des données envoyées par des formulaires : nom d’utilisateur, mot de passe… J’ai récemment intégré une fonctionnalité qui lui permet de récupérer les conversations des utilisateurs sur le messenger de Facebook. Encore en développement, d’autres fonctionnalités arriveront (comme la possibilité de coupler Chrome Backdoor avec une USB Rubber Ducky).

Les possibilités malveillantes sont nombreuses, le fait de diffuser le code source ne vous inquiète pas ?

J’ai voulu mettre le code open source pour que les développeurs intéressés puissent lire le code. Bien évidement, il peut y avoir des utilisations malveillantes, mais ça c’est comme pour chaque outil. [pour rappel, infiltrer, surveiller, un système informatique sans autorisation est un délit]

Avez-vous pensé à un « anti Chrome Backdoor » ?

Je pense en effet créer un Anti Chrome Backdoor qui sortira prochainement.

Comment se protéger d’une telle possibilité de backdoor ?

Je pense que la meilleure façon de ce protéger de ce type de backdoor et de vérifier la signature des extensions, de vérifier le contenu. Pour le reste, un outil difficile à détecter.

Retrouvez le travail de recherche de Graniet sur Github.