Faille dans Microsoft Office : espionnage FINSPY depuis janvier 2017

La faille 0Day CVE-2017-0199 concernant Microsoft Office et les fichiers au format RTF est utilisée depuis Janvier 2017 pour distribuer des logiciels d’espionnage FINSPY et LATENTBOT.

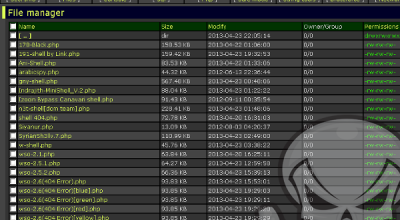

L’espionnage Finspy depuis des semaines via une faille découverte dans Microsoft Office et plus précisément dans les documents sauvegardés en .RTF. La vulnérabilité vient d’être signalée sous le CVE-2017-0199. Elle a été identifiée par la société américaine FireEye. Cette vulnérabilité permet à un pirate informatique de télécharger et d’exécuter un script Visual Basic contenant des commandes PowerShell lorsqu’un utilisateur ouvre un document RTF Microsoft Office contenant un ‘exploit’ embarqué. Cette faille était connue par des « initiés ». Le 0day, faille exploitée par une petite communauté et non rendue publique, a été aperçue en janvier 2017.

CVE-2017-0199 utilisée par de multiples acteurs

CVE-2017-0199 a été exploitée par des acteurs financièrement motivés et par des états nations avant sa divulgation. Des acteurs exploitant FINSPY et LATENTBOT ont utilisé la faille zero day dès janvier et mars 2017, et des similarités dans leur mise en œuvre suggèrent qu’ils ont obtenu le code de l’exploit à partir d’une source partagée. Une activité DRIDEX récente a débuté à la suite d’une divulgation de la faille, le 7 avril 2017.

Espionnage FINSPY utilisé pour cibler des victimes de langue russe

Dès le 25 janvier 2017, des documents leurres référençant un décret du Ministère de la Défense russe et un manuel prétendument publié dans la « République Populaire du Donetsk » a exploité la faille CVE-2017-0199 pour délivrer des malwares FINSPY. Ce code malveillant est commercialisé par la société Anglo-Allemande Gamma Group à de multiples états nations. L’exploit est utilisé conjointement avec la faille 0day pour mener à bien du cyber espionnage. Le document piégé est une version malveillante d’un manuel d’entrainement militaire largement diffusé. En particulier, cette version prétend avoir été publiée dans la « République Populaire du Donetsk », nom donné à un territoire contrôlé par des rebelles pro-russes dans l’est de l’Ukraine. Le document a téléchargé d’autres éléments pirates, dont un malware et un fichier leurre provenant de l’adresse 95.141.38.110. Ce site était ouvert et indexé pour permettre la récupération de contenus leurres supplémentaires, dont un supposé être un décret du Ministère de la Défense russe approuvé un plan de gestion forestière.

Selon un rapport de CitizenLab [Laboratoire canadien d’étude indépendant] en 2015, Gamma Group vend ses logiciels sous licence à ses clients et chacun d’entre eux utilise une infrastructure unique, ce qui rend probable le fait que les deux documents aient été utilisés par le même client. A noter que la faille notifiée CVE-2017-0199 est aussi exploitée dans la diffusion d’un second code malveillant, LATENTBOT.