Piratage d’un distributeur de billets… quasiment sans les mains !

Jackpotting : Pirater une distributeur de billets devient quasiment un jeu d’enfant une fois un cheval de Troie implanté. ZATAZ a pu tester la chose. Inquiétant !

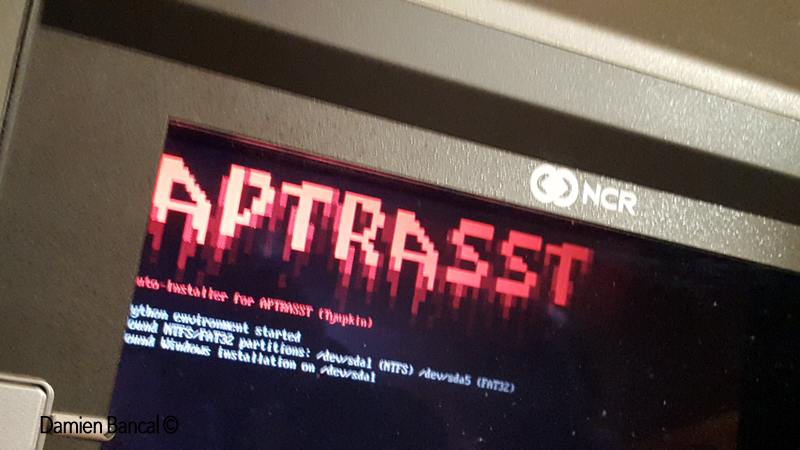

Tout débute en 2014, lors de l’annonce de la découverte d’un malware du nom de Tyupkin. Le microbe est capable de se jouer des sécurité implantées dans les distributeurs de billets. Première chose à mettre en place par le pirate, installer son microbe dans le GAB (Guichet Automatique de Billet – appelé aussi DAB ou encore ATM).

En 2014, des pirates s’étaient amusés à creuser un petit trou dans les distributeurs pour accrocher une clé USB à l’ordinateur hébergé dans le coffre fort. La technique du JackPotting venait encore de frapper ! Un employé malveillant peut aussi se charger de cette mission, clé USb ou CDROM. Comme nous avons pu le tester lors de l’anniversaire des 30 ans de GDATA (A Borum, à l’academie de l’éditeur d’antivirus), une fois le code malveillant dans l’installation du GAV, qui pour rappel tourne sous Windows XP en raison de la présence d’une API certifiée qui n’existe pas (encore, NDR) dans d’autres OS plus sécurisés, le commanditaire de l’attaque attend son heure.

Jackpotting

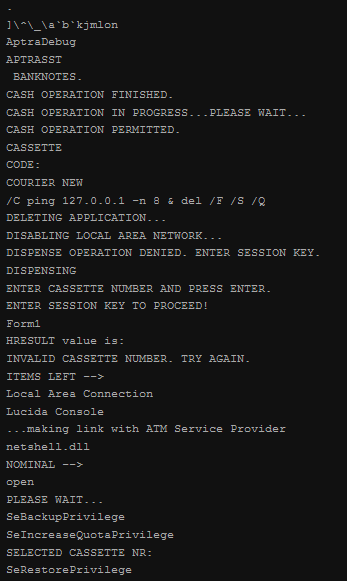

Comme dans le cas des attaques par skimming, le « chef » de l’opération n’est pas celui qui va appuyer sur les boutons et récupérer l’argent. A distance, il alerte sa/ses mules. Des intermédiaires qui ont pour mission de récupérer les billets, comme ceux que vous révélait ZATAZ, en juin, avec ces maçons moldaves arrêtés sur l’Île Maurice.

Dans le cas de Tyupkin, la mule reçoit un code secret par téléphone, unique, qu’il va taper au clavier du GAB. Une action qui lui permet de récupérer une certaine somme d’argent, décidée par le commanditaire. La confiance étant ce qu’elle est entre ces voyous, les « lieutenants » et « têtes de réseau » ne font pas confiance aux mules et décident donc de l’argent qui sera récolté, et renvoyé ensuite par Wester Union et autres moyens de transferts de liquidité.

GData a donc invité ZATAZ a testé ce code malveillant dans la superbe enceinte qu’est son académie de Bochum, à quelques kilomètres de Düsseldorf. Tyupkin est d’autant plus terrible qu’il ne laisse aucune trace. Ses options sont étonnantes. Il permet de connaitre le nombre de cassettes de billets dans l’ATM ; le montant des billets dans chaque cassette… La sécurité SolidCore des GAB ne fait pas long feu. Une fois l’argent collecté par la mule, APTRASST s’efface, lui et ses composants (TyupkinATMsample_1.exe).

Jackpottings

Dans ses jackpottings, le pirate n’oublie pas d’éteindre la machine et la relance, comme si de rien n’était. Aucune trace dans les logs. Autant dire que les employés des banques se retrouvent avec des trous dans leurs caisses, sans pouvoir les justifier.

Nous vous présentons, en vidéo, cette attaque, dans le ZATAZ Web TV de cette fin septembre. Nous comprenons beaucoup mieux, maintenant, pourquoi les banques et le GIE s’inquiète de la possibilité de voir débarquer ce genre de code malveillant dans nos distributeurs. A noter que le code de GDATA n’a pas été acheté dans le black market comme nous l’a confirmé Jérôme Granger responsable de la communication de GDATA France « Il a été décompilé par nos chercheurs, en Allemagne« .

Depuis, d’autres versions de Tyupkin sont dans la nature, comme GreenDispenser que des pirates viennent de tester au Mexique. Ici aussi, l’ATM est infiltré. GreenDispenser a la capacité de cibler les GAB de plusieurs fournisseurs utilisant la norme de middleware XFS. Une norme largement adoptée par les différents fournisseurs d’ATM. La finesse de l’attaque fait croire que le GAB est vide et « hors service« .

Tyupkin

La programmation de ce logiciel malveillant indique qu’il doit rentrer en action en septembre 2015. Les mules rentrent un code particulier. Des chiffres formant une master key. Elle permet de vider le Distributeur Automatique de Billets. Un code unique délivré, comme Tyupkin, par une application téléphonique dédiée. Un QR Code (Flash Code) fournit ensuite une seconde clé. Un dernier clique sur le clavier du GAB efface le cheval de Troie. Fait disparaître la moindre trace de la malversation. Comme Tyupkin et Ploutus, Green Dispenser est apparu d’abord au Mexique.

Les autorités vont-elles continuer à se tourner vers les « pirates Chinois » ou vont-ils enfin se pencher sur les chercheurs en informatique des Cartels de la Drogue locaux ? Des traces de GreenDispenser sont apparues aussi en Asie et en Russie.

Pingback: Visite des laboratoires de GDATA en Allemagne | Data Security Breach

Pingback: ZATAZ Magazine » Arrestations : ils pirataient des distributeurs de billets à distance

Pingback: Skimer, la nouvelle menace pour distributeurs de billets - Data Security BreachData Security Breach

Pingback: ZATAZ Jackpotting : arrestation en France de 3 pirates de distributeurs de billets - ZATAZ

Pingback: ZATAZ » Piratage de distributeur de billets au Québec

Pingback: ZATAZ » Pirates de distributeurs de billets arrêtés

Pingback: ZATAZ » Jackpotting : recrudescence de cyberattaques à l’encontre de distributeurs de billets