Ransomware WCry : Les employés de Telefonica doivent fermer leur PC

Le ransomware WCry fait de gros dégât au point que l’opérateur espagnol Telefonica impose à ses employés de fermer leurs ordinateurs.

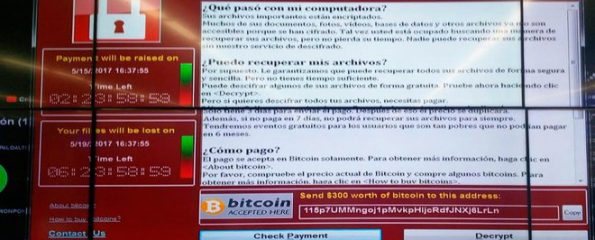

Une nouvelle épidémie de ransomware, signée ransomware Wcry, fait des ravages partout dans le monde, mais surtout en Espagne, où Telefonica – l’une des plus grandes entreprises de télécommunications du pays – en a été victime. Elle vient de demander à son personnel de fermer l’ensemble des ordinateurs de l’entreprise pour stopper la diffusion du logiciel malveillant. Il est demandé de stopper les accès aux VPN de la société afin de limiter La portée du ransomware. La première version de ce ransomware a été découverte par le chercheur S! Ri de Malwarebytes le 10 février. La première campagne menée le 25 mars, découverte par Karsten Hahn de chez Gdata, semblait n’être qu’un test. Plusieurs importantes sociétés ont été touchées, comme Fedex, Portugal Telecom, Deutsche Bahn, le Ministère de l’Intérieur Russe, l’affichage des horaires de Train en Allemagne, les enseignes Françaises Jules, Brice … En France, le code a été aperçu dans des entreprises au point de voir deux usines Renault fermées le temps d’analyser l’infiltration. Des Hôpitaux, au Royaume-Unis auraient été touchés. Il ne s’agit que de victimes qui ont communiqué sur le sujet. Imaginez ceux qui ne disent rien ! En 2016, le Hollywood Presbyterian Medical Center et l’Hôpital d’Epinal, entre autres, avaient été touchés par un logiciel de rançonnage. Faire payer les victimes pour qu’elles récupèrent les fichiers chiffrés par le programme malveillant. Pour WCry, il est réclamé 300€ par machine prise en otage.

Cet exploit, baptisé EternalBlue, a été mis à disposition par le groupe de pirates Shadow brokers, le 14 avril 2017, et corrigé par Microsoft un mois auparavant. Le problème de ce code malveillant, pas besoin de cliquer sur un fichier joint pour qu’il se répande !

Omg ! Le jeu et de savoir qui ne l'aura pas le #ransomware ! #cybersécurité @zataz https://t.co/bOoi6TrWA0

— Damien Bancal (@Damien_Bancal) May 12, 2017

L’attaque a été rendue possible via des machines qui n’ont pas été mises à jour. La faille qui a été exploitée, un 0day volé à aux hackers de la NSA, exploite un problème de sécurité dans un outil Windows. Microsoft a corrigé le problème, voilà deux mois, le 14 mars 2017 [MS17-010]. Pour s’en protéger, il est recommandé d’isoler la machine touchée avant qu’elle n’infecte le reste du parc informatique, voire de l’éteindre le temps d’appliquer les mesures nécessaires.

Pour rappel, Microsoft a corrigé, en ce mois de mai, 3 failles dont des 0day ont été détectés. Dans l’urgence, Windows XP et Server 2003, qui n’étaient plus mis à jour l’ont été pour bloquer l’attaque.

Trois nouvelles vulnérabilités « zero day » dans des produits Microsoft Office ont été patchés ce 9 mai. #cybersécurité @FireEye @zataz

— Damien Bancal (@Damien_Bancal) May 11, 2017

Comme le rappelais Microsoft, à l’époque : « Cette mise à jour de sécurité corrige des vulnérabilités dans Microsoft Windows. La plus grave de ces vulnérabilités pourrait permettre l’exécution de code à distance si un attaquant envoyait des messages spécialement conçus à un serveur Windows SMBv1« . Bref, les entreprises touchées sont aussi fautives que les malveillants derrière WCry.

Qui attaque ? Bonne question, plusieurs millions de courriels automatisés ; des sites collecteurs et des millions de machines touchées. La Russie et Taïwan d’abord, puis le reste du monde. Le code malveillant n’ayant pas besoin de « clic » de souris pour s’exécuter sur une machine non patchée. (mise à jour : vidéo de l’attaque)

L'attaque #wcry aurait pu être bien pire ! "Réduite" en raison d'un nom de domaine non enregistré par les pirates ! https://t.co/mfHy0ESMW3

— Damien Bancal (@Damien_Bancal) May 13, 2017

« Bref, les entreprises touchées sont aussi fautives que les pirates cachés derrière Wcry. »

2 fois dans l’article, ca pue la complaisance envers ces petites putes adeptes du chantage.

Non les entreprises ne sont pas AUSSI fautives. Elles ne font rien d’illégal, elle ne mettent pas en danger l’activité de services publics ou d’entreprises.

Qu’il faille sensibiliser au max les entreprises aux enjeux de sécurité, ok. de Les mettre au même niveau que les pirates.

Bonjour,

Le fait que l’entreprise ne patche pas son informatique alors que le correctif existe depuis 2 mois me semble être une faute grave à la vue des dégâts occasionnés. En ce qui concerne le « doublon », une erreur de ma part.

Bonjour,

l’expression « aussi fautive » est totalement malvenue. Si je laisse ouvert chez moi, je ne suis pas « aussi fautif » qu’un éventuel cambrioleur.

Alors oui, ces entreprises sont imprudentes, mais c’est absurde de mettre les criminels et les victimes sur un même plan.

Mais quand comprendront ils que Windows n’est pas fiable pour des données sensibles ?

oui et personne ne semble mettre celà en évidence. Jamais eu de problème avec Linux

on voit que vous ne bossez pas dans une entreprise…

2 mois dans une grosse boite c’est impossible a tenir sur des centaines (milliers) de serveurs en prod

il faut vérifier qu’aucune application ou service n’est impacté avec ces patchs, qu’il n’y a pas d’autres incidents en // , qu’on a pas de régression… ca prend du temps , et il faut passer par de la PrePRod voire une nouvelle intégration…etc…

bref mettre un pc perso Windows 10 a jour c’est facile si ca plante ben tant pis on reinstalle ou on cherche la solution , on a le temps,

pas dans une entreprise…

Bonjour,

Je travaille même dans plusieurs, mais votre constatation est vraie, cela n’est pas si simple sans budget, sans homme et sans motivation de la hiérarchie.

Faut quand même pas se moquer du monde, dire que c’est impossible de surveiller un parc de centaines ou de milliers d’ordinateur pour savoir si ils sont à jour…., chez nous on en a sur 4 sites 4 x 18 000 postes à surveiller dans notre boite (sans compter les serveurs) et avec une politique pointue de veille technologique 0 patch en retard cherchez l’erreur. Après c’est une question d’organisation plus que de moyens, faut savoir sensibiliser le personnel aux outils qu’ils utilisent. Il faut savoir aussi déconnecter d’internet les services non essentiels à la production. Si vous croyez que notre département développement est connecté à internet vous rêvez tout debout, faut pas être suicidaire non plus. Je pense que la mutation au tout internet à été considéré comme la solution à une époque… c’était sans compter nos petits pirates. Je dis ça je dis rien…. et je suis ouvert à la discussion. (j’adore lire vos infos ceci étant dit)

Bonjour ,

Savez vous si l’extension des fichiers est-elle toujours *.wnry sur les fichiers cryptés ?

je lance des recherches sur mes partages réseaux au cas ou.

Merci

Nicolas

Oui