Hackint Team : Le 0Day Adobe utilisé avant sa diffusion publique et vendu 45000 $

Lundi 6 juillet, plusieurs vulnérabilités ont été dévoilées dans le cadre de la fuite d’informations de la société Hacking Team. Parmi les 0Day Adobe et Windows, une faille Flash qui a été utilisé par des pirates quelques jours avant la diffusion de 418 Go de données de la société italienne.

Si l’exploit Flash, qui a été rapidement corrigé par Adobe, a été intégré dans plusieurs kits d’exploits pirates, il est cependant intéressant de constater que ce 0Day était aussi dans les mains de pirates informatiques avant la diffusion de ce 0Day. Selon le Trend Micro Labs, cet exploit a également été utilisé dans des attaques visant la Corée du sud et le Japon. Des attaques ciblées, mais limitées, débutaient fin juin. Un courriel piégé par une pièce jointe qui téléchargeait l’exploit en question. Celui qui a utilisé ce 0day pour attaquer des entités asiatiques, a donc eu accès aux outils et au code des italiens. Est-ce le même pirate qui a tapé dans l’entreprise transalpine ? Hacking Team était infiltré depuis janvier 2015 via deux accès d’employés dont les mots de passe, d’une faiblesse à faire pâlir un lapin albinos, auraient été découvert via un logiciel dédié au piratage (crack) de mots de passe.

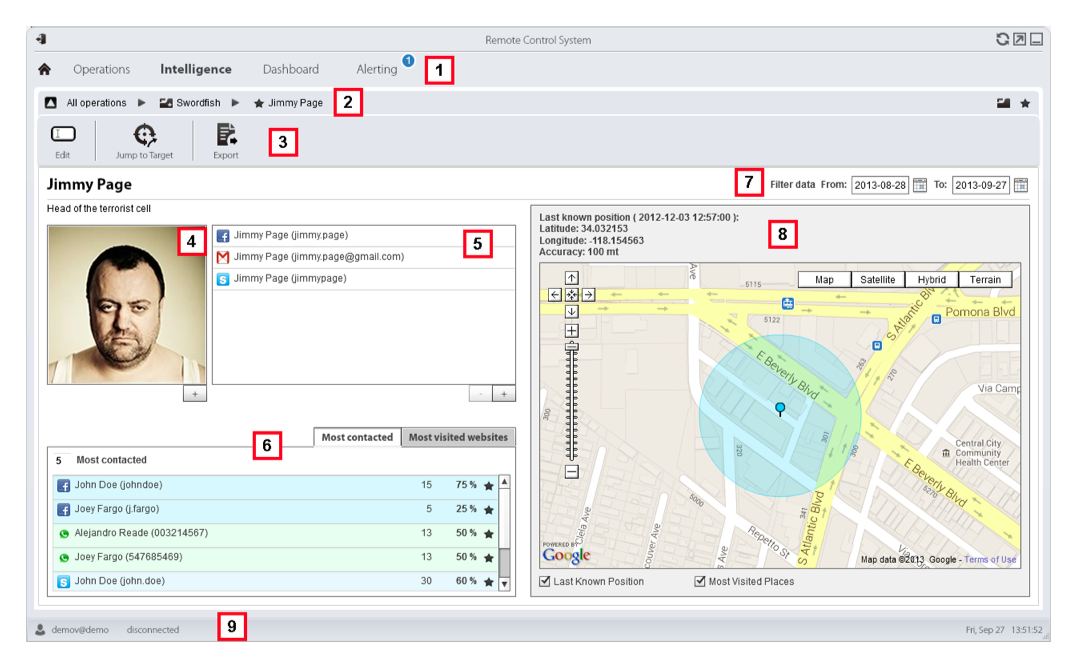

En attendant, les affichages de fausses mises à jour Flash, dont la Hacking Team était friande pour permettre à ses clients d’infiltrer leurs cibles, devraient se calmer, du moins un temps. A noter que dans sa nouvelle version, la 9.6, l’outil de hacking Team RCS permettait aussi de piéger les visiteurs de sites pornographiques, dont les réputés Pornhub, Porn.com ou xHamster et leurs centaines de millions de visiteurs. Et peu importe l’OS (Mac OSX, Windows et Linux ) et les navigateurs (Internet Explorer, Firefox Chrome, Safari et Opera.) Adobe propose une mise à jour, une vraie, pour son outil.

Hacking Team profitait de site pornographique pour permettre de piéger les cibles de leurs clients

Il y a encore peu, avant que Youtube passe en HTTPS, la Hacking Team possédait aussi une « technique », via son RCS [Network Appliance Injector], profitant d’une faiblesse de Youtube pour permettre l’infiltration d’une machine d’un internaute ciblé par un espionnage. Marietje Schaake, député néerlandaise du Parlement européen, elle travaille sur les questions de la surveillance électronique, a demandé une enquête sur les actions de Hacking Team. La Commission européenne dispose de six semaines pour répondre.

En attendant, on découvre dans les courriels de hacking Team le coût du 0Day Flash Player. 45.000 dollars demandés par un informaticien russe du nom de Tovis Toporov. Le fournisseur annonce dans un second message posséder 6 exploits pour Windows, OS X et iOS. Des 0day commercialisés entre 30.000 et 45.000 dollars. Hacking Team n’a été intéressé que par le Flash Player. Le « commerçant », un Moscovite de 33 ans, indique que ses prix sont dans la condition ou les exploits sont acquis sans exclusivités. Il fallait multiplier par trois son prix pour être l’unique propriétaire de la vulnérabilité… sans avoir l’assurance des dires du pirate. Hacking Team possédait cette faille depuis octobre 2013. « Je vous recommande le 0day pour iOS 7 et OS X » concluait Toporov. Hacking Team achetait les 0Day qui lui étaient proposés. Des courriers montrent des transactions avec vulnbroker. A noter que les données bancaires de tout ce petit monde est aussi dans les courriels piratés !