Anonymous Sudan : des pirates englués dans leur business

Le FBI met la main sur les pirates Anonymous Sudan. Comme ZATAZ vous l’expliquait en son temps, des pirates vendeurs de DDoS, rien de plus !

Après l’arrestation de trois pirates informatiques espagnols proche des pirates prorusses NoName(057)16 cet été, voici deux nouveaux pirates informatiques, en temps proche des hacktivistes prorusses de NoName056(17), à se retrouver dans la nasse des autorités : Anonymous Sudan. Alors qu’au moment de plusieurs attaques DDoS de ces pirates il était possible de lire « d’experts » que ces dangereux pirates étaient financés par les Russes, ZATAZ affirmait qu’il n n’était rien. Anonymous Sudan n’était rien d’autre que de vulgaire criminel numérique, commerçant des outils de piratage informatique, comme des attaques DDoS via les outils Godzilla, Skynet ou encore InfraShutdown.

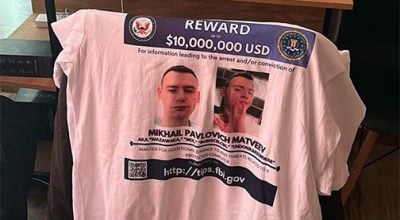

Le 17 octobre 2024, la justice américaine a frappé un grand coup en révélant l’identité de deux cybercriminels présumés à la tête du collectif de hackers Anonymous Sudan, et en donnant raison à votre blog préféré. Ce groupe, connu pour ses actions de piratage à des fins de politiques et idéologiques, aurait perturbé des infrastructures critiques, tant en France qu’ailleurs dans le monde. Les deux leaders présumés, Ahmed Salah Yousif Omer (22 ans) et Alaa Salah Yusuuf Omer (27 ans), sont accusés d’avoir orchestré de nombreuses attaques, notamment une qui a paralysé le réseau interministériel de l’État français (RIE) en mars 2024.

Anonymous Sudan : une alliance avec des groupes pro-russes et pro-islamistes

Depuis sa création, Anonymous Sudan s’est forgé une réputation sulfureuse en s’attaquant à des États et des entreprises sous des prétextes politiques. Le collectif, qui se revendique pro-russe et pro-islamiste, a notamment justifié ses attaques contre la France par les caricatures controversées de Charlie Hebdo et les actions contre la communauté musulmane. Par ailleurs, les pays scandinaves ont eux aussi été pris pour cibles, notamment après des actes provocateurs comme la brûlure du Coran par des militants d’extrême droite. Derrière ces messages politiques se cachaient surtout la vente de solution de DDoS. Parmi les alliances opportunistes : Killnet, Noname(056)17 ou encore RCAT. Vous pouvez d’ailleurs retrouver ces liens, et beaucoup d’autres « vendeurs » dans l’outil CAFE (Aka Bubulle) que ZATAZ a créé pour comprendre ce qui se cache vraiment derrière ces pseudos hacktivistes. Un outil et la base de données que ZATAZ vous offre.

Des attaques DDoS à grande échelle

La méthode privilégiée par Anonymous Sudan est l’attaque par déni de service distribué (DDoS), un type d’attaque qui inonde un serveur de requêtes jusqu’à ce qu’il devienne incapable de répondre et tombe en panne. Bien que les attaques DDoS soient généralement temporaires, Anonymous Sudan a perfectionné cette technique en développant un vaste réseau de botnets. Ces appareils infectés, détournés par les hackers malveillants, ont permis de mener des attaques d’une puissance inhabituelle. Ils louaient aussi des serveurs chez des géants du web afin de profiter de leur infrastructure. Des services populaires comme ChatGPT, Deezer, et OnlyFans ont subi les effets de ces attaques, causant des interruptions pour des millions d’utilisateurs dans le monde entier. Parmi les victimes figurent également des plateformes technologiques américaines majeures, dont Microsoft Corp. et Riot Games Inc., ainsi que des fournisseurs de services réseau.

Anonymous Sudan a également ciblé un hôpital à Los Angeles, retardant des soins d’urgence en paralysant son réseau. Cette capacité à perturber des services critiques avec des moyens relativement limités a été soulignée par des experts en cybersécurité comme Crowdstrike, qui a déclaré que l’infrastructure DDoS mise en place par le groupe avait permis de lancer plus de 35 000 attaques.

« La saisie par le FBI de l’outil DDoS a permis de neutraliser la plateforme d’attaque qui a causé des dommages et des perturbations généralisées aux infrastructures et réseaux critiques dans le monde entier« , a déclaré Rebecca Day, agent spécial en charge du bureau extérieur du FBI à Anchorage. Selon l’acte d’accusation et une plainte pénale, depuis début 2023, Anonymous Sudan et leurs clients ont utilisé l’outil d’attaque distribuée dans le cloud (DCAT) du groupe pour mener des attaques DDoS. En environ un an de fonctionnement, l’outil DDoS d’Anonymous Sudan a été utilisé pour lancer plus de 35 000 attaques DDoS.

Les deux hackers soudanais se finançaient en louant leur infrastructure DDoS à d’autres cybercriminels, générant ainsi un modèle lucratif qui a alimenté de nombreuses attaques dans le monde. Cependant, leur relative inactivité ces derniers mois coïncide avec l’intensification des enquêtes du FBI et d’autres agences de sécurité.