Apple a-t-il payé le silence d’un groupe de pirates informatiques ?

Il y a quelques jours, le groupe de pirates informatiques caché derrière le ransomware Sodinokibi proposait un « deal » avec le géant américain APPLE. Payer plusieurs millions de dollars pour que ne soit pas révélés les secrets de la pomme. Une semaine plus tard, la menace pirate a disparu.

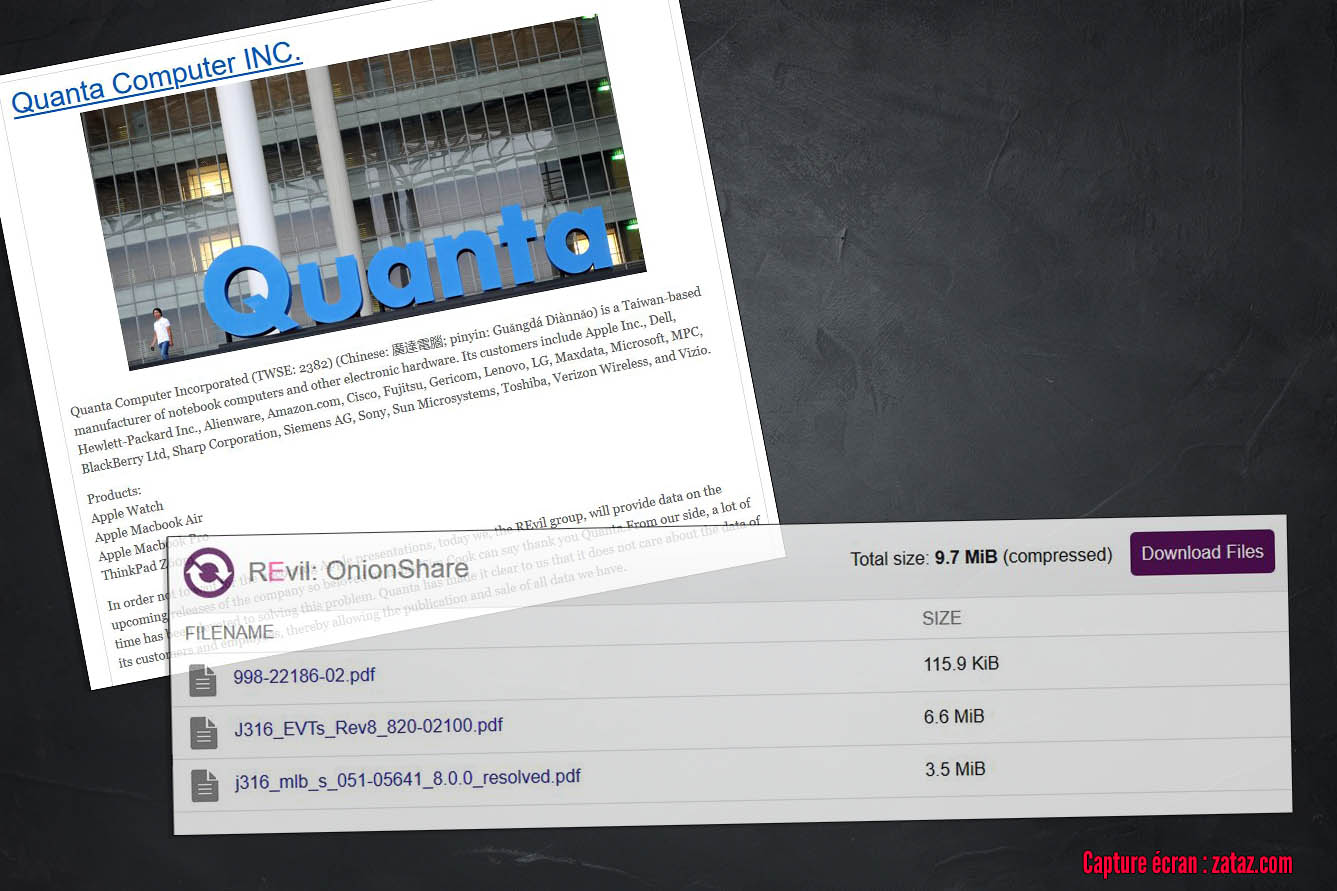

Je vous expliquais, le 20 avril dernier, comment les opérateurs du ransomware Sodinokibi / Ryuk menaçait le géant américain APPLE de révéler certains de ses secrets si une rançon n’était pas versée aux malveillants. Plusieurs millions de dollars étaient réclamés. Parmi les documents volés, des plans des futurs appareils d’Apple volés à l’intégrateur Taïwanais Quanta Computer INC. Comme à son habitude, les rançonneurs ont diffusé des preuves de leur infiltration et extraction de documents internes.

Sodinokibi réclamait à Apple le versement d’une rançon en échange de leur « discrétion » sur les fichiers volés. Six jours plus tard… la menace a disparu.

Apple, Quanta Computer ont-ils payé ? Sont-ils en train de « discuter » tarifs ? Le mystère reste entier et seules les protagonistes connaissent la vérité. Le reste ne serait que supputation !

Pendant ce temps … la menace fantôme

Comme je peux vous le montrer dans l’enquête « Ransomware 365 » lancée voilà bientôt deux ans, les cyber attaques de type ransomware ne cessent de croite, évoluer, muter. L’enquête montre comment de jeunes groupes, comme Babuk ou encore LV et Merkato sont en train de gagner du terrain en lançant des attaques à tour de bras. Pour cela, ils sont secondés par de plus en plus de « recrutés ».

De petites mains offrant l’infiltration dans le serveur d’une entreprise qui finira sous le menace du ransomware et de ses chantages. Chantages qui prennent jusqu’à 4 formes : chiffrement, diffusion des données volées, reventes des données, DDoS.

Dans ce dernier cas, le Déni Distribué de Service (DDoS), ZATAZ vous révélait ce rajout maléfique dans l’arsenal des voyous 2.0 en 2016. L’année dernière (Netwalker, Suncrypt et Darkside) renforçait cette méthode de pression 2.0. Des recrutés qui sont de plus en plis souvent approchés via des forums dans le darkweb ou le web, sans parler de boutiques offrant, clé en main, le ransomware exploitable par le premier petit criminel qui passe à l’image de la boutique que j’ai découverte il y a quelques jours. Pour 65 dollars US (80 $ CAD / 53€), un outil pour fabriquer un « petit » ransomware ; Compter 350 dollars US (288€ / 430 CAD) pour un outil de rançonnage plus technique : choix des fichiers à prendre en otage, téléchargement automatique des fichiers exfiltrés, etc.

Les sites de ventes de données volées dans un ransomware se multiplient

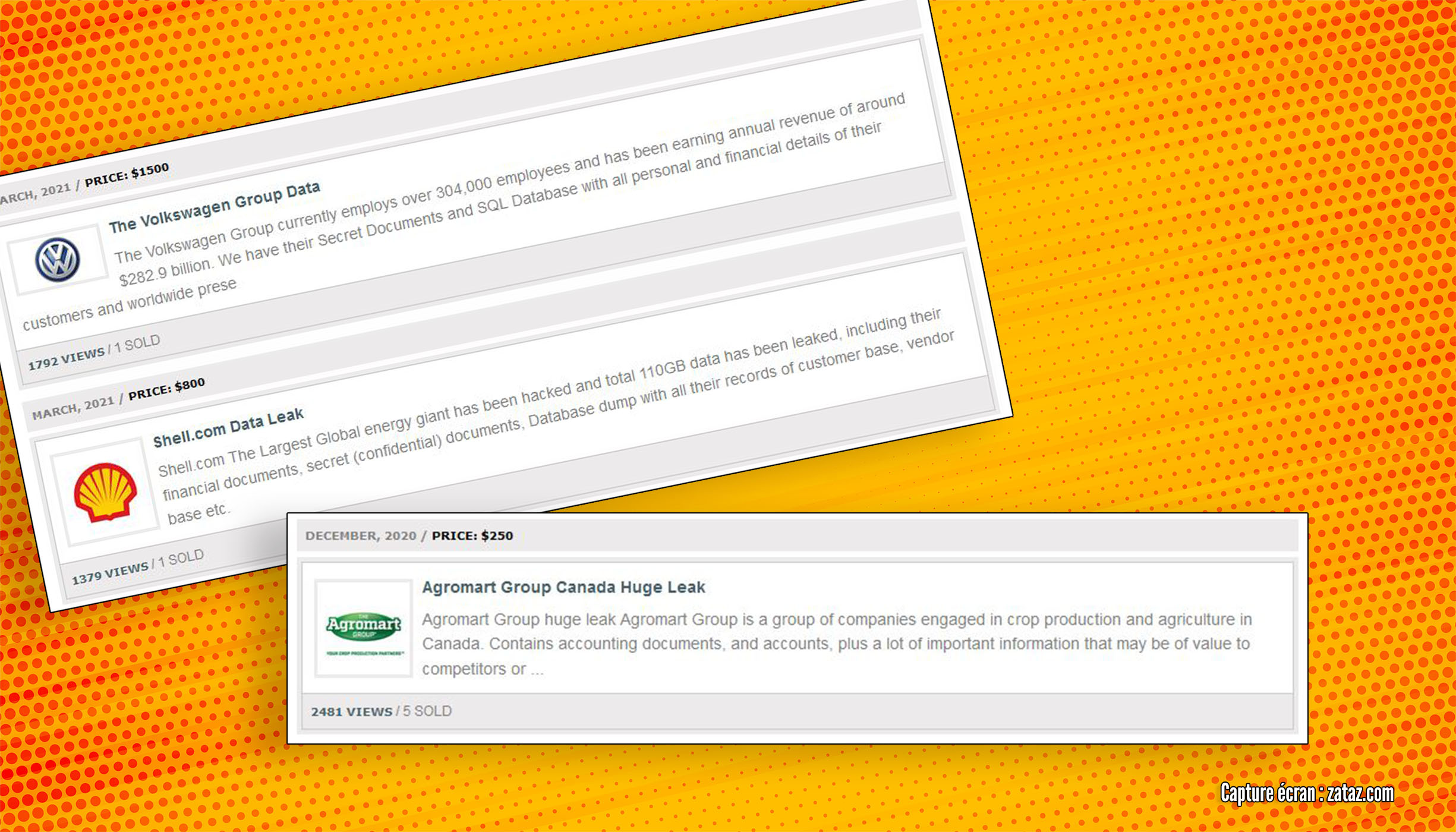

Les entreprises ne paient pas la rançon pour récupérer leurs machines prises en otage ? Elles ne versent pas d’argent pour ne pas voir leurs données diffusées ? Les pirates mettent en vente, via des enchères, les documents les plus sensibles. ZATAZ vous avez révélé en son temps le premier site de vente aux enchères de données volées. Sodinokibi était le premier à lancer l’idée avant d’arrêter ce « business » en décembre 2020. Mais depuis, les commerces de fichiers volés via des ransomwares se sont multipliés à l’image de DLM. Comme le montre mes captures écrans, les documents sont vendus plusieurs centaines de dollars. Tata Communication par exemple, 1000$ (une vente) ; la société indienne Mobikwik, 9000$ (trois ventes). Ce site, en 6 ventes a accumulé 40.000 $ US !

A noter que la société Canadienne Agromart, vendue en son temps par Sodinokibi dans son espace de vente aux enchères, a été commercialisé 5 fois par DLM au prix de 250$ US piéce.