Buhsam, un malware Android capable de lire les messages WhatsApp

Buhsam, un code malveillant découvert pour la première fois par le chercheur en sécurité Lukas Stefanko. Cette analyse donne un aperçu de l’étendue des possibilités des malwares sous Android. Avec ce programme malveillant, l’attaquant est capable de consulter l’historique WhatsApp, de récupérer les contacts ou encore d’activer la caméra du smartphone de sa cible.

Buhsam, l’espion pour WhatsApp ! Selon les chercheurs en sécurité de G DATA, certains détails montrent que le malware est encore en phase de développement. Après le démarrage des services nuisibles, l’utilisateur reçoit par exemple une notification « Service Started », alors que les cybercriminels essaient généralement d’agir aussi secrètement que possible. Néanmoins, le logiciel malveillant possède certaines caractéristiques particulières qui méritent qu’elles soient documentées.

Buhsam : WebSockets au lieu de HTTPS

Premier élément notable, le logiciel malveillant n’établit pas la connexion au serveur C&C via une connexion HTTP classique, mais il utilise des WebSockets. Contrairement aux connexions HTTP classiques, les connexions WebSockets peuvent être maintenues sur une plus longue période. Pour les auteurs du malware, cela réduit l’effort de communication avec le smartphone. Autre avantage, la transmission des fichiers d’en-tête n’est pas nécessaire, ce qui réduit le volume de données transférées. Des caractéristiques qui permettent de camoufler l’activité du logiciel malveillant.

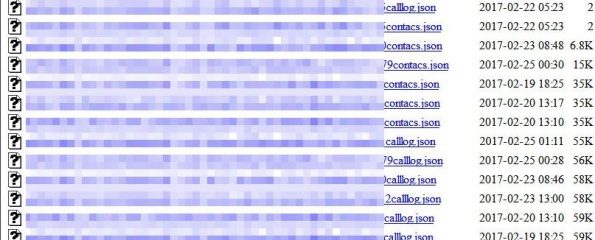

Le logiciel malveillant peut charger différents modules en fonction des informations disponibles sur le smartphone. Il peut par exemple lire les contenus WhatsApp et les envoyer au serveur de l’attaquant.

Le serveur C&C peut également demander le contenu de l’historique du navigateur. Pour ce faire, une demande d’objet JSON communique au smartphone. Actuellement, seuls les signets enregistrés des utilisateurs se transfèrent et non l’historique complet. Probablement un autre indice qui indique que le logiciel malveillant est toujours en cours de développement. Les contacts de l’utilisateur peuvent se retrouver, ensuite, sur le serveur de l’attaquant.

Le code malveillant analysé est détecté sous le nom Android.Trojan-Spy.Buhsam.A.