Le business pirate qui vise les cyberboutiques

Cyberboutiques Versus Pirates. Avec les actions préventives de LDLC et le piratage de données vécu par des clients de CDiscount, ZATAZ va vous expliquer le business juteux des pirates informatiques à l’encontre des magasins ayant pignon sur web.

Mercredi 13 décembre je vous parlais de cette alerte lançait par la cyber boutique LDLC à l’encontre de certains de ses clients. Le cybermarchand conseillait de changer le mot de passe donnant accès à l’espace privé concernant les récepteurs de la missive. La veille, les enquêteurs de la Sûreté départementale de la Drôme mettait fin au business de cinq internautes de la région (les plus jeunes ayant 13 et 15 ans) qui avaient jeté leur dévolu sur plusieurs centaines de personnes en achetant des produits sur le site CDiscount. Des achats via des données bancaires dérobées. 350 000€ ont ainsi été détournés via 491 clients. Comment les pirates ont-ils pu réussir ? ZATAZ vous explique le procédé et, surtout, comment s’en protéger.

D’abord, les données

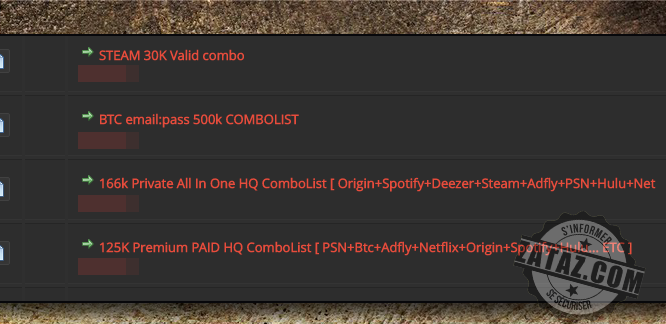

Pour collecter les données, les voleurs ont plusieurs possibilités qui s’ouvrent à eux. D’abord, l’achat, directement dans le black market. Des forums, des sites (dans le darknet, mais pas que) proposent pour quelques euros/dollars des donnés bancaires. Selon la carte vendue, la zone géographique, … les prix peuvent varier de quelques centimes à quelques dizaines d’euros. Vient ensuite le pirate direct de la données clients. Ici aussi, plusieurs chemins possibles. Le plus simple et encore très efficace : le phishing.

Se faire passer pour des cyberboutiques comme LDLC, CDiscount, SushiShop, Amazon est un jeu d’enfant comme ZATAZ a pu déjà vous le montrer. Des kits d’hameçonnages sont trouvent en quelques minutes sur la toile à qui connait les mots clés ou le « bon » contact spécialisé dans le sujet. Un kit peut se trouver sans bourse déliée. Les versions payantes peuvent atteindre plusieurs centaines d’euros selon la cible et les « options » proposées. Pour finir, le pirate de la boutique. Les failles permettant de mettre la main sur des données sont nombreuses. Mais des boutiques telles que LDLC ou encore CDiscount ne sont pas nées de la dernière pluie.

Une injections SQL, un XSS sont toujours possibles, mais pas, normalement, à leur niveau ! D’autant que les données bancaires ne sont pas des informations comme les autres et ne sont pas sauvegardées à la sauce fichier zip sur le serveur. Autre détail, si des pirates avaient eu accès aux clients de Cdiscount, directement, via la cyber boutique, croyez moi, ils ne se seraient pas contentés de 300.000 euros de matériel !

Ensuite, l’achat

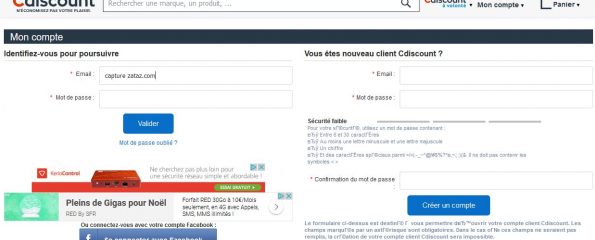

Acheter des produits sur des sites tels quel LDLC, CDiscount n’est pas compliquer. Ouvrir un compte, enregistrer un mot de passe (minuscule, majuscule, chiffre, signe de ponctuation), proposer une adresse postale et le tour est joué. Les voleurs n’ont plus qu’à exploiter des données bancaires, fournir une adresse de livraison, et le tour est joué. Permettre la double authentification serait un énorme plus pour les clients. Un pirate mettant la main sur les données de connexion ne pourrait pas agir sans cette double authentification reçue sur le téléphone du propriétaire légitime du téléphone. Bien évidemment, si le voleur ouvre des comptes dédiés à sa fraude, cette sécurité ne servira à rien. Mais elle est indispensable en cas d’interception des identifiants de connexion d’un client légitime via un phishing ou une attaque de type injection SQL. Pour le cas de CDiscount, des infiltrations « dans les fichiers informatiques de [CDiscount] avant de multiplier les commandes avec les références des cartes bancaires de près de 500 clients » relate Le Point.

La livraison

Acheter des produits via des données bancaires piratées est une chose ; recevoir les colis est une autre affaire. Et pourtant, le black market propose aussi des options aussi étonnantes que malveillantes : la drop box. Une Dropbox, ici rien à voir avec l’espace de stockage cloud éponyme, permet de recevoir des colis/courriers à une adresse n’étant pas celle du voleur. D’abord la Dropbox d’une mule. La mule est un internaute volontaire qui accepte de recevoir les colis à sa propre adresse. Sa mission étant de garder un pourcentage de l’argent utilisé, ou quelques produits. Il doit renvoyer le reste des colis à une autre adresse, celle du commanditaire de l’action pirate. Vient ensuite la mule « involontaire ».

La mule « involontaire » a cru à une petite annonce d’une association, à une offre d’emploi lui proposant de travailler comme secrétaire, comme comptable… Sa mission, recevoir des colis et les acheminer à une nouvelle adresse postale (en Suisse, en Afrique, en Asie, …). Il pense travailler officiellement pour une organisation. Certains vont jusqu’à signer des contrats de travail qu’ils pensent légitimes. Il existe ensuite les « Dropbox shops« . Des commerces considéraient comme n’étant pas regardant sur les récepteurs des colis. Des propriétaires de point relais qui ne vérifient pas les identités par exemple. Malheureusement, ici aussi, le black market propose des solutions. De faux papiers qui peuvent être présentées aux commerçants relais.

Des pirates de cours d’école ?

Pour CDiscount, des mômes de 13, 15, 17, 18 ans … Des arnaques faciles, qui en quelques clics de souris, permettent de collecter données bancaires, produits et frimer dans la cours du collège, du lycée. Dans le cas de CDiscount, les autorités ont expliqué au journal Le Point qu’un commanditaire aurait tiré les ficelles de cette petite bande. Les mômes touchaient 60€ par colis réceptionnaient. Des colis qu’il fallait bien renvoyer quelque part. Les autorités tirent toutes les ficelles pour retrouver « ce grand frère« . Un adolescent de 17 ans étaient encore recherché au moment de l’écriture de cet article (14/12/2017).

Qui est donc ce grand frère ? Un internaute plus « malin » profitant de la crédulité des mules. Plus malin car pouvant réceptionner des colis sans, lui, laisser de traces. Les policiers de la Drome, mais aussi l’OCLCTIC et la BEFTI sont sur le pont : remonter les IP, les adresses, analyser les logs, comprendre d’où proviennent les listes de clients, savoir combien de clients sont touchés par cette cyber attaque qui a débuté en juin 2017.

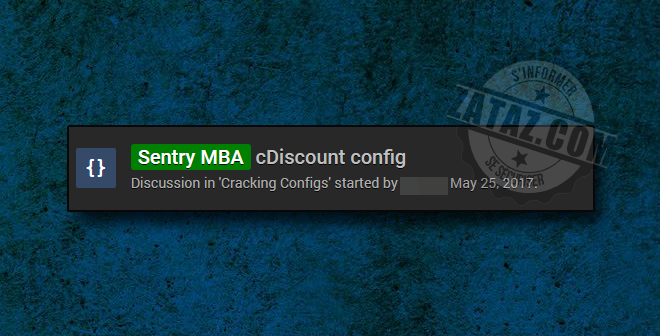

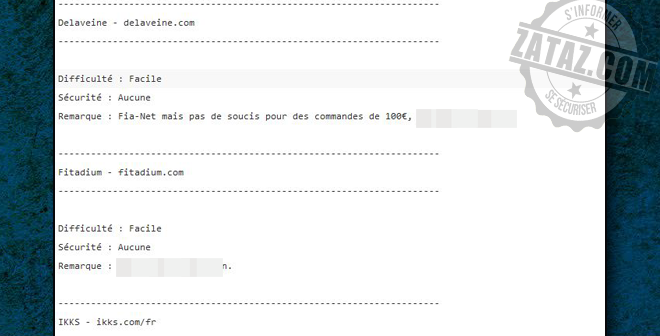

A noter que certains « voleurs » diffusent leurs trucs et astuces [exemple ci-dessous, NDR] pour piéger les sécurités de certaines boutiques numériques. L’idée, blanchir les données bancaires collectées lors de phishing.

En attendant, client, pensez aussi à ne pas cliquer ou répondre aux mails qui peuvent vous être communiqués sans vérifier leurs contenus (est-ce la bonne adresse ? Pourquoi me contacter ? Que souhaite-t-il ? Une demande de données bancaires ? Fournir mon mot de passe ?). Un phishing est si vite arrivé !