Données privées : Clé USB perdue… panpan culcul !

Données privées Versus Clé USB perdue ! Le 9 mars, lors d’une conférence sur la cybersécurité, un internaute est venu à ma rencontre pour me présenter une fuite de données qu’il avait découvert lors du Forum International de la Cybersécurité 2018 : une clé USB contenant 1300 clients d’un spécialiste mondial de la sécurité informatique !

Je ne sais pas qui tu es… mais je sais que tu es dans la #cybersecurite… et que tu as paumé une clé USB avec 1303 clients dans un fichier Excel (ENGIE, CEA, SNCF, THALES, TOTAL, …) : ID, adresses, téléphones, fonctions, anotations "personnelles". @CNIL @ANSSI_FR

— Damien Bancal (@Damien_Bancal) March 12, 2018

Clé USB perdue ? Cela n’arrive pas qu’aux autres. Il y a des rencontres étonnantes avec l’informatique. Celles qu’il est possible de faire sur le web, IRC, darknet … et les rencontres physiques, one-to-one, lors de salon, conférences, ateliers, Hackfests, Nuit du hack. Dernièrement, à la suite d’une conférence que je venais d’effectuer pour la Pop School de Maubeuge, une formation de Data Security Helper (je reviendrais sur cette formation dans un article dédié, NDR), un internaute m’interpelle dans la rue, à quelques pas de l’espace d’apprentissage.

L’homme, une trentaine d’années, m’explique qu’il a trouvé, lors du Forum International de la Cybersécurité, le FIC 2018, une clé USB, sur le sol. « Je pensais la remettre à l’accueil, mais je voulais finir mon tour des stands, rencontrer des professionnels du secteur. Bilan, la clé dans la poche de ma veste, je l’ai oublié ensuite. C’est quelques jours plus tard que j’ai retrouvé le support de stockage. Je ne savais plus quoi en faire. J’ai donc regardé son contenu pour retrouver son propriétaire. » A lecture des documents présents dans le support de stockage, cet internaute a remis en question le fait de rendre officiellement l’objet. « Je me suis dit qu’il allait me prendre pour un maître chanteur. Le contenu m’a paru tellement énorme que j’ai cherché des solutions. Connaissant ZATAZ, j’ai appris que vous veniez dans la région. J’ai donc attendu !«

Clé perdue ou clé piégée ?

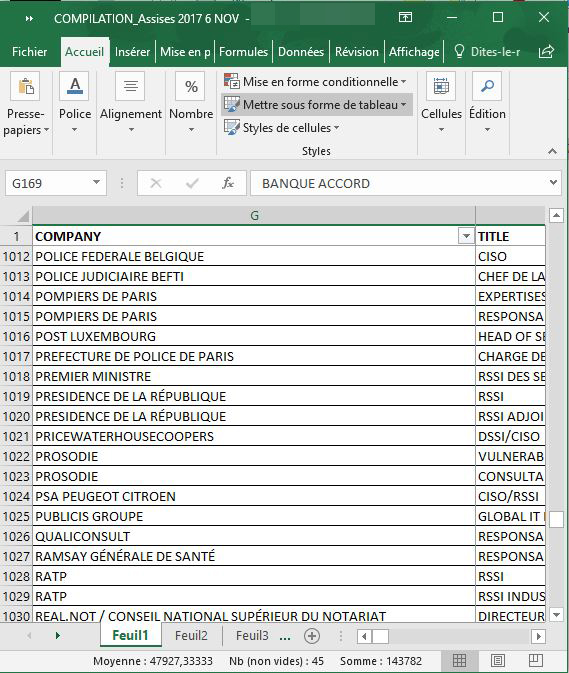

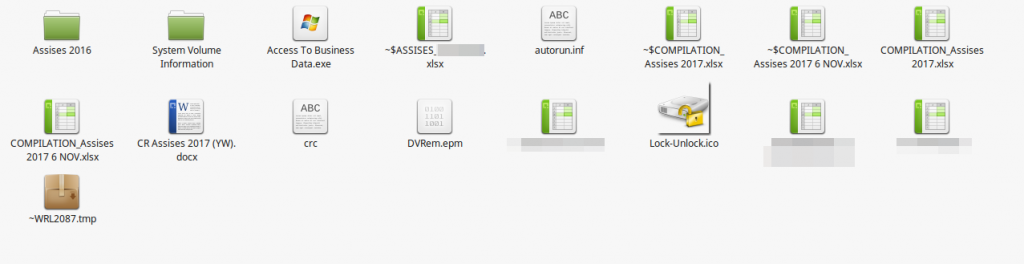

Le 9 mars, l’internaute est venu à ma rencontre. J’avoue qu’au premier contact, j’étais plutôt dans le mode « Il est gros ton filet de pêche » pensant à une blague. Nous avons donc regardé le contenu de cette clé noire sur son ordinateur. Linux est lancé. Plusieurs fichiers Excel, un logiciel censé bloquer la clé et des sauvegardes automatiques apparaissent. Des fichiers réalisés avec le tableur de Microsoft. Ils sont tous baptisés « Assises 2017 » et « Assises 2016 ». A l’intérieur, plusieurs centaines de lignes (1300). Chaque colonne affiche le nom d’une entreprise (privées, publiques ou étatiques). Le nom d’un/des correspondant(s) concernant la société en question. Téléphones, fonctions et des annotations, dans certains cas, sur les actions numériques en cours, en préparation (cloud, …). Les personnes recensées : des responsables sécurité informatique. Habituellement, car j’ai déjà eu le cas plusieurs fois, je conseille à mon interlocuteur de la renvoyer à l’entreprise concernée par La Poste, ou de l’amener dans un commissariat, une Gendarmerie Nationale. Mais là, non !

Que faire de cette clé ?

A cet égard , un problème s’est rapidement posé : quelle entreprise derrière cette fuite de données que je considère grave et sensible ? Le logo sur la clé USB ne veut pas dire que le contenu de cette clé soit la propriété de l’entreprise affichée. Il va s’avérer cependant, après quelques recherches, que si. Je vais y revenir plus bas.

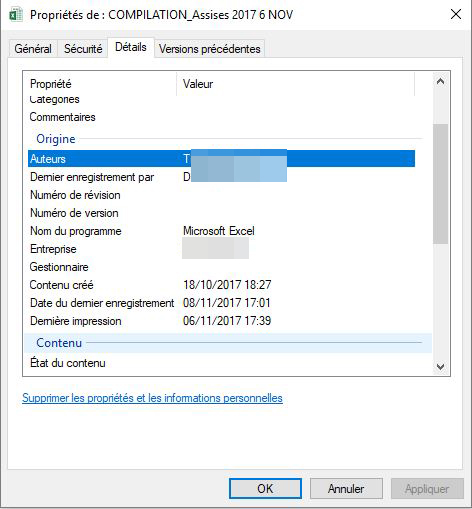

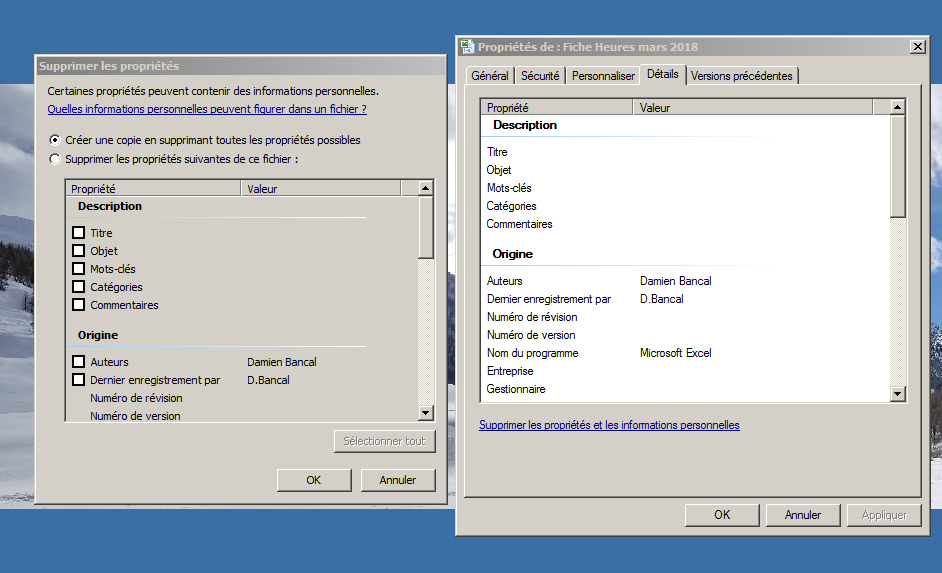

En premier lieu, nous avons regardé les données cachées dans le fichier. Dans ce genre de « doc » (pour les images, l’Exif) il est possible de retrouver les commentaires et annotations mêmes masqués ; les propriétés du document et informations personnelles (auteur du fichier, données enregistrées automatiquement par Microsoft, dans certains cas un mail, les adresses des imprimantes, serveurs, XML cachés …).

En ce qui concerne la propriété de ce document, deux auteurs T. et D. (Pour des questions de confidentialité je ne fournirai pas les identités complètes, NDR). Quelques recherches sur Linkedin et Viadeo me donnent la confirmation de l’existence de T. et D. Leur poste, leur entreprise respective. L’un est responsable manager d’une société mondialement connue dans la cybersécurité. Le second, un responsable marketing/communication d’une seconde société spécialisée dans les événements et salons en Europe. Cela me confirme aussi que ce fichier a été fourni par T. à D. C’est d’ailleurs le nom de l’entreprise de T. qui apparait dans les propriétés de la clé USB.

« Basique, simple, simple, basique – Vous n’avez pas les bases, vous n’avez pas les bases »

« Basique, simple, simple, basique – Vous n’avez pas les bases, vous n’avez pas les bases »

En premier lieu, pour afficher ce genre d’information, pas besoin de lire le contenu du tableau Excel. Clic droit sur le fichier. Sélectionner détail et « abracadabra ». On découvre ainsi que cette compilation d’information a été créée dés le 18 octobre 2017. Modifié le 8 novembre et imprimée le 6 novembre 2017. Il suffit de cliquer sur l’option « Supprimer les propriétés et les informations personnelles » pour anonymiser les auteurs et les informations d’un document. Sécurité basique, simple !

En deuxième lieu, les clients de ce fichier. Se retrouver face aux informations du RSSI de l’Élysée, du Premier Ministre, d’une dizaine d’OIV (Ici, je ne parle pas de l’Organisation Internationale de la vigne et du vin mais d’opérateurs d’importance vitale) ne m’ont pas laissé le temps de réfléchir à 100 fois. L’alerte est lancée auprès de l’ANSSI et de la CNIL. A noter d’ailleurs que l’Agence nationale de la sécurité des systèmes d’information, ainsi que le Ministère de la Défense n’ont pas tardé à me contacter. Pour l’ANSSI, par téléphone (avec une voix rauque qui fait peur, NDR). Parmi les informations, voici quelques exemples : des personnels spécialisés cyber de chez AXA, Arval, Assemblée Nationale, ATOS, plusieurs grandes banques françaises, plusieurs villes dont Bordeaux et Dunkerque, Boulanger, des CHU, la Principauté de Monaco, le PMU… Un fichier qui aurait pu se protéger par un mot de passe et du chiffrement. Deux options proposées par Excel, Word… au moment de la sauvegarde du fichier !

Clé USB perdue : de quoi débuter une cyber surveillance

Bref, cette clé est un partage de données « sensibles » entre « amis » à des fins de prospection. Des données qui ont fini sur le sol ! Imaginez un pirate tombant sur cette corne d’abondance. De quoi débuter une veille à des fins d’escroquerie (FoVi), d’espionnage (mail direct des RSSI, SSI, …), … Pas besoin d’être un dangereux espion de la Corée du Nord ou autres sbires du FSB, de la Chine, …

Bref, cette clé est un partage de données « sensibles » entre « amis » à des fins de prospection. Des données qui ont fini sur le sol ! Imaginez un pirate tombant sur cette corne d’abondance. De quoi débuter une veille à des fins d’escroquerie (FoVi), d’espionnage (mail direct des RSSI, SSI, …), … Pas besoin d’être un dangereux espion de la Corée du Nord ou autres sbires du FSB, de la Chine, …

Un simple petit logiciel de récupération de données effacées sur une clé USB aurait, peut-être, pu permettre de découvrir d’autres secrets ! Je n’ai pas glissé l’idée. Mais aucun doute qu’un pirate ou un professionnel du renseignement aurait agit de la sorte.

Mon mystérieux interlocuteur est reparti. Au préalable, la clé USB a été détruite.

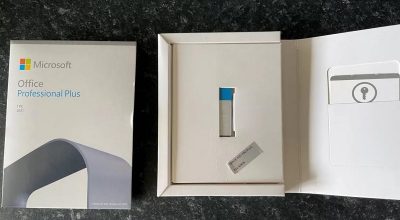

Clé USB perdue : protéger son support de stockage

Pour pallier ce genre d’erreur humaine ? Plusieurs possibilités. D’abord, chiffrer le contenu de la clé. Un outil simple, mais efficace : 7-Zip. Vous sélectionnez le document à protéger. Ensuite, choisir « protéger le document« . Enfin, mot de passe et chiffrement AES 256. Voilà votre fichier Excel, Word, … protégé. Impossible à lire sans mot de passe.

Autre choix, des outils tels que VeraCrypt, Discryptor, BitLocker.

Il existe aussi des solutions payantes comme USB Guard ou encore Renee File Protector.

Clé USB perdue : Effacer les données d’un fichier que l’on partage

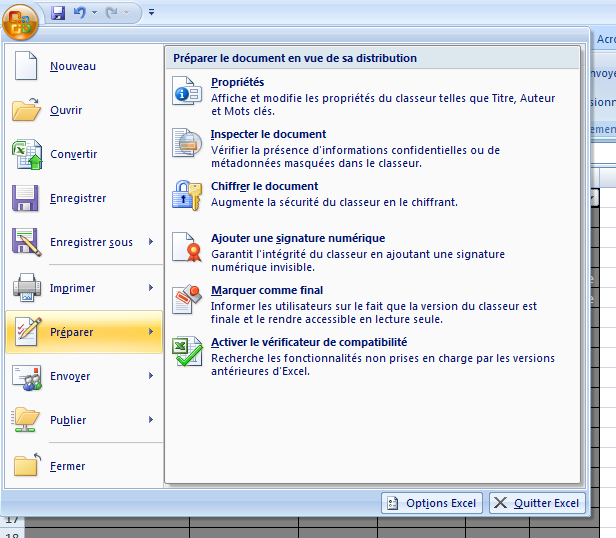

Depuis Office 2007, un option baptisée « Inspecteur de Document« , permet d’effacer les données (cachées) que l’on souhaite faire disparaitre. Cliquer avec votre souris (bouton gauche) sur le « rond », en haut à droite de votre document. Sélectionnez « Préparer« . Puis « Inspecter le document« . Sélectionnez l’ensemble des espaces à inspecter. Cliquer sur « Inspecter« . Selon les informations cachées dans votre fichier, l’inspecteur va vous proposer les données à effacer.

Dans mon exemple : chemin imprimante, propriété du document. Toujours dans cette option « Préparer« , l’option chiffrement n’est pas à oublier. Il permet d’interdire la lecture du fichier. Il faut fournir un mot de passe pour y parvenir.

Une autre solution, qui fonctionne pour l’ensemble des fichiers que vous créez sous Windows. Sélectionnez votre fichier. Clic bouton droit, puis propriété. Ensuite, sélectionnez « Détails » et « Supprimer les informations personnelles« .

Clé USB perdue : ne branchez pas une connectique USB inconnue

Et si cette clé USB était un piège ? Le propriétaire de la clé aurait très bien pu laisser ce support de sauvegarde sur le sol, pour suivre son cheminement humain et informatique. Placer une clé USB inconnue dans son ordinateur, très risqué.

Des chercheurs de l’Université Ben Gourion du Néguev (Israël) ont identifié 29 façons de lancer une attaque via une clé USB. 29 techniques en quatre catégories.

La première, en reprogrammant le microcontrôleur interne du périphérique USB. L’appareil ressemble à un périphérique USB particulier (par exemple un chargeur de téléphone), mais il exécute des opérations malveillantes. Par exemple, un keylogger. Un interception des frappes sur le clavier. Le plus connu de ses outils, la Rubber Ducky. La PHUKD, une version de la Rubber Ducky, permet de choisir l’heure de l’attaque. USB Drive By, une version pour OS X.

Clé USB perdue : Smartphone et électrochoc !

La seconde catégorie d’attaque, en reprogrammant le firware du périphérique USB pour exécuter des actions malveillantes. Téléchargement de logiciels malveillants, l’exfiltration de données, etc. Les attaques HID basées sur un smartphone ont été décrites pour la première par les chercheurs Zhaohui Wang et Angelos Stavrou de l’université de George Mason (USA). Ils avaient créé des applications Android personnalisés. Elles étaient capable de remplacer l’interaction d’Android avec les périphériques USB. Le pilote malveillant interagissait avec l’API USB Android pour simuler les périphériques USB (clavier et souris) connectés au téléphone.

Troisième possibilité, en ne reprogrammant pas le microprogramme du périphérique USB, mais en exploitant les failles dans la manière dont les systèmes d’exploitation interagissent normalement avec les protocoles/standards USB. Un exemple avec la faille décrite dans le CVE-2010-2568. Ou encore dans une attaque inventée par les pirates étatiques de la National Security Agency (NSA), l’Equation Group. Ils ont créé le logiciel Fanny qui utilise le stockage caché des supports USB pour stocker les commandes préétablies qui cartographient les ordinateurs dans des réseaux ciblés. Les informations sur les réseaux sont sauvegardées dans le stockage caché du lecteur USB.

Une clé USB inconnue ne se rentre JAMAIS dans vos machines ! JAMAIS ! #cybersécurité @zataz pic.twitter.com/JIxB2w3F0k

— Damien Bancal (@Damien_Bancal) February 17, 2017

Quatrième et dernier groupe d’attaques, les versions électrisantes, comme la clé USB Killer que je vous présentais, il y a deux ans.

Donc le gars trouve une clé usb , et pof, l’introduit dans son PC pour voir son contenu …

Bien, bien …..

Franck, je ne pense pas.C’est un professionnel il ne commet pas ce genre d’erreur ^^. Il a dû ouvrir en sandbox sur un VM sécurisé ou sous un environnement isolé.

et c’est quoi la solution pour lire une clé trouvé sans prendre de risque ?

Bonjour,

Mirasio a apporté une partie de ma réponse.

Pingback: ZATAZ Rétrospective 2018 : le web, plus troué qu'un gruyère ? - ZATAZ

Pingback: ZATAZ » Streamhack ! Une base de données dédiée au cinéma dans les mains de pirates