Comment détecter et se protéger contre les ransomwares ?

Selon le FBI, les ransomwares (ou rançongiciel en français) – la souche de logiciels malveillants par laquelle des fichiers et des dossiers sont verrouillés par des criminels et ne sont pas libérés tant que la rançon n’a pas été payée – est une préoccupation croissante. Notre partenaire IS Decisions va nous expliquer comment avec FileAudit la détection et la protection d’un réseau contre ce type d’attaques peut sauver plus d’un serveur. Nous allons vous montrer dans cet article comment configurer FileAudit pour détecter et se protéger contre les ransomwares.

Comment fonctionne le chiffrement des ransomwares?

Un ransomware de cryptage vient généralement via une pièce jointe d’un email ouverte par un employé négligent. Par l’exploitation d’une faille de sécurité, un code malveillant est lancé, ce qui permet de télécharger et d’installer un programme sur la machine de la victime.

Le programme contactera ensuite un serveur distant appartenant aux attaquants où une paire de clés de chiffrement asymétrique est générée. La clé privée est conservée sur le serveur attaquant tandis que la clé publique est stockée sur l’ordinateur de la victime. Le programme peut alors commencer à chiffrer tous les documents auxquels l’utilisateur a accès en générant une clé de chiffrement symétrique aléatoire pour chaque fichier. Il va ensuite chiffrer le fichier avec cette clé et ajouter à la fin du fichier la clé de chiffrement chiffrée avec la clé asymétrique publique.

Cela se passe de cette façon, car le cryptage direct des données avec une clé asymétrique est 1000 fois plus lent qu’avec une clé symétrique, mais dans les deux cas, le résultat est identique. Sans la clé privée, il n’est pas possible de déchiffrer les fichiers.

Cela signifie que si la victime ne dispose pas d’une sauvegarde de tous les fichiers cryptés, l’attaquant pourra le forcer à payer une rançon pour obtenir la clé privée.

Défense en profondeur

Alors, comment se protéger contre une telle menace? Il existe un certain nombre de mesures pratiques:

- Clairement, vous devez éduquer vos utilisateurs afin qu’ils n’ouvrent pas les pièces jointes étranges des emails.

- Vous pouvez interdire les fichiers portant certaines extensions dans les pièces jointes (Ex : fichiers exécutables, type de fichier non nécessaire dans votre entreprise).

- Vous devez vous assurer que les programmes autorisés à ouvrir des pièces jointes sont à jour, par exemple. si vous utilisez bien les dernières versions de Microsoft Word ou Acrobat Reader.

- Les utilisateurs normaux ne doivent pas être en mesure d’exécuter des programmes à partir des emplacements où ils sont autorisés à écrire (par exemple, leurs dossiers de documents). Ils ne devraient pouvoir lancer que des programmes approuvés par l’administrateur. Sous Windows, cela peut être implémenté avec AppLocker.

- Un compte administrateur ne doit jamais être utilisé pour effectuer des tâches utilisateur de base telles que lire des emails, surfer sur Internet ou effectuer des tâches bureautiques normales.

- Les utilisateurs ne doivent pouvoir modifier que les fichiers nécessaires à leur travail. Les fichiers qu’ils n’ont aucune raison de modifier doivent être limités à un accès «lecture seule» pour eux.

- Un logiciel anti-virus à jour doit être exécuté sur votre serveur de messagerie et sur les stations de travail pour détecter les infections et vous protéger contre celles-ci.

- Vous devez avoir un moyen de détecter et d’arrêter le cryptage massif de fichiers sur vos serveurs de fichiers. Plus tôt vous détecterez une attaque, plus vite vous pourrez l’arrêter, ce qui signifie moins de pertes de données et moins de travail pour nettoyer le désordre! C’est ici que FileAudit peut vous aider.

- Vous devez avoir une sauvegarde de tous vos fichiers dans un endroit sécurisé.

Comment configurer FileAudit pour détecter la détection de chiffrement massif

Maintenant que nous avons une bonne idée de l’endroit où FileAudit peut jouer un rôle dans notre défense, comment le configurons-nous?

Si un ransomware crypte des fichiers dans un dossier ou un partage audité par FileAudit, cela déclenchera de nombreux événements d’accès dans FileAudit et nous pourrons utiliser des alertes d’accès en masse pour le détecter.

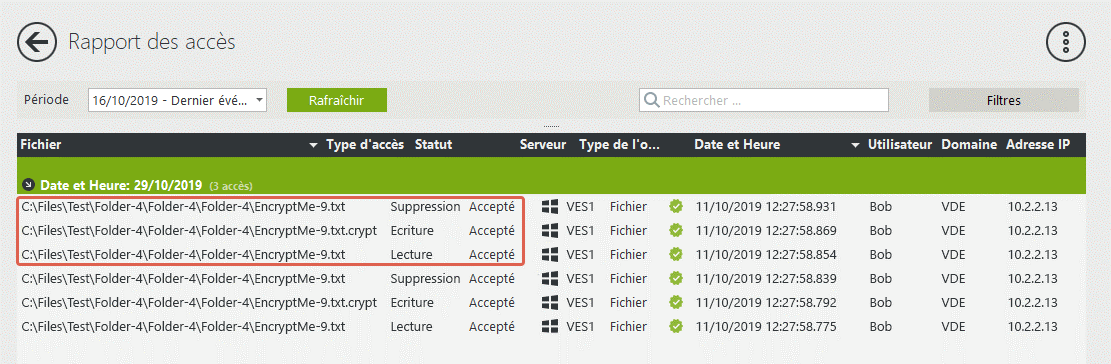

Mais quels types d’accès aux fichiers sont générés par le cryptage d’un fichier? Premièrement, le contenu du fichier doit être lu pour pouvoir être chargé en mémoire. Ensuite, les données sont cryptées en mémoire, les données cryptées sont écrites dans un nouveau fichier et enfin le fichier d’origine est supprimé.

En conséquence, nous devrions voir trois opérations de fichier consécutives dans FileAudit: une lecture, une écriture et une suppression. Ainsi, afin de détecter une attaque de cryptage massive sur un serveur de fichiers, nous devons définir trois alertes de masse: une pour la lecture massive, une pour l’écriture massive et une pour la suppression massive. Si nous recevons les trois alertes simultanément, nous ferons très probablement face à une attaque de chiffrement.

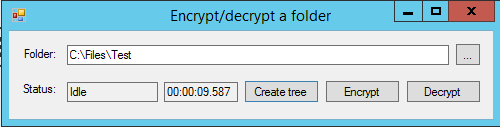

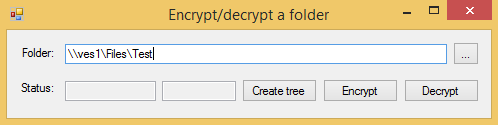

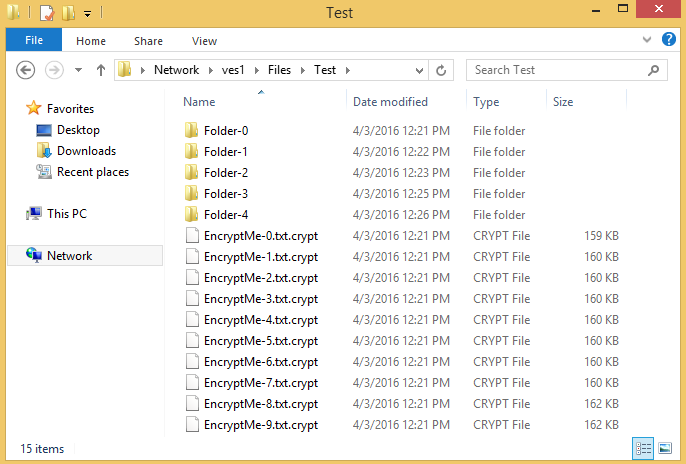

Pour tester cela, nous avons développé un petit outil pour chiffrer tous les fichiers d’un dossier spécifique.

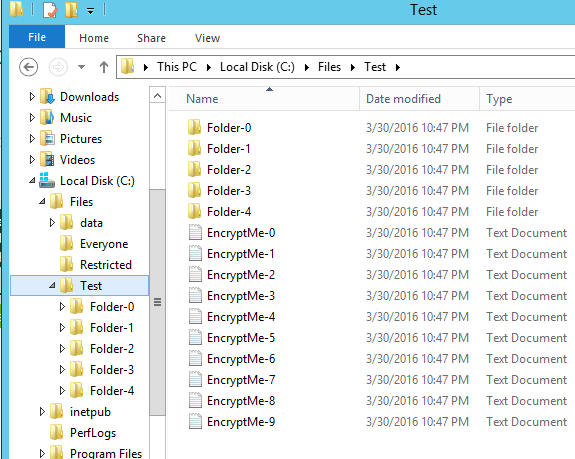

L’outil permet la génération d’une arborescence de dossiers contenant de nombreux fichiers. Les noms des fichiers du dossier correspondront tous au modèle EncryptMe*.* pour éviter toute erreur ultérieurement lorsque j’exécuterai la tâche de chiffrement. Les fichiers qui ne correspondent pas au modèle ne seront pas cryptés. Il y a environ 8000 fichiers dans le dossier.

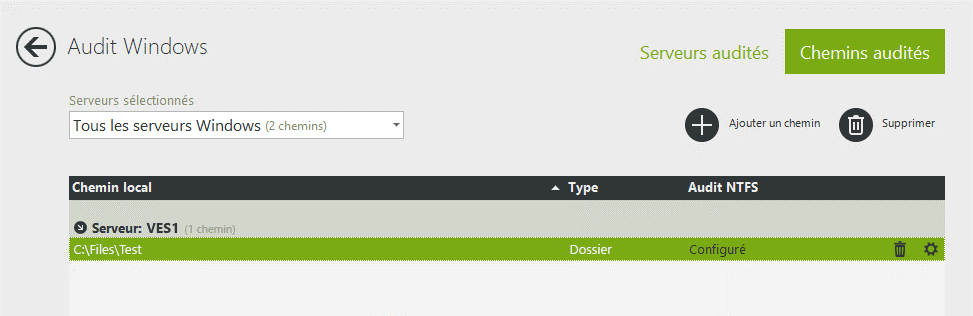

Une fois que l’arborescence de dossiers a été générée, nous devons configurer le dossier à auditer dans FileAudit.

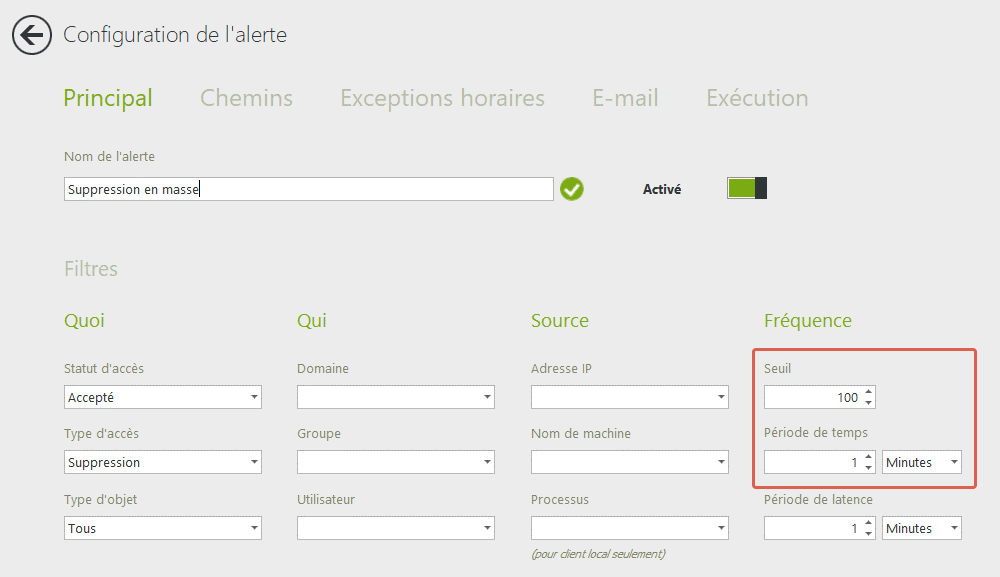

Ensuite, nous pouvons créer les trois alertes de masse dans FileAudit filtrées par type d’accès; respectivement lecture, écriture et suppression.

Nous conservons les seuils par défaut pour le moment. Nous verrons plus tard si nous devons les ajuster.

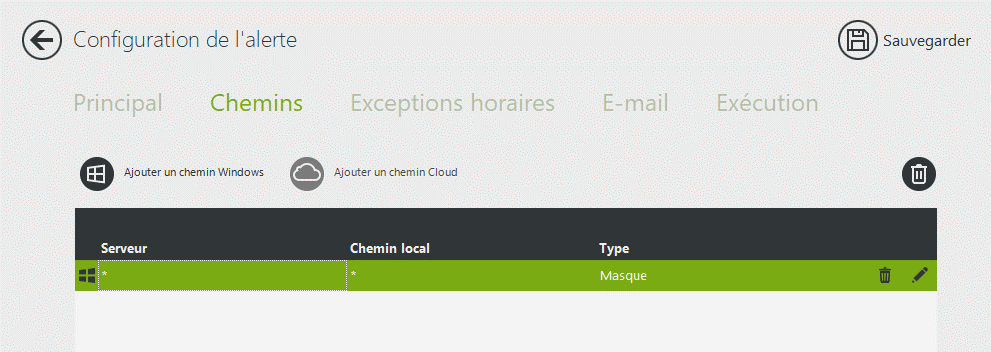

Dans les alertes ajoutées aux chemins surveillés de FileAudit, nous spécifions l’étoile (*) pour surveiller tous les chemins vérifiés.

Une fois terminé, nous sauvegardons l’alerte et nous nous assurons que les paramètres SMTP ont été correctement configurés dans les paramètres FileAudit.

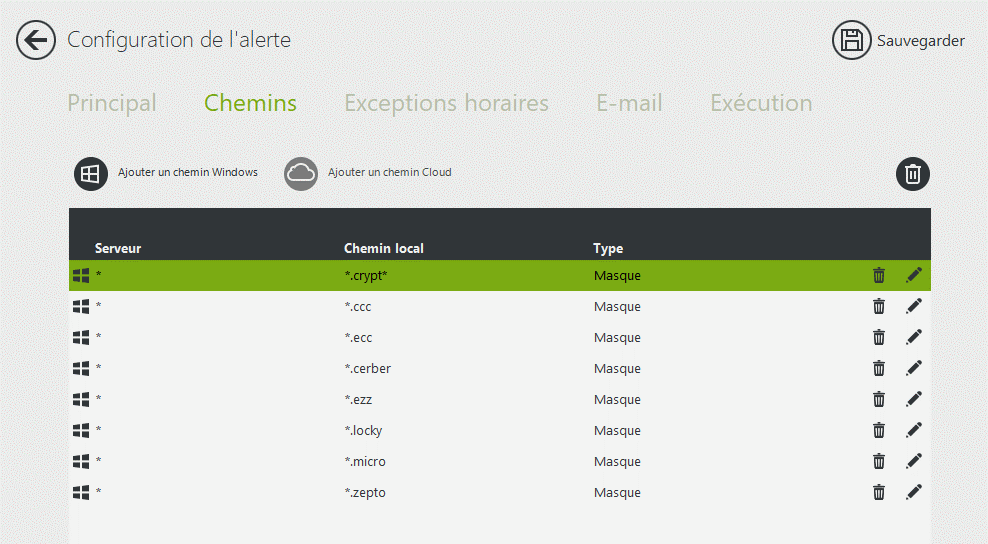

Note : Vous pouvez également configurer une « alerte d’accès unique » pour les extensions de fichiers pouvant être générées à partir d’un logiciel ransomware, tel que .cryptolocker. La capture d’écran ci-dessous montre une liste des extensions courantes de ransomware.

Lancer la simulation de ransomware

Maintenant que tout est prêt dans FileAudit, nous allons lancer la simulation. Nous ouvrons une session sur un poste de travail avec le compte Bob, lançons l’outil de chiffrement et spécifions le dossier précédemment créé avec un chemin UNC. Ensuite, nous cliquons sur le bouton Crypter.

Immédiatement, nous vérifions le dossier racine et nous constatons que les extensions des fichiers ont été modifiées et que si nous essayons d’afficher le contenu d’un fichier, il n’y a que des données aléatoires.

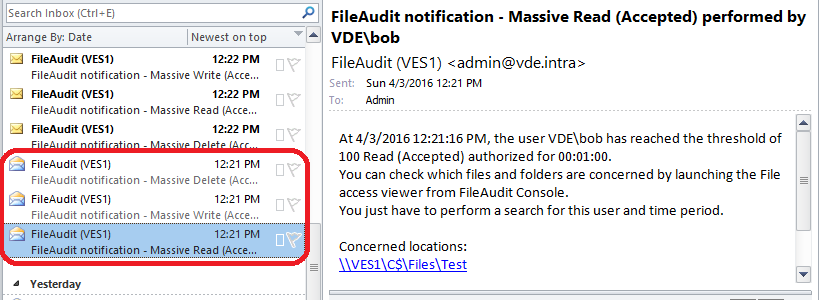

Ensuite, nous vérifions la boîte aux lettres de l’administrateur et nous voyons les trois alertes comme prévu. Mais nous recevons également des alertes successives chaque minute, car le cryptage a pris plus de temps que la période de latence (plus d’une minute dans ce cas).

Dans l’observateur d’accès de FileAudit, nous voyons la confirmation de ce que nous soupçonnions. Pour chaque fichier, le fichier est lu, un nouveau fichier est écrit et le fichier original est supprimé.

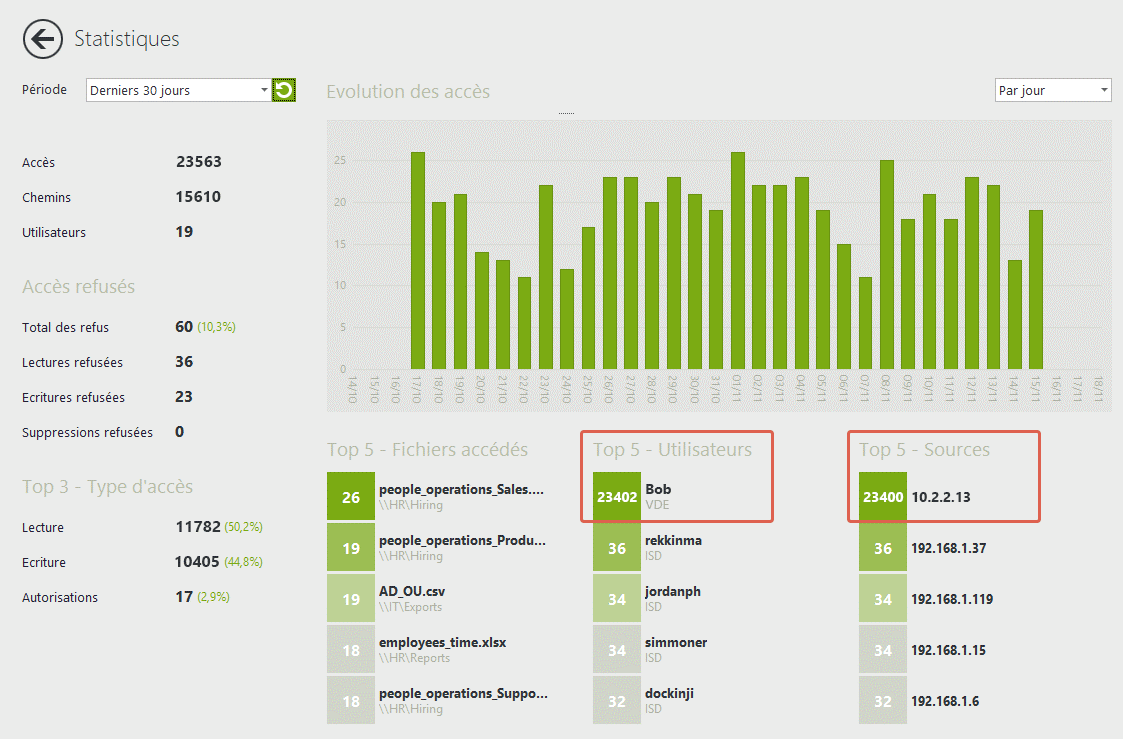

Si nous examinons les statistiques dans FileAudit, l’utilisateur responsable du chiffrement massif figure parmi les 5 premiers utilisateurs et l’adresse IP à partir de laquelle le chiffrement a été effectué figure dans les 5 principales sources.

Note : Notre outil émule un cryptage similaire à celui du monde réel des ransomwares.

Comment arrêter l’attaque ?

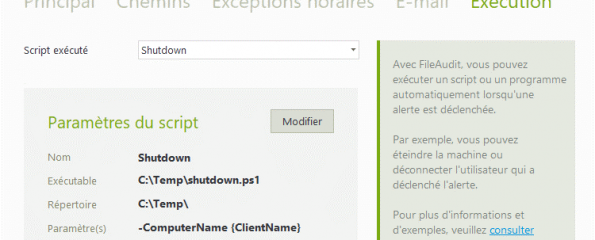

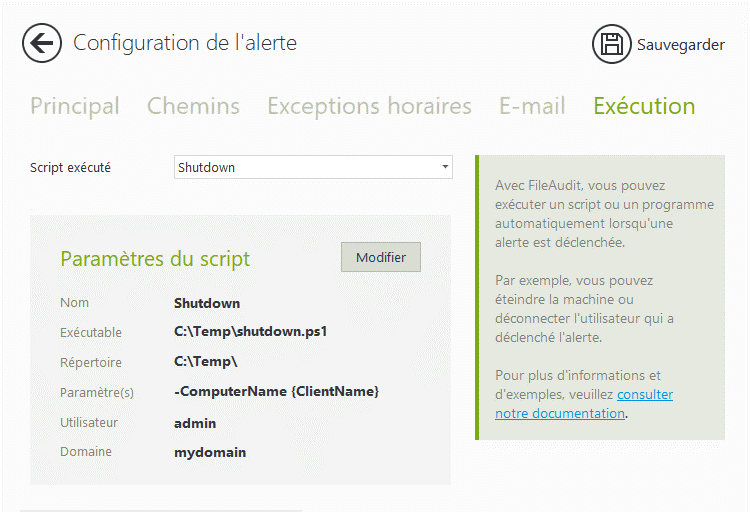

Maintenant que nous avons vu comment détecter l’attaque, nous allons voir comment l’arrêter. Avec la dernière version de FileAudit, vous pouvez désormais réagir aux attaques afin d’éviter tout dommage important, à l’aide d’un script qui peut être créé et exécuté à chaque fois qu’une alerte spécifique est déclenchée.

Dans ce cas, vous pouvez donc exécuter un script pour déconnecter l’utilisateur automatiquement lorsque les trois alertes de lecture, écriture et suppression sont déclenchées. De cette façon, vous arrêtez l’attaque immédiatement, pas seulement lorsque le service informatique intervient.

Conclusion

FileAudit vous aide à détecter puis arrêter une attaque par ransomware pour éviter des dommages trop importants. Cependant, dans le domaine de la sécurité de l’information, la profondeur de la défense fait partie intégrante d’une stratégie de protection solide. Une sauvegarde reste bien évidemment votre ligne de défense ultime.

Découvrez FileAudit grâce à un essai gratuit de 20 jours.

Bonjour,

L’outil que vous utilisez pour créer l’arborescence de test et le chiffrement est il disponible en ligne ?

Bonjour Ludovic,

L’outil de simulation peut être téléchargé avec le lien suivant:

http://www.isdecisions.com/download/FA5/EncryptFolder.zip

Bonne journée.

Petite précision, le Framework .NET 4 (ou plus) est requis pour faire tourner l’outil.