Correction d’un bug pour Lansweeper ! les pirates ne passeront plus ?

Un hacker français découvre comment l’outil Lansweeper doit être utilisé avec plus de sérieux. Le mode d’emploi explique comment un pirate va installer une malveillance numérique dans la machine dont l’outil a été mal configuré.

Icare est ce que l’on appellera un bug hunter, un tueur de bug. Ce professionnel de la cyber sécurité français, il travaille pour un important groupe hexagonale, aime passer ses nuits à chasser la faille. D’abord parce que cet ethical hacker continue ainsi de s’entrainer, et ensuite, cela permet d’aider la communauté des utilisateurs.

Son dernier fait d’arme, la découverte d’un sérieux problème dans l’outil Lansweeper. Le « bug » pourrait permettre, par exemple, d’installer un ransomware dans les machines d’utilisateurs.

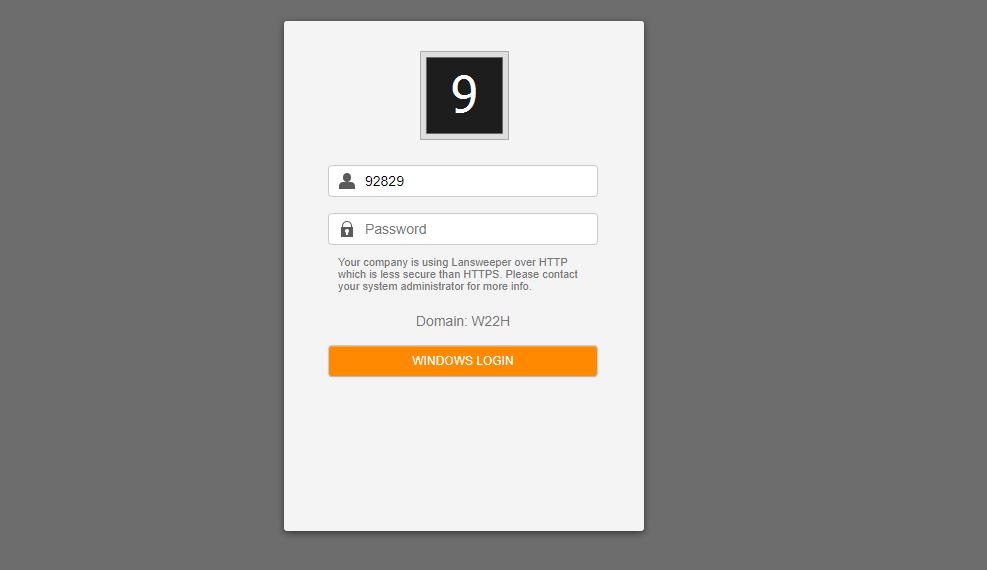

Lansweeper est une application qui regroupe les informations matérielles et logicielles des ordinateurs sur un réseau informatique. Mission, permettre une gestion centralisée afin de lancer un audit par exemple. « Lors d’un de mes pentest j’ai découvert une faille dans cette application de gestion d’un parc informatique, souligne Icare. Il faut savoir que lors de l’installation par défaut, un compte haut privilège est crée et activé. » Une information qui est précisée dans le mode d’emploi de l’éditeur. « A default Lansweeper installation has the built-in admin account enabled. This allows anyone that knows the URL of the web console and who can access it from their machine to log on as the built-in admin. » écrit se dernier [Lansweeper 6.0.x à 7.2.x a une installation par défaut dans laquelle le mot de passe administrateur est configuré pour le compte administrateur, à moins que « Built-in admin » ne soit décoché manuellement.]

Par « curiosité », le white hat français le lance un scan via l’outil Shodan… et c’est le drame. Des dizaines d’entreprises n’ont toujours pas corrigé le problème. Il est pourtant référencé dans un CVE (CVE – CVE-2020-14011). Publié il y a quelques semaines, trop de gestionnaires d’entreprises n’ont pas pris le temps de le lire, et de corriger. Il suffit pourtant de cocher une case ! Autant dire que l’unique risque de faire cette manipulation sécuritaire est de se casser un ongle !

ZATAZ confirme encore énormément de machines vulnérables ! Bref, pas besoin d’être un génie du mal numérique pour comprendre les possibilités que pourraient en tirer un opérateur de ransomware.

Parmi les sites corrigés via l’aide d’Icare, une importante marque de sport d’échelle mondiale. « Grace aux identifiants par défaut, je me connecte, je cherche le responsable IT. explique à ZATAZ Icare. Grace à cette application, tu peux parcourir beaucoup d’informations. J’ai écris au responsable qui a réagi très rapidement« .

Un « bug » dont les conséquences peuvent être dramatiques. Il est possible d’exécuter du code sur n’importe quelle machine… comme administrateur. Ce grand équipementier sportif a eu chaud ! Combien d’autres sociétés ont été piégées de la sorte ? Impossible à savoir.

Au moment de l’écriture de cet article, plus de 270 entreprises de part le monde (104 au Brésil, 49 aux USA, 12 en Italie, 11 au Canada, 4 en France) étaient encore en danger. Plusieurs grandes universités américaines sont concernées comme l’University of Wisconsin Madison ou encore State University of New York at Buffalo.

Bonjour,

juste pour signaler une faute d’orthographe :

« Parmi les sites qui ont corrigé garce à Icare »… »grace »

Bonjour,

Oups

Corrigée, merci