Courriel professionnel, n’est pas courriel personnel

Après les multiples affaires de piratages ayant visé des hôpitaux en France, au Canada et partout dans le monde, découverte de plusieurs centaines d’informations privées du personnel du plus important hôpital de Belgique, UZ Leuven.

Après l’affaire du piratage du Centre Hospitalier de Rouen, je me suis penché sur le cas des données de santé en possession de pirates informatiques. Pour cela, j’ai utilisé le Service Veille ZATAZ. L’idée, regarder ce que font les pirates. Dans cette étude, j’ai choisi le plus important hôpital de Belgique, UZ Leuven.

Pour vous dire toute la vérité, je ne l’ai pas choisi au hasard. Cette entité de santé flamande était citée par des malveillants, dans un black market Allemand.

Comme j’ai pu le faire avec le gouvernement Québécois, dont l’étude a été présentée lors du Hackfest de Quebec début novembre 2019, j’ai pris un chronomètre. En une heure, j’ai cherché ce que les pirates diffusaient sur cet établissement de santé.

Durant 60 minutes, le Service Veille ZATAZ a pu analysé 107 sites, forums, tchats, lieux de stockages pirates … pirates.

Je ne pensais pas qu’en si peu de temps j’allais pouvoir extraire autant de données. Autant dire que cela n’est pas rassurant pour l’hôpital et l’éducation de son personnel. Je ne parle même pas d’éducation à la sécurité informatique. Juste cette éducation liée à l’identité et réputation numérique !

Collecte malveillante

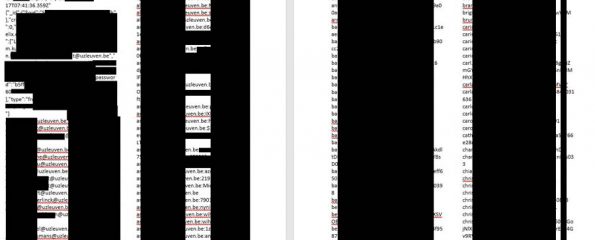

Comme pour Rouen, trop de personnels de santé, administratif … utilisent son adresse professionnelle à des fins personnelles. Via ces 107 espaces analysés, 88 bases de données. De ces 88 bases, 2 300 comptes comportant l’adresse officielle de l’hôpital, UZ Leuven.

En effaçant les doublons, et les adresses mails proposés sans mot de passe, on finalise cette enquête avec 886 adresses mails et mots de passe (75% de password en clairs). Par « chance », l’un des espaces stockages, basés aux Philippines, proposaient les noms de chaque site piratés dans lesquels les pirates ont extrait les données.

Des bases de données comportant les mails et les mots de passe des personnels UZ Leuven.

Dans ces sites piratés, je n’ai gardé que les Belges alimentatie-online.be, dealershoplive.be, annapops.be, dealershoplive.be, gncomputers.be, bells.be, comparts.be, docteurpcs.be, flinstones.be, gaborshoes.be, rtcvlaamsbrabant.be ou encore luckys.be.

Je ne citerai pas les autres sociétés. Certaines ne semblent toujours pas savoir qu’elles ont été visitées !

UZ Leuven : Courriel professionnel, n’est pas courriel personnel

Sur ces 886 accès découverts, seulement 12 d’entre eux utilisent/utilisaient un mot de passe « fort ». Entendez par là avec chiffres, lettres, majuscules et signes de ponctuation. Les autres ? Comment dire pour ne pas être désobligeant ? Le prénom du petit dernier, du chien et sa date de naissance ne sont pas les meilleures idées du monde !

Intéressant aussi, plusieurs comptes proposent dans le mot de passe le nom du site utilisé. Autant jeter les clés de sa voiture dans la rue, avec votre adresse postale et voir si quelqu’un va vous ramener la clé, la voiture… ou pas ! Certaines de ces données semblent avoir plus de trois ans, quand ce n’est pas plus. Un mot de passe affiche, par exemple, un joli « Netscape ». Navigateur d’un autre âge.

D’autres informations sont beaucoup plus récentes, comme celles volées lors de la diffusion de la faille visant des forums vBulletin.

Unité 42

J’ai tenté de contacté le DPO de Luzen qui n’a pas donné suite au courriel envoyé.

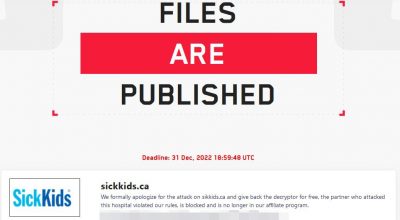

La liste a été envoyée à la Federal Computer Crime Unit (FCCU), la cyber police Belge. L’alerte a été prise en compte en quelques minutes. Espérons qu’il n’est pas trop tard. Le fait de connaître une adresse mail, permet d’envoyer un courriel piégé ciblé (phishing, rançonnage, …). Autant dire que certains pirates n’ont pas besoin de plus pour prendre en otage un ordinateur… ou un hôpital complet ! Avec cinq sites, près de 9 000 employés et 4 000 patients traités par jour, UZ Leuven est un géant de la santé. L’hôpital utilise un outil de chez l’américain Darktrace pour se protéger.

Une étude de Kasperksy indique que si 70 % des professionnels de santé Français déclarent se sentir concernés par les questions de cybersécurité, ils sont plus de la moitié (55 %) à estimer ne pas disposer des ressources et moyens nécessaires pour garantir efficacement la sécurité et la confidentialité des données numériques de leurs patients. Ils ne sont que 11 % à avoir été formés aux enjeux de cybersécurité au cours des 24 derniers mois, alors même que le règlement européen sur la protection des données est entré en application il y a un peu plus de 17 mois. Les professionnels de santé seraient 80 % à ne pas disposer d’une solution permettant de protéger l’ensemble des appareils qu’ils utilisent dans le cadre professionnel. Ils utilisent leurs appareils personnels dans le cadre professionnel, à commencer par leur propre smartphone (42 %) ou leur ordinateur portable (29 %).

Pour rappel, la première des solutions de cybersécurité à mettre en place, c’est la réflexion !

Le Service Veille à sous surveillance plus de 6 000 espaces malveillants.

Bonjour,

Juste un petit point que j’aimerais éclaircir.

En quoi utiliser son adresse pro implique-t-il de donner son mot de passe pro ?

Cdt

Bonjour,

Le problème est le fait d’utiliser son adresse électronique pro à des fins personnelles. Bilan, cela permet de « cibler » le propriétaire. Même si le mot de passe est différent, imaginez ma tête quand je découvre un mail pro sur un site pour adulte. Ensuite, le nombre d’utilisateur exploitant le même mot de passe.

Cordialement