Le Crédit Municipal de Boulogne-sur-Mer piraté : une attaque sans gravité ?

Le site Internet du Crédit Municipal de Boulogne-sur-Mer piraté dans la nuit du 16 avril. Derrière l’acte malveillant, le déclenchement de plusieurs actions plus dangereuses encore.

Le piratage du site Internet du Crédit Municipal de Boulogne-sur-Mer est-il à prendre à la légère ? Dans la nuit du dimanche 16 avril un pirate informatique indonésien s’est invité dans le site Internet de cette institution financière connue sous les noms de Mont-de-piété ou encore « Ma tante ». Le malveillant a installé une page baptisée hh.php dans l’espace public du serveur. Page que j’ai pu trouver dans d’autres sites web piratés sous le nom de y.php.

Bilan, les internautes pouvaient accéder à cette page ayant des apparences de troll, de blagounette. Le pirate a affiché, durant plus de 24 heures, les salutations d’usage à ses « amis » numériques, un petit dessin de sa propre personne en train de câliner, à la manière « Jacquie et Michel » ce qui semble ressembler à l’administrateur du site. Le tout, en musique, celle de Feint [feat. Laura Brehm] « We won’t be alone« .

Un pirate vient de visiter le site du Crédit Municipal de #boulognesurmer @Creditmunicipal – #cybersécurité @zataz – Quid des données ? pic.twitter.com/HOejTxdqyO

— Damien Bancal "o/" (@Damien_Bancal) April 17, 2017

Ce barbouillage, comme il en existe des dizaines de milliers par jour de part le monde [le pirate affiche un millier de defaces en quelques semaines, NDR] doit-il être pris à la légère ? Le quotidien Nord Littoral cite l’entreprise financière qui a « pris la température auprès de pointures en informatique […] ce type d’intrusion est fréquent et généralement sans gravité. » Bref, tout pour rassurer le client. Sauf que…

Deface : la partie visible de l’iceberg

Deface : la partie visible de l’iceberg

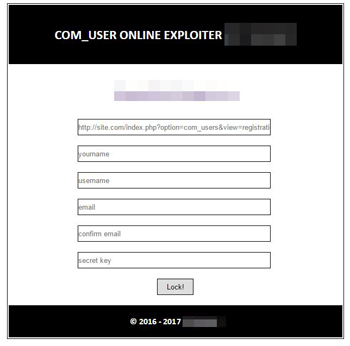

Sauf que si le pirate a pu installer sa petite page en php, il a aussi pu installer une backdoor, une porte cachée. Comme j’ai pu le constater sur le site Internet du pirate, ce dernier produit des outils dédiés aux injections SQL. Un adepte des portes cachées qui lui permettent de prendre la main sur le serveur web, à son contenu public et non public, comme une base de données par exemple.

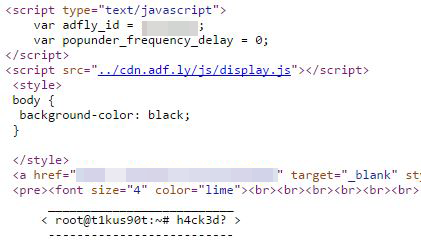

A noter que la page cachée par le malveillant diffusait aussi un code qui lançait le téléchargement de logiciels malveillants camouflaient derrière une fausse mise à jour pour Java, de Flash ou encore pour une barre de recherche plus proche de l’adware que de l’outil indispensable à l’hygiène numérique des internautes. Facile à retrouver le pirate ? Il utilise la régie publicitaire ADF.LY dans ses piratages de site. Son compte affilié ADF est dans le code source de ses pages. Chaque fois qu’un internaute clique sur les liens proposés par le pirate, ce dernier touche de l’argent. Il n’y a pas de petit profit !

Je finirai sur le côté « Que les clients se rassurent« . Le WordPress utilisé par le Crédit Municipal de Boulogne sur mer tourne sous une version datant de décembre 2015, dont la dernière mise à jour 4.4.8 date de début mars. Pour rappel, WordPress est passé à la version 4.7.3 le 18 mars 2017.

En ce qui concerne les données privées et sensibles des clients, pas de risque au premier abord avec du https et un IBM WebSphere Application Server qui font le boulot. Il faudrait juste bloquer l’accès au code source d’un plugin utilisé sur le site.

Bref, espérons que le pirate indonésien n’a rien rajouté lors de son infiltration pour mettre la main sur les données transitant vers clients.credit-municipal-boulognesmer.fr.

Un site barbouillé n’est pas à prendre à la légère, et les barbouilleurs, aussi jeunes soient-ils, sont à prendre au sérieux.