La cyberattaque Petya ne serait pas un ransomware mais une attaque contre l’Ukraine

La cyberattaque « mondiale » Petya pourrait ne pas être un rançonnage numérique de grande envergure mais une attaque informatique à l’encontre des institutions Ukrainiennes. Un piratage attribué au groupe TeleBots.

Selon de nombreux chercheurs, dont Eset et Bitdefenders, la cyberattaque Petya du 27 juin ayant visé de nombreuses entreprises de part le monde (Saint-Gobain, SNCF, …) ne serait que la partie visible d’un iceberg bien trouble.

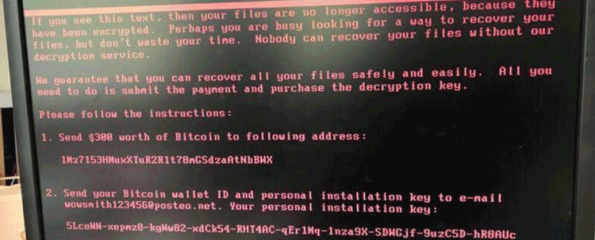

Le mode opératoire d’un groupe d’hacktivistes présumé Russe, TeleBots, semble apparaitre dans cette cyberattaque, même s’il faut l’avouer la mode du « copycat » est plus que présente dans le darknet. Pour les chercheurs l’utilisation systématique du malware KillDisk semble pointer du doigt les hacktivistes Tele Bots. KillDisk est une petit cochonnerie qui réécrit les extensions de fichiers des machines infiltrées. La demande d’une rançon ne serait pas l’objectif principal. D’ailleurs, ma dernière analyse montre que Petya n’a permis de récolter « que » moins de 10.000 euros alors que Wannacry, ce 4 juillet, continuait à récolter des dollars [134.000$ via 337 paiements – Source zataz]. Bref, l’objectif des pirates montre que la mission n’est pas de chiffrer pour faire payer, les fichiers cibles ne sont pas chiffrés, mais réécrit, même si l’évolution du malware contient de nouvelles fonctions, comme le chiffrement ou l’ajout de leurs coordonnées.

Vous avez des bureaux en Ukraine, restez à l'affût et surveillez les connexions VPN reliant vos filiales. Mettez à jour M.E Doc.

— Damien Bancal (@Damien_Bancal) June 29, 2017

Saint-Gobain : point sur la cyberattaque Petya J + 7

En France, la cyberattaque Petya a touché plusieurs importantes entreprises à des niveaux plus ou moins impactants. On ne peut que saluer la communication de crise du côté de chez Saint-Gobain. Comme de nombreuses autres sociétés, Saint-Gobain a fait l’objet de la cyberattaque du 27 juin 2017.

Les systèmes informatiques ont été déconnectés pour arrêter la propagation du virus et des dispositifs alternatifs ont été immédiatement mis en place dans tous les métiers de Saint-Gobain. « Aucune donnée personnelle n’a été divulguée à des tiers. confirme à ZATAZ l’entreprise. Suite à cet évènement, tous les efforts ont été déployés pour assurer la continuité de nos opérations et en particulier minimiser l’impact sur les clients. La majorité de nos activités fonctionnent d’ores et déjà normalement. Une semaine après l’attaque, de nets progrès ont été réalisés pour la remise en service de tous nos systèmes avec un retour complet à la normale attendu en début de semaine prochaine« .

Pingback: ZATAZ » Cyber guerre entre pirates Russes et Ukrainiens… encore !

Pingback: ZATAZ » Plusieurs centaines de failles pour des sites Russes diffusés