Hausse des chantages aux DDoS for Ransom

Au cours des derniers jours, l’équipe d’intervention d’urgence (ERT) de Radware a suivi un certain nombre de campagnes RDoS (DDoS for Ransom) de groupes prétendant être l’Armada Collective et le XMR Squad. Mission, se faire payer pour ne pas lancer de DDoS.

DDoS for Ransom, voilà le grand retour des demandes d’argent pour éviter de ne pas finir sous un DDoS. L’idée des pirates, vous menacer de bloquer vos serveurs sous des Dénis de Services Distribués (DDoS). Bilan, cette congestion de vos tuyaux numériques ne vous permet plus de recevoir, ni d’envoyer la moindre donnée. Vos visiteurs ne peuvent plus visiter votre site web, vous écrire, … votre entreprise ne peut plus communiquer.

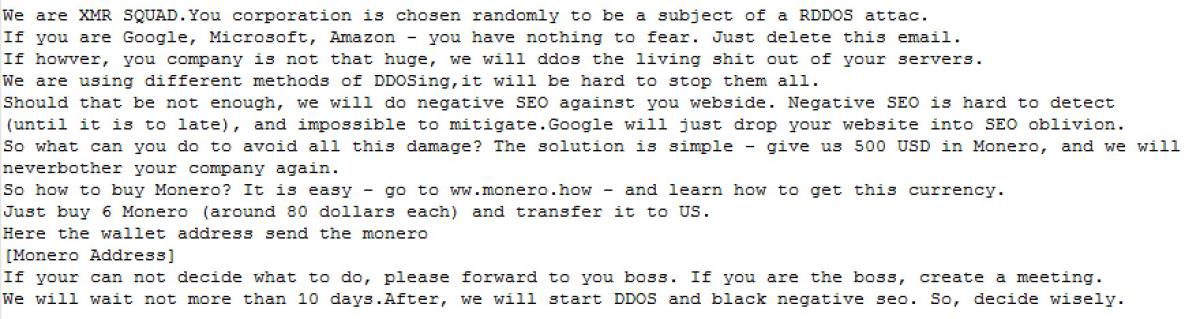

Radware explique que deux groupes refont surface avec des DDoS for Ransom : Armada Collectives et la XMR Squad. Même technique, même méthodes : un mail réclame de l’argent (sous forme de bitcoins). XMR Squad communique des mails à n’importe qui, visant surtout des entreprises en Allemagne et aux États-Unis.

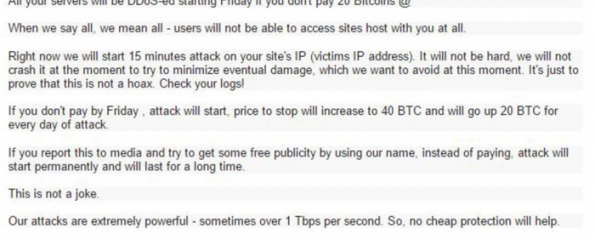

Dans son approche, XMR explique permettre de tester la possibilité anti DDoS de la société contactée. Un « service » qui coûte 250 €. Quelques semaines plus tard, un second mail demandait 2 à 3 bitcoins. L’idée, payer pour ne pas finir sous 300 à 600 Gbps de données malveillantes. De son côté,

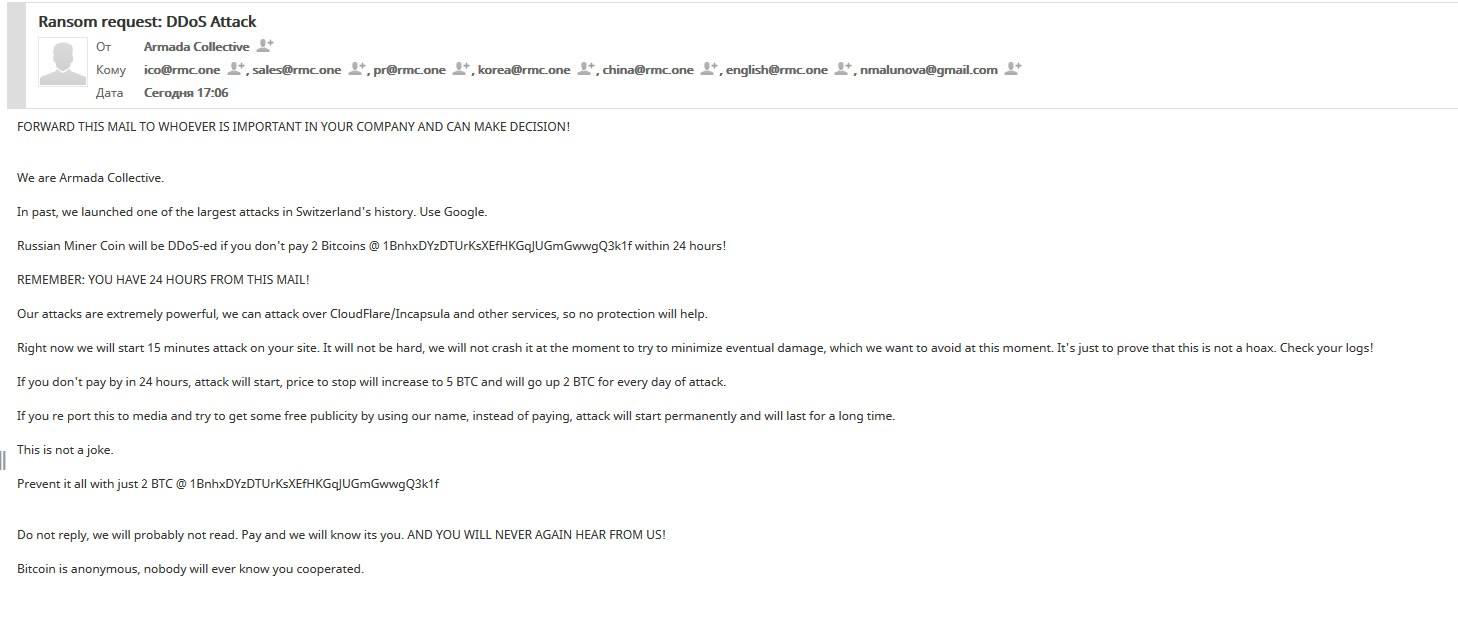

Armada Collectives s’est surtout concentrée sur le secteur financier en Europe centrale, comme la Russie ou encore la Slovekie.

DDoS for Ransom : Collectif Armanda

Le collectif Armada a fait ses débuts en 2015 avec une série d’attaques contre des banques, des sites de commerce électronique et des services d’hébergement en Russie, en Thaïlande et en Suisse. Pour démontrer leur « pouvoir », les maîtres chanteurs lancent une attaque « preuve ». Une technique que je vous ai souvent expliqué sur ZATAZ. Certaines de ses « preuves » étant aussi un moyen pour certains portail web commercialisant des possibilités de DDoS, des sites « stresser« , de se faire de la publicité. Dans le cas des DDoS for Ransom, et dans le cas ou la rançon n’a pas été payée dans le temps imparti, la cible fait face à une attaque persistante à plusieurs vecteurs.

DDoS for Ransom : Groupe XMR

Au printemps 2016, après une accalmie dans les attaques RDoS, un nouveau groupe a émergé en se faisant appeler Armada Collectives. Leur mode de fonctionnement est différent de XMR. Ce groupe a ciblé des dizaines de victimes en même temps, sans lancer d’attaque précise. Les campagnes RDoS peuvent être financièrement gratifiantes pour les cybercriminels pour peu ou pas d’investissement. « De nombreux autres groupes de piratage ont commencé à imiter cette nouvelle méthodologie » indique Radware.

La semaine dernière, un groupe prétendant être le Collectif Armada a réémergé en Europe centrale. Ce groupe a suivi de près le modus operandi de l’original Armada Collectives. Il s’est attaqué à une poignée d’entreprises spécialisée dans les crypto-monnaies. Le groupe a réclamé 2 bitcoins contre leur silence ! Des mômes derrière ces nouvelles menaces ? Des adolescents ou cyber criminels profitant de portail stresser pour se faire de l’argent ? Possible. Surtout à la lecture du nouveau mail diffusé. Un courriel qui prouve que les « pirates » ne savent pas à qui ils écrivent. Leur spam se termine par « Si vous êtes Google, Microsoft, Amazon – vous n’avez rien à craindre. Supprimez simplement ce mail.«

Une attaque DDoS de plus de 1 Térabit

De son côté, la dernière étude de CDBetworks indique qu’en 2014, les attaques DDoS ont augmenté en nombre, avec une hausse de 29%, en partie due à un ciblage du marché des jeux en ligne. Qu’en 2015, ces attaques ont été 200% plus nombreuses, le secteur public et les services financiers rejoignant les jeux en ligne parmi les cibles privilégiées. En 2016, c’est la taille des attaques DDoS qui a explosé : l’attaque la plus importante du 1er semestre 2015 était de 21 Gigabits par seconde (Gbps) alors qu’au 1er semestre 2016, une attaque atteignait 58,8 Gbps, presque trois fois plus. De plus, sur ce 1er semestre 2016, 31% des attaques DDoS mesuraient 50 Gbps ou plus, des tailles jamais atteintes un an plus tôt. Fin 2016, la société a vu une attaque DDoS géante dépasser 1 Térabit par seconde !