Découverte d’une fuite de près de 2 millions d’identifiants de connexion de Français

Un pirate met à disposition une base de données de près de 2 millions d’identifiants de connexion. L’ensemble des mots de passe présents sont en clairs.

Sur les sites web, aujourd’hui, les mots de passe exploités par les utilisateurs doivent être hashés, comprenez qu’ils ne peuvent pas être utilisables en l’état. En lieu et place d’un password de type « JaimeMaMaman92829 » l’espace numérique (boutique, forum …) a « chiffré » la clé d’entrée sous forme de hash 9d94bb1952ebffb563c26a8448f41db5 (Md5) ; 7ddbee23f878d420a1a8f60332b346c8af5b31f7 (Sha1 : Secure Hash Algorithm) : $2y$10$shEexqX4u3F8hVvB2iQt8uwqTn16lhNN8gVMZqkomtZ3dChLeKJKK (Bcrypt) …

En cas de vol d’une base de données, un pirate informatique ne pourra rien faire, dans un premier temps, de ce mot de passe illisible. Attention cependant, le hashage MD5 se malmène très simplement et n’est plus à considérer comme sécurisé.

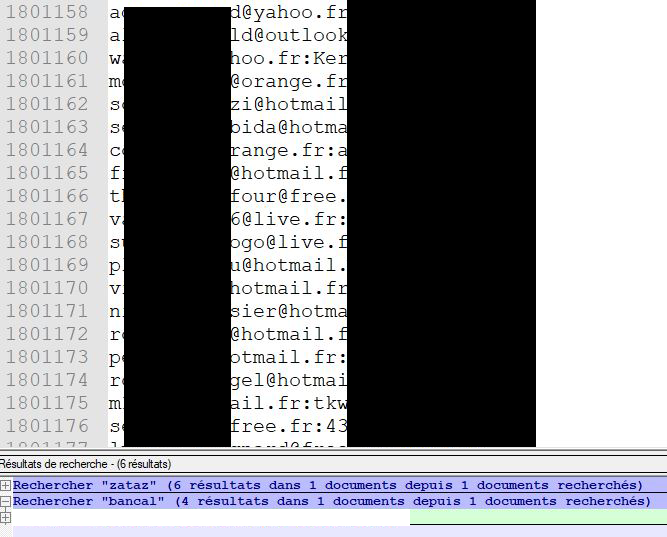

Lors de ma veille, j’ai croisé la route d’un pirate informatique mettant à disposition une base de données de prêt de 2 millions d’identifiants de connexion appartenant à des Français. Adresses électroniques et mots de passe. Mots de passe non hashés. Ce dernier n’indique pas la méthode de collecte.

Selon le Service Veille ZATAZ, 80% des informations étaient déjà connues dans le blackmarket. Cinq comptes ZATAZ ont été repérés… mais ce n’est pas à ZATAZ

Des données volées qui peuvent être exploitées dans la tentative de connexion à d’autres services (dans la condition ou le mot de passe est identique) ; diffusion de pourriels ; messages piégés …

A noter que cette « diffusion » a été fournie à L’ANSSI afin de s’assurer qu’aucuns secteurs sensibles (Santé, industriels, …) traités par l’Agence n’étaient présents.