Des dizaines d’entreprises visées par le credential stuffing

Les clients de Kiabi ont récemment subi une cyberattaque par credential stuffing, compromettant, selon l’enseigne, 20 000 comptes utilisateurs. Des dizaines d’entreprises et leurs clients concernés.

Une cyberattaque a touché indirectement Kiabi, leader de la mode à petits prix, via un credential stuffing ciblant les clients de son ancien site de vêtements de seconde main. Cette utilisation massive d’identifiants de connexion a exposé des données personnelles sensibles, dont des IBAN et coordonnées accessibles via les comptes infiltrés. ZATAZ a découvert que Boulanger, Auchan, McDonalds, Carrefour et des dizaines d’autres entreprises françaises ont été impactées. Des incidents qui posent des questions sur la nature du credential stuffing et ses impacts. Comment ces attaques exploitent-elles des bases de données issues de fuites antérieures ? Quelle stratégie adoptent les cybercriminels pour maximiser leurs chances ? ZATAZ revient sur une technique vieille comme le monde, mais toujours aussi efficace !

Credential stuffing : un fléau vieux comme érode 2.0 dans le cyberespace

Le credential stuffing est une méthode de cyberattaque où les bad hackers utilisent des combinaisons d’identifiants volées lors de fuites précédentes pour accéder à d’autres services. Ce type d’attaque repose sur une faille humaine majeure : la réutilisation des mots de passe. Une technique qui n’est pas nouvelle. La création et l’utilisation de combos (mots de passe, adresses électroniques), j’en croise depuis plus de 20 ans. Les outils pour utiliser ces fichiers bourrés d’identifications de connexion sont nombreux. Le Service Veille ZATAZ vous propose d’ailleurs de découvrir ces logiciels, certains détournés par les pirates pour leurs actions malveillantes.

Les bases de données disponibles sur le dark web jouent un rôle central. Lorsqu’une entreprise subit une fuite, ses données sont vendues ou partagées entre cybercriminels. Par exemple, une fuite datant de plusieurs années peut encore être utilisée, comme ce fut le cas pour Kiabi ou encore les données de santé volées, voilà 4 ans, à des patients de l’Ouest de la France [base de données toujours en vente dans certains darkweb… ou diffusées gratuitement pour la promotion de « business » pirates].

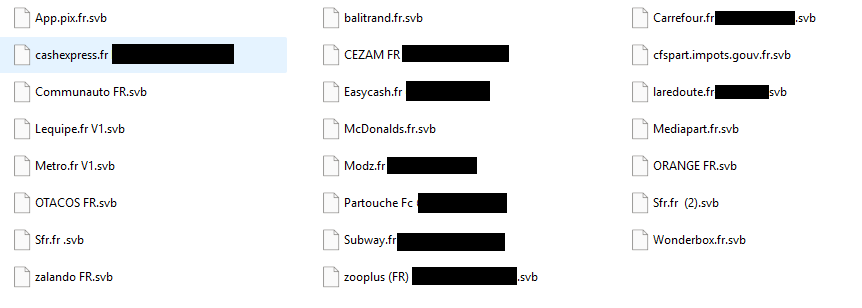

Exemples de « codes » malveillants. – Capture : veillezataz.com

Les bases de données volées alimentent une économie souterraine, où les hackers collaborent pour perfectionner leurs attaques.

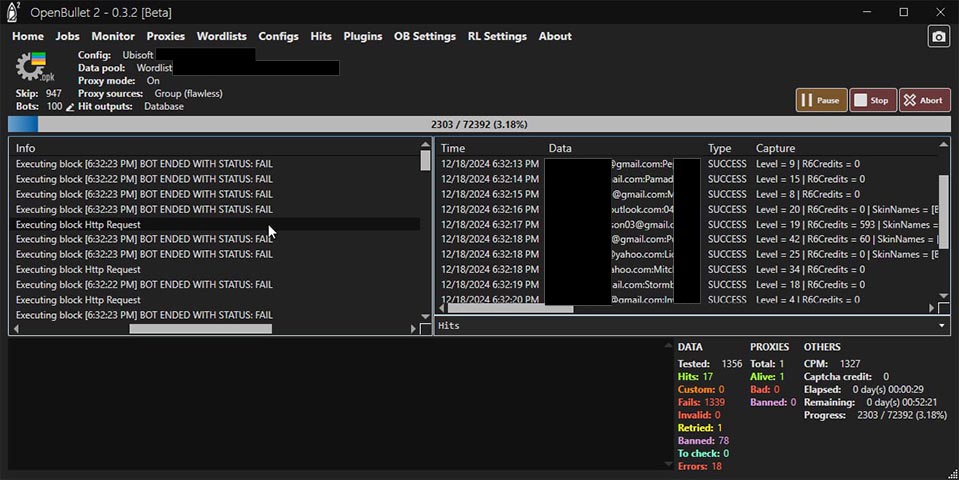

Ces identifiants sont testés en masse via des scripts automatisés sur divers sites [voir]. Si un utilisateur utilise le même mot de passe sur plusieurs plateformes, les attaquants obtiennent rapidement un accès non autorisé. Il n’est pas rare de croiser des boutiques pirates profitant de cette erreur humaine pour commercialiser un compte client utilisé pour plusieurs plateformes (Netflix, Kiabi, FNAC, Bibliothèque de quartier, Etc.)

Le credential stuffing deviendrait-il de plus en plus sophistiqué ? Non, il y a « juste » plus de bad hackers et de cibles. Les pirates ont la possibilités, depuis des lustres, d’utiliser des outils comme des proxys pour masquer leurs adresses IP, rendant leur détection complexe. Selon une étude récente, plus de 80 % des violations de comptes sont attribuées à cette méthode. Pour y faire face, des solutions comme les systèmes d’authentification multifactorielle (MFA / Double authentification) et les algorithmes d’analyse comportementale sont essentiels pour les entreprises. Pour les particuliers, ne pas utiliser le même mot de passe semble être le plus efficace et logique, couplée à l’utilisation de la double authentification.

ZATAZ a découvert que les principaux sites web français ont été impactés. Nous avons pu retrouver des outils de credential stuffing spécifiquement créés pour Pix.fr ; Chash Express, Communauto, le journal l’Équipe, Métro, SFR, Zalando, Balitrand.fr, CEZAM, Easy Cash, McDonalds, Modz, Partouche (Casinos), Subway, ZooPlus, Carrefour, La Redoute, Kiabi, Mediapart, Orange, Wonderbox ou encore pour l’espace impots.gouv.fr.

80 % des violations de comptes sont dues au credential stuffing, une menace croissante pour les entreprises et les utilisateurs.

Le rôle des bases de données volées dans les cyberattaques

Les cyberattaques comme celle de Kiabi soulignent l’importance des bases de données issues de fuites. Ces informations sensibles, une fois accessibles aux hackers, sont utilisées pour orchestrer des attaques plus ciblées et dévastatrices. Le Service Veille ZATAZ a pu découvrir, en 2024, pas moins de 260 088 combos ; 16 moteurs de recherche pirates spécialisés dans les identifiants de connexion. Entre octobre et décembre 2024, le SVZ a offert à 62 019 internautes une veille gratuite : 67% des utilisateurs ont reçu au moins une alerte du SVZ ; 19% des cas identifiés concernaient des fuites incluant des pièces d’identité ; 27% des cas comportaient des accès professionnels sensibles exposés ; 31% des cas impliquaient des appareils infectés par des logiciels espions tels que des InfoStealers ou des Chevaux de Troie.

Un outil pirate dédié au credential stuffing. – Capture : veillezataz.com

Le credential stuffing n’est donc pas nouveau, mais le phénomène inquiétant est l’interconnexion des pirates informatiques comme j’ai pu vous le démontrer dans l’article « Adolescents hackers : jeunes, inconscients et redoutables ?« . Sur des forums spécialisés, ils partagent ou vendent leurs trouvailles, créant une véritable économie souterraine comme pour les cas de Boulanger, Free, SFR, Etc. Cette collaboration permet de croiser différentes sources de données pour affiner les attaques.

Par exemple, des informations bancaires trouvées dans une base peuvent être couplées à des identifiants volés ailleurs, facilitant ainsi des tentatives de fraude ou d’usurpation d’identité [voir le cas des faux prêts USB].

Bref, vous l’aurez compris, la première barrière, c’est vous ! Vous avez une clé physique pour chaque accès : logement, voiture, vélo, bureau, Etc. Dans le numérique, c’est pareil. Un mot de passe par site. Les gestionnaires de mots de passe devraient vous aider à gérer le reste.

Abonnez-vous gratuitement à la newsletter de ZATAZ. Rejoignez également notre groupe WhatsApp et nos réseaux sociaux pour accéder à des informations exclusives, des alertes en temps réel et des conseils pratiques pour protéger vos données.