DopplePaymer: un opérateur téléphonique Français pris en otage

Les pirates informatiques du groupe DopplePaymer diffusent les informations volées à un opérateur télécom Français. Le double effet rançonnage. Les maîtres chanteurs réclament 300 000€ !

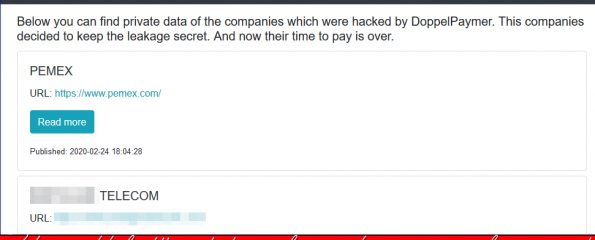

Le groupe DopplePaymer [dopple], des pirates cachés derrière le ransomware éponyme, se lancent dans le chantage numérique version 2020. Connu pour leurs infiltrations dans les serveurs d’entreprises privées et étatiques (le gouvernement du Nunavut , Pemex, …) depuis 2019, DopplePaymer vient de mettre en ligne son site Web dédié aux victimes de leur rançongiciel. ZATAZ suit ses pirates depuis plusieurs semaines. Même méthodes que pour Maze ou encore Sodinoki. Ici aussi, un outil pirate en location comme j’ai pu vous le montrer dans l’article « Ransomware : le nouvel argent de poche des pirates« .

A noter que les autorités américaines affichaient, il y a quelques mois, l’identité d’un opérateur de ce logiciel de rançonnage.

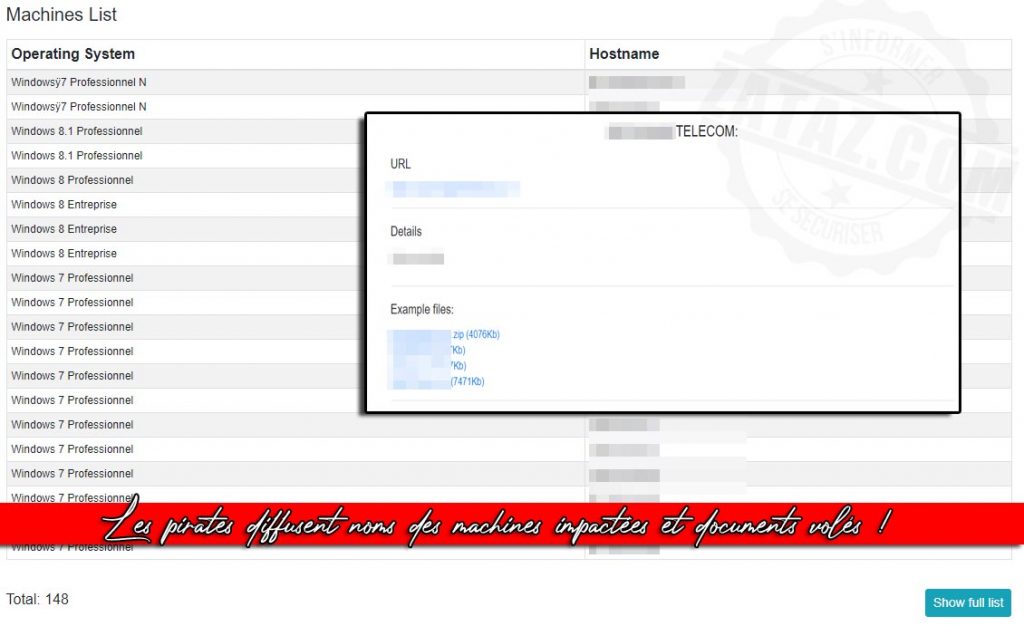

Parmi les cibles impactées par DP, un opérateur télécom français basé dans l’Ouest de la France. Selon les informations de ZATAZ, 148 machines impactées. Des machines professionnelles à la lecture de leurs noms : laptop-XX59 ; laptop-XX60 ; laptop-XX61. Les pirates ont diffusé quatre conteneur au format ZIP. Ils contiennent des centaines de documents internes volés avant le chiffrement des machines. Des les dossiers, le plus récent est daté du 23 février 2020, des CV, des documents administratifs, des mails, du Exchange …

Selon les informations de ZATAZ, les pirates ont réclamé 35BTC, soit plus de 300 000€.

DopplePayer, Emotet et compagnie

Parmi les autres victimes affichées, le géant Pemex (pétrole). Un chiffre qui fait froid dans le dos si ce dernier se confirme : 186 143 machines impactées ! Les pirates réclament plus de 4,9 millions de dollars en Bitcoin à l’entreprise mexicaine. Plusieurs experts dont MalwareHunterTeam, expliquent que Pemex a été probablement ciblé par une infection initiale du cheval de Troie Emotet. Ce dernier a ensuite supprimé le logiciel malveillant Dridex.

Cela aurait finalement fourni un accès réseau aux opérateurs de DoppelPayer. Ces derniers ont ensuite utilisés Cobalt Strike et PowerShell Empire pour diffuser le ransomware à travers le reste du réseau… tout en n’oubliant pas de collecter un maximum de données !

Autre victime, l’éditeur de solutions pour boutique en ligne New Yorkais Sekure Merchants. Dans ce cas, les pirates ont diffusé plus de 11 000 données clients.

Bonjour,

Serait-il possible d’avoir le nom de l’opérateur français piraté?

Cordialement,

Bonjour,

L’entreprise a officialisé le problème qu’elle a pris en charge rapidement comme il est expliqué dans ITMag.

Cordialement

Bonjour

dopplepaymer ou DoppelPayer ?

Quel est cet « opérateur telecom de l’Ouest de la France » ?

https://www.lemagit.fr/actualites/252479177/Ransomware-Bretagne-Telecom-sest-vite-defait-de-ses-assaillants

Pingback: ZATAZ » Maze: Cyber attaque à l’encontre de l’Internet Routing Registry

Pingback: ZATAZ » Les pirates de Dopple diffusent des données de l’AFPA