Fuite corrigée pour un espace web de la SNCF

Un bug permettait d’accéder à certaines informations des voyageurs ayant acquis des e-billets de la SNCF. Plus vite qu’un TGV, l’équipe sécurité du CERT SNCF a colmaté ce déraillement 2.0.

Le moins que je puisse dire est que l’efficacité des équipes liées à la sécurité informatique de la SNCF fait plaisir à voir. Dimanche 22 janvier, il est 22h11 quand j’alerte, via le Protocole d’Alerte de ZATAZ, le Computer Emergency Response Team du Groupe SNCF [CERT SNCF]. Un problème de fuite de données avait été constaté via le site voyage-sncf.com. Sans donner trop de précision, il suffisait de commander un billet de train sous forme d’un e-billet pour ensuite accéder aux derniers billets achetés, et donc aux données d’autres clients de la SNCF.

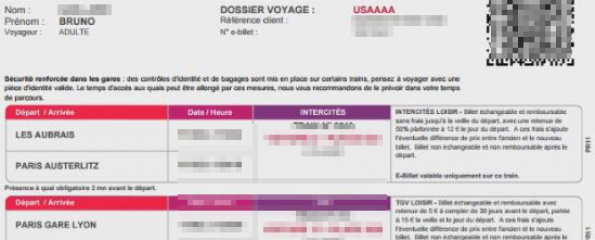

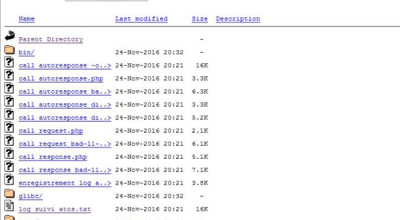

Avec quelques outils tel que BURP, ou un script python mais il fallait pour cela qu’un malveillant possède la faille et récupère le cookie d’une victime, il devenait très simple d’accéder aux e-billets (uniquement) récemment achetés. Via cet e-billet, j’avais accès aux numéros de dossier et aux informations des passagers impactés (identité, numéro de dossier, destination, place dans le train) . Il devenait possible de modifier son voyage… ou de l’annuler via le « suivi commande » de voyages-sncf.com.

Heureusement, la faille ne semble avoir été connue que par le Protocole d’Alerte de ZATAZ. A 04h du matin, le CERT SNCF m’alertait de la bonne réception de mon alerte et de la prise en compte de cette dernière. A 6h53, une investigation interne était lancée. Quelques 12 heures après l’alerte, le CERT SNCF confirmait la mise en place d’un patch et le renforcement d’une seconde protection. Un beau cas d’école d’efficacité, d’écoute et « d’action/réaction« .