Un faux mail Intermarché cache un voleur de données

Depuis quelques heures, un faux mail Intermarché Drive propose de télécharger une facture. Attention, derrière le fichier joint un voleur de données bancaires.

Une fois n’est pas coutume, un peu de technique pour comprendre une cyberattaque partant d’un « simple » faux mail Intermarché drive. L’idée, vous faire comprendre comment certains pirates mettent en place une réflexion intellectuelle et technique pour voler des informations personnelles, privées via un mail. Ici, pas de phishing. Pas d’interception de vos informations privées qui vous pourriez fournir dans des espaces dédiés à cet effet. Dans le cas de ce faux messages Intermarché, toujours du social engineering, mais dans le but de vous faire cliquer sur la pièce jointe.

Aujourd’hui, un courriel aux couleurs de la société Intermarché Drive. Le courrier arrive en vous indiquant une facture que vous pouvez télécharger. Dans les couleurs de l’enseigne de grande distribution, le texte se veut rassurant « Toute l’équipe d’Intermarché vous remercie d’avoir passé commande sur son site de courses en ligne. Votre facture n°7692829PM5S15 est disponible, vous pouvez la télécharger. Merci de votre confiance, Votre magasin.«

Zip, exe, …

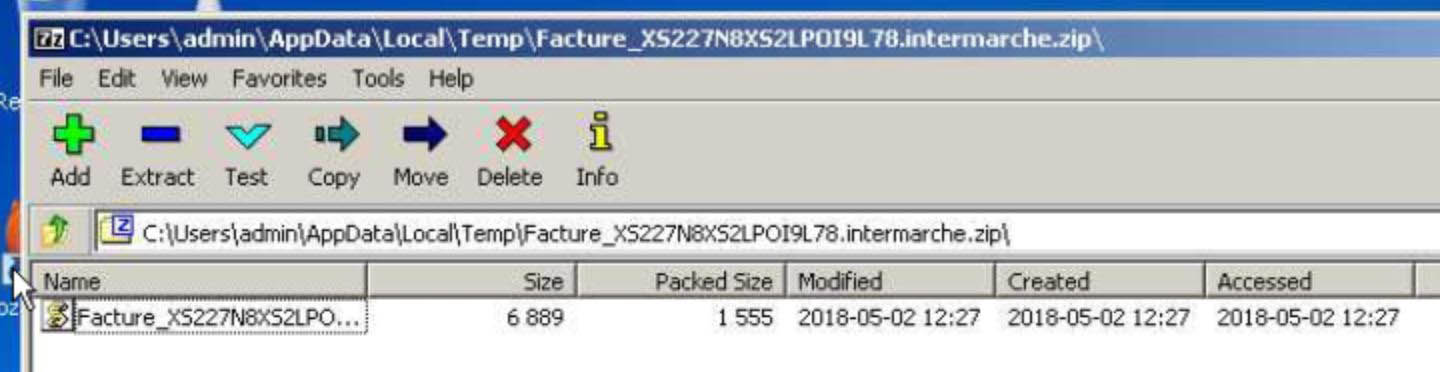

Premièrement, en pièce jointe, ladite facture. En fait, un fichier zip. Dans ce conteneur, un autre code, cette fois un JavaScript qui va automatiser plusieurs actions. D’abord se connecter à deux sites français que le malveillant aura préalablement infiltré. Il les a soit piraté lui-même, soit tout simplement acquis dans le BlackMarket. Les deux sites en question, ils ont été alertés par ZATAZ : axe-ortho[.]fr et circus-virus[.]fr.

Ensuite, dans le cas du Cirque Virus (ce n’est pas une blague, NDR), le voleur lance l’exécution de deux exécutables : win_dll.exe et dll_rewiew.exe. Les deux .exe installent et exécutent le trojan bancaire. Attention, lors de l’écriture de ce post, deux outils de sécurité informatique sur 67 detectés le piége (VirusTotal 1 & 2)

Ce dernier va ensuite se connecter à plusieurs espaces web : pin.kmsconsultantsllc.*com ; dns.msftncis*com ; xfxf.ddns*net… Bref, ne cliquez pas sur ce genre de courriel, même par curiosité. Les pirates cachés derrière ces cyberattaques ne sont ni manchots, ni rigolos ! Il en va de la sécurité de votre informatique et de votre vie/réputation numérique. J’ai retrouvé des traces de ce « GootKit » sur le site sph.expoartshop*com ; exhibitorsuccess*com ou encore disk-space*ru.

Il y a un an, un courriel aux couleurs d’Intermarché tentait de piéger les lecteurs via un ransomware. (Merci à Nicolas pour le courriel)

Il existe une variante avec Darty également.

Oui, c’est exactement même code source des attaques de février 2017. Le lien dans l’article.

J’ai alerté Intermarché de ce mail. Mlaheureusement, la réaction a été à la hauteur: « merci de votre courriel mais nous ne sommes pas à l’origine de ce courriel. »

Il serait temps que certaines enseignes prennent conscience de l’impact de ce genre de mail sur leur image. Et leur absence de communication extérieur marque une terrible méconnaissance de ces problèmes.