Faille dans votre box : désactivez d’urgence l’option WPS

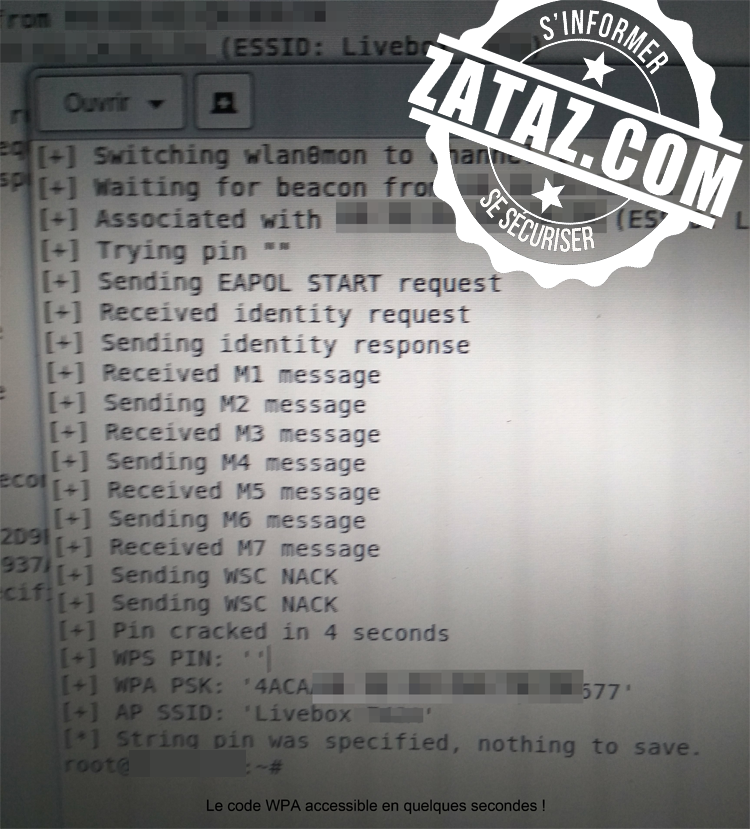

La rumeur était partie d’un réputé forum dédié au wifi et à sa sécurité. Une faille permet de bypasser l’authentification par le bouton WPS lancée par votre box. ZATAZ a pu tester la chose pour SFR et Orange ! Ca pique !

Le bouton WPS de votre box, vous ne le connaissez peut-être pas, mais il permet une connexion avec votre télévision connectée, Google Home ou autres objets « IoT » de se brancher à votre box Internet sans être de obligé de taper les 20 à 26 caractères constituant votre clé WPA.

Bilan, grâce à ce WPS, en quelques secondes, les appareils sont reconnus et peuvent utiliser la connexion WIFI proposées par votre box. Ce jeudi matin, le forum Crack Wifi, a diffusé un message traitant d’une faille visant ce fameux WPS. Un pirate informatique peut intercepter votre clé de connexion, et cela en quelques secondes. Chez Numericâble, en 2015, un problème était corrigé après un protocole d’alerte de ZATAZ visant la possibilité d’espionnage via sa box.

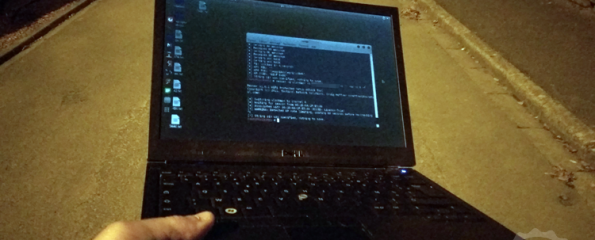

Avec quelques amis techniciens, ZATAZ a testé la chose et je peux confirmer le GROS problème qui pointe son nez en ce mois d’août ! C’est simple, imaginez, un script et un ordinateur (comme sur notre photo, NDR) se promenant dans votre ville et récupérant, à la volée, les clés WPA qui passent. ATTENTION : il n’est pas utile de cliquer sur le bouton WPS pour intercepter l’information !

Je peux confirmer que, par défaut, le WPS passe à vide. Bilan, une grande partie des clients Orange et SFR sont touchés par cette faille. Toutes les box ne sont pas concernées, mais nos tests valident la faille pour les Livebox 2 et 3 de chez Orange et Neufbox 4, 6 et 6V pour SFR.

Pour se protéger, je vous conseille quatre actions à effectuer car rien n’empêche de penser que la collecte des clés WPA n’est pas en cours depuis plusieurs jours : désactiver le WPS dans l’administration de votre box ; changer le code WPA, cacher le SSID (le nom de votre connexion) et profitez de votre opération de maintenance pour installer la sécurisation de votre matériel en exploitant l’authentification MAC.

airodump-ng –encrypt wpa wlan0

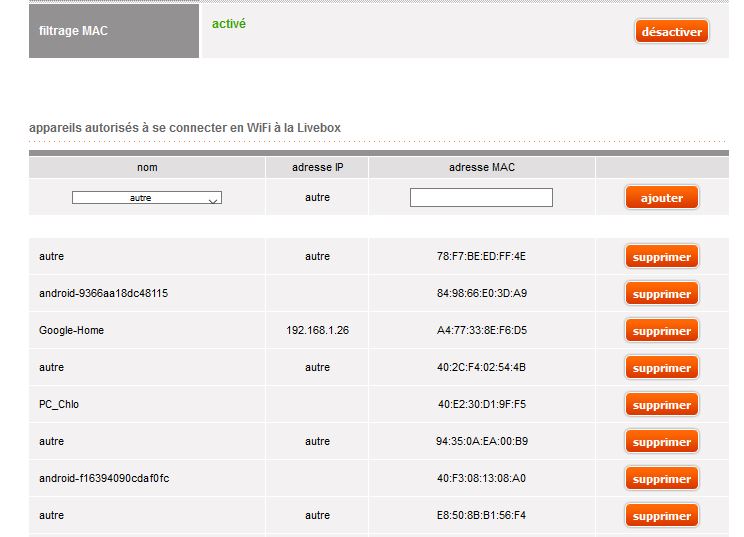

Chaque appareil (ordinateur, console, smartphone, …) possède sa propre adresse MAC, sorte de carte d’identité du matos. Il suffit de rentrer cette adresse MAC dans votre box pour autoriser vos appareils à se connecter à votre wifi. Les machines qui ne sont pas répertoriées resteront à la porte de votre box comme je peux vous le montrer dans les deux captures écran ci-dessous.

Attention, la protection par adresse MAC n’est pas la protection ultime. Il existe des outils qui permettent « d’écouter » les communications entre un appareil autorisé, comme un ordinateur portable, et la box. Un malveillant capture cette adresse MAC, avec un outil tel que Airodump-ng et peut la réutiliser dans sa propre machine, ordinateur ou téléphone portable. Une action (spoofing d’adresse Mac) qui permet de leurrer la box. Cette dernière pensant être en présence d’un appareil autorisé. Actionner les adresses MAC va donc permettre de freiner un agresseur faible.

Pour accéder à l’administration de votre box : http://192.168.1.1.

Utilisez la sécurité par adresse MAC. Le matériel non répertorié ne pourra se connecter à votre box.

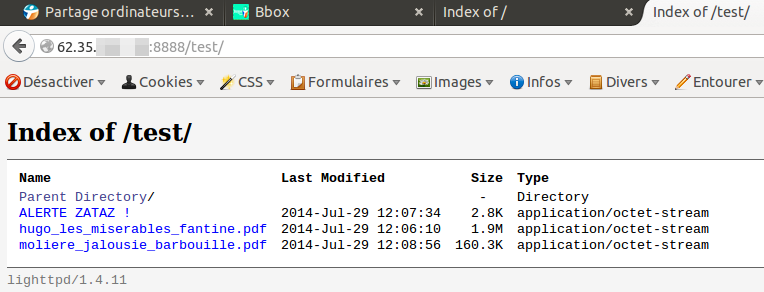

Ce n’est pas la première fois que les Box ou le WPS sont montrés du doigt. En 2011, des chercheurs américains avaient découvert un bug dans certaines box permettant de faire « sauter le WPS. Orange, il y a deux ans faisait une mise à jour de ses box qui faisaient sauter les identifiants de l’administration, tout les mots de passe étaient revenus sous la forme de admin:admin. En 2014, je vous révélais le bug de certaine box Bouygues Télécoms qui permettait, avec l’ip d’un client, d’accéder à son matériel connecté (clé USB, Disque dur) en rajoutant l’accès au port 8888 dans l’url.

Mise à jour 20/08/2017 : Les deux opérateurs ont corrigé la faille.

(FCW)

Je me doutais que c’était faisable en quelques instants. Par contre, il faut insister sur le fait que c’est seulement lorsqu’on fait un demande de connexion wifi et qu’on appuie sur le bouton que le pirate peut récupérer la clé. En d’autres mots, si vous le laissez activé mais que vous ne l’utilisez pas, vous ne risquez pas grand chose. Cependant, les 4 actions proposez constituent en effet une base de sécurité pour les box.

J’ai pas lu la même chose. Il semble que l’attaque puisse se faire sans avec à appuyer sur le bouton wps

Tout à fait ! Je confirme, il n’y a pas besoin de presser le bouton ! C’est pour cela que mes captures écrans sont à 22h, pour bien faire comprendre, qu’à 22h, les « cobayes » font autre chose que cliquer sur le bouton 🙂 Ils ont donné l’autorisation de l’interception, mais sans savoir à quelle heure j’allais agir.

Et non ça fonctionne même si on utilise pas le WPS.

Par défaut les box citées sont toutes vulnérables

Si le WPS push n’est pas activé, la faille est justement dans le code pin dit « null ». Il est vide, bilan, il crache la clé WAP comme si de rien n’était vu qu’il n’a pas de protection via se code PIN. Certaines box sont protégées car il y a un code pin par défaut. Les box citées sont vulnérables, elles ont été testées chez des « volontaires ».

« Chaque appareil (ordinateur, console, smartphone, …) possède sa propre adresse MAC, sorte de carte d’identité du matos. Il suffit de rentrer cette adresse MAC dans votre box pour autoriser vos appareils à se connecter à votre wifi. Les machines qui ne sont pas répertoriées resteront à la porte de votre box »

Non !

L’adresse MAC se change en 30 secondes sous Windows (paramétrage de la carte réseau / clef usb Wifi), et en 5 secondes sous Linux et OSX (ifconfig).

Sur du « SFR Wifi Public », en prenant la même adresse MAC qu’un utilisateur déjà logué, on surfe sans avoir besoin de se connecter.

Il faut avoir accès physique à la machine pour modifier l’adresse MAC dans la situation que vous expliquez.

On modifie sa propre adresse MAC en utilsant l’adresse mac d’un client connecté après l’avoir sniffer grâce à la suite aircrack-ng

Non !

Il n’y a pas d’accès physique nécessaire à une autre machine que celle de l’attaquant. Celui-ci n’a qu’à changer son adresse MAC pour qu’elle soit la même que celle de la machine de la victime, adresse MAC autorisée dans le paramétrage de la box.

L’adresse MAC s’obtient le plus simplement du monde puisqu’elle est diffusée en clair à des centaines de mètres à la ronde lors de chaque échange entre la box et la machine de la victime.

Yes vous avez éditez le post. Du coup je vais peut être tout désactiver :p

Petit soucis pour l’authentification par adresse MAC.

J’ai vu des appareils portables (smartphone ou tablette) sous android dont l’adresse MAC change à chaque connexion :-/

On risque avec un tel filtrage d’avoir des appareils qui ne se connectent plus.

Je ne suis pas sûr de tout comprendre:

1- D’après les captures d’écran, ce serait le même script que celui-ci:

https://ujjawal727.wordpress.com/2017/02/05/hack-wpawpa2-wps-reaver-kali-linux/

(Article paru il y a 6 mois).

2- Pas besoin d’appuyer sur le boutton, mais besoin de cracker un PIN 8 chiffres (en fait 7, pour plus de détails techniques voir le lien ci-dessus), mais avec un delay (un ou deux essais par seconde). Donc c’est loin d’être instantanné, ça peut prendre des heures.

3- Du coup impossible de se trimbaler en ville en chopant toutes les WPA2. Et comme il faut que la carte soit associée au wifi, impossible de lancer plusieurs attaques en même temps (ou alors une par interface).

4- Pour passer un filtrage MAC, suffit d’utiliser airmon et de regarder les stations connectées au réseau. On deauth une machine, fait un changement d’adresse avec celle dégagée, et on est ready pour l’attaque. Le filtrage MAC est selon moi inutile.

Merci d’avance pour vos réponses

Bonjour,

Pas à ma connaissance !

Mise à jour (20 mns plus tard): Je viens de voir votre message, en bas de la liste des autres posts.

Désolé d’être parti quelques jours en congés ; désolé de ne pas vous avoir priorisé par rapport aux autres lecteurs ; désolé de vous avoir obligé à raconter n’importe quoi sur un soit disant post effacé ; désolé de vous avoir obligé à insulter zataz.

bonsoir damien,

apres les reglages preconiser plus haut,mais appareil ne se connectent plus.

est ce normal?

merçi a toi et continue a nous informer comme tu le fait tres bien.

Bonjour,

Il faut que votre box possède les adresses MAC de chacun de vos appareils pour que ces derniers puissent se connecter.

Vous avez supprimé un de mes messages également, et amputé un autre, au motif que j’y estimais que vous faites du journalisme spécialisé en sécurité des réseaux alors même que vous n’avez pas les bases techniques élémentaires pour comprendre le sujet.

Désolé de devoir corriger vos âneries, mais le métier de journaliste implique de vérifier ses infos, d’interroger des personnes compétentes. Pas d’énoncer des stupidités, bouffi de certitude, alors qu’on n’y connait rien.

bonjour damien,

du faite que la faille a etes corriger est ce que l’on peux remettre les parametres de la box comme avant ou est ce qu’on les laisse comme indiquer plus haut.

merçi et bonne journée a toi.

Le problème est que cette correction semble être, pour le moment, une petite rustine avant la vraie correction. Un reset de la box remet la « vulnérabilité » en place !

bonjour damien,

ok merçi.

bonne journée a toi.

Bonjour Damien , j’ai lu avec effroi votre alerte, je voudrais savoir si en désactivant le wps, on doit taper systématiquement sa clé à chaque connexion en wifi ?

En dissimulant son ssid , si jamais un problème survient comment

le faire reapparaître?

Mon modem est sagem LABOXV2L SAGM MIXNW, est il sécurisé?

Quoique pour accéder au modem la connexion n’est pas sécurisée !

Merci d’avance pour votre aide