Faille sur le site du Sénat… pour la Commission d’enquête anti djihadistes

Passionnante et instructive rencontre que celle proposée ce mecredi 28 janvier, au Sénat, sur le sujet de l' »Internet et terrorisme djihadiste ». Un rendez-vous mise en place par la Commission d’enquête sur l’organisation et les moyens de la lutte contre les réseaux djihadistes.

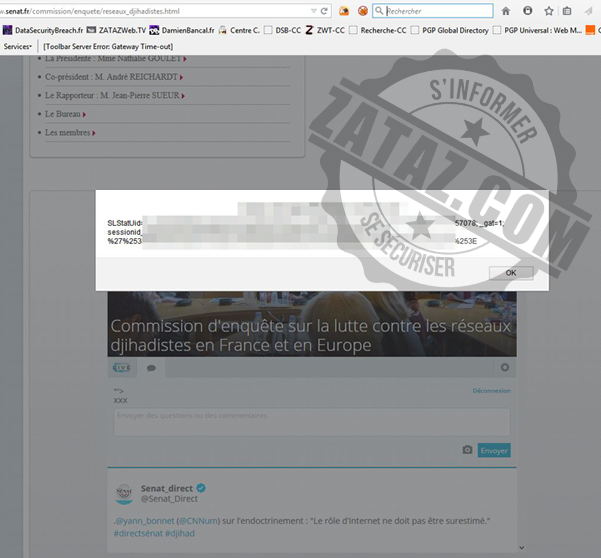

Sauf qu’il y aurait pu y avoir un joyeux « merdier » après la découverte d’une faille visant l’espace 2.0 de ce rendez-vous. La commission d’enquête sur l’organisation et les moyens de la lutte contre les réseaux djihadistes a organisé ce mercredi 28 janvier, une table ronde sur « Internet et terrorisme djihadiste« . Directement via le site Internet du Sénat, il était possible de suivre le débat via un outil (américain ! CovertLive) qui diffusait les Tweets et les commentaires des participants.

Nous n’expliquerons pas comment, mais il était possible d’exécuter des commandes malveillantes à partir de cet application. Une faille de type XSS (cross-site scripting) qui aurait pu permettre de lancer des actions malveillantes comme le vol de cookies des internautes visiteurs ou de proposer le téléchargement d’un logiciel pirate, …

Dans notre exemple, affichage d’une fenêtre avec le cookie de connexion du visiteur, trouvé dans son ordinateur.

Via la protocole d’alerte de zataz, la possibilité a rapidement été bloquée.

Pour rappel, L’OWASP, l’Open Web Application Security Projet, a classé la XSS comme étant la troisième faille la plus exploitée par les pirates d’application web. Les failles XSS se produisent chaque fois qu’une application accepte des données non fiables et les envoie à un navigateur (Internet Explorer, Firefox, Chrome, …) sans validation appropriée. XSS permet à des attaquants d’exécuter du script dans le navigateur de la victime afin de détourner des sessions utilisateur, défigurer des sites web, ou rediriger l’utilisateur vers des sites malveillants.