Opération Kronos : le FBI frappe en plein DEF CON en arrêtant un spécialiste des codes malveillants

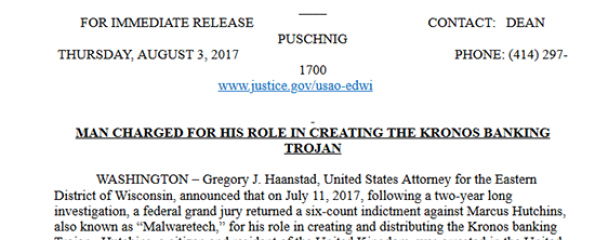

Marcus Hutchins est un spécialiste des codes malveillants. L’homme de 22 ans, qui a participé à la mort de Wannacry, a été arrêté par le FBI. Il est accusé d’avoir diffusé et utilisé un logiciel d’interception de données bancaires, baptisé Kronos, et d’en avoir tiré profit.

Voilà qui fait « jazzer » dans le monde de la sécurité informatique. Marcus Hutchins, alias Malwaretech, est un spécialiste en sécurité informatique comme il en existe des dizaines de milliers dans le monde. Il s’est fait connaitre, il y a quelques semaines, pour avoir participé à la neutralisation du ransomware Wannacry. Ce britannique de 22 ans participait au DEF CON, la grande messe de la sécurité informatique américaine [Il existe le même rendez-vous, en Amérique du Nord Francophone, début novembre, à Québec, le HackFest, NDR]. Il a été arrêté, mercredi, par le FBI. Il est accusé d’avoir diffusé et utilisé un code malveillant du nom de Kronos. Un malware d’interception de données bancaires.

Le Département de la Justice US, le DoJ, explique dans son document officiel [ci-dessus, ndr] que Hutchins a tiré profit de cet outil pirate qui a été diffusé dans le dark net. Kronos a été aperçu dans des ordinateurs en France, au Canada, en Grande-Bretagne, Pologne, Allemagne et USA. Comme indiqué sur Twitter, pour le moment, aucun commentaire ne peut être fait sur cette arrestation, sauf que si le DoJ débarque lors du DEF CON, c’est qu’ils ont matière à frapper. Il est évident, aussi, que cette action a pour mission de « communiquer ». Toute la presse américaine parle de cette opération ! La présence de Hutchins à Las Vegas a du précipiter l’action de la justice américaine.

N’oublions pas que si en France, un personne est innocente jusqu’à la preuve du contraire, aux USA, la même personne est coupable jusqu’à la preuve du contraire, et cela change grandement la donne même si un acte d’accusation ne contient que des accusations et ne constitue pas une preuve de culpabilité.

#nocomment pic.twitter.com/SJSlyiii75

— ZATAZ (@zataz) August 4, 2017

Dans l’acte d’accusation, il est poursuivi dans par la justice de l’État du Wisconsin, Hutchins a été accusé de « conspiration pour commettre une fraude informatique » ; « de publicité pour la distribution d’un dispositif d’interception de communication » ; « d’interception des communications » et « de tentatives d’accès à un ordinateur sans autorisation« .

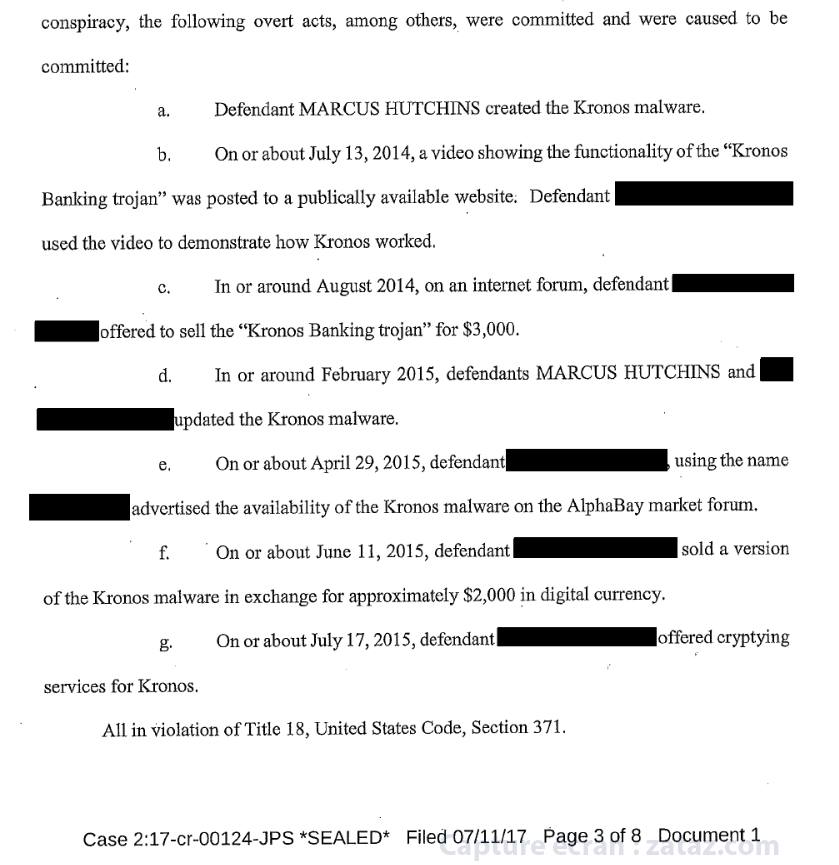

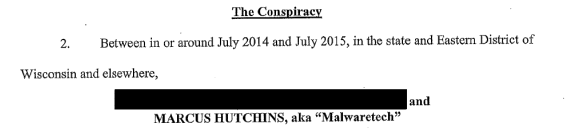

Hutchins est accusé d’avoir agit de la sorte durant un an, entre juillet 2014 et juillet 2015. Autant dire que le FBI a su être patient ! Les informations disponibles concernant le cheval de Troie « Kronos » indiquent que ce trojan a d’abord était mis à disposition dans plusieurs forums underground en début d’année 2014. Il a été commercialisé et distribué, ensuite, dans le black market AlphaBay. Hutchins est accusé de l’avoir mis à jour.

Là, vous commencez à comprendre ! AlphaBay, comme je vous l’indiquais, a été fermé par le FBI en juillet. Il était dans les mains des agents fédéraux depuis plusieurs semaines. Cela laisse du temps pour fouiller, analyse et rechercher les vendeurs de codes malveillants, de documents contrefaits, de bases de données volées … Parmi les arrestations « rebond », celle du co-fondateur de BTC-E. Du côté des « pirates », les fonds provenant des portefeuilles utilisés pour les paiements liés à WannaCry ont commencé à se déplacer. Le/les pirates derrière la cyberattaque de ce ransomware ont commencé à changer les bitcoins en monnaie Monero.

I refuse to believe the charges against @MalwareTechBlog, not the MT I know at all. He spent his career stopping malware, not writing it.

— Andrew Mabbitt (@MabbsSec) August 3, 2017

Kronos était vendu jusqu’à 7 000$, selon ses options. Il a d’abord eu pour mission d’attaques les ordinateurs, puis une variante visait les systèmes de point de vente des boutiques, restaurants et Hôtels. Un vieux Tweet de Hutchins, datant de 2014, réclamait un échantillon de Kronos. Le botnet Kelihos, qui permettait de diffuser Kronos, a était l’une des publications de recherche de Hutchins.

Selon le DoJ, Kronos présente une menace permanente. Il a encore été aperçu à travers une campagne de courriers électroniques malveillant à la fin de l’année 2016. Il passait par le bot net Kelihos, stoppé par le ministère de la Justice le 10 avril 2017.

Mise à jour : Un second individu semble être dans le collimateur de cette opération du FBI.