Fuite de données CityComp : un faux site de la Société Générale sur le même serveur du pirate

Vous avez très certainement du entendre parler du chantage numérique vécu par la société CityComp. Leurs données volées, un pirate a tout diffusé. Il souhait faire payer son silence! ZATAZ découvre d’autres fichiers intrigants sur le serveur exploité par le pirate. L’un d’eux est signé « Société Générale ».

Fin avril 2019, un pirate informatique baptisé Snatch, diffusait une demande de rançon pour ne pas divulguer les informations concernant plusieurs entreprises, dont la société Allemande CityComp. Une agence de communication, un groupe financier d’Arabie saoudite ou encore ce spécialiste Allemand du numérique. Des milliers de données clients volés. Dans la liste des clients de CityComp : Airbus, Atos, British Telecom, Dekra, Edeka, Ericsson, Hugo Boss, Kaufland, Oracle, Leica, Rewe, SAP, T-Systems, Toshiba, Unicredit, Volkswagen ou encore le groupe hôtelier NH.

Le pirate réclamait plusieurs dizaines de milliers d’euros pour son silence, et pour ne pas diffuser les informations. Plus de 300 000 fichiers. Le pirate n’a pas expliqué comment il avait eu les informations. S’est-il invité dans l’un des 70 000 serveurs que gère CityComp ? Une faille dans le système de gestion de plus de 500 000 machines (imprimantes, caisses enregistreuses, stations de travail, ordinateur) pris en charge par l’entreprise teutonne ?

ZATAZ a pu constater 516Gb d’informations financières et privées sur l’ensemble des clients. Un fichier, une fois décompressé, regroupant 312 570 fichiers, repartis dans 51 025 dossiers. Autant dire qu’en téléchargement, ça n’aurait pas du passer inaperçu. À moins que cette infiltration durait depuis des mois. Des informations qui auraient du être chiffrées !

Le pirate a place les données volées sur un site baptisé citycompde.com [aujourd’hui fermé].

Snatch et ses amis

L’hébergement de citycompde.com, une adresse IP [185.87.187.198 au moment des faits], entrepose bien plus que les fichiers dérobés.

ZATAZ a pu repérer, par exemple, un faux site aux couleurs de la société Générale. L’url directeur se nommait msocietegenerale*fr [fermé]. Pour rappel, le site original est m.societegenerale.fr. Les pirates ont joué sur une typosquatting. Pas de point (.) entre le m et societegenerale.fr.

Dans ce faux site, un espace phishing, mais aussi la possibilité de télécharger un PDF piégé : « msocietegenerale*fr/fr/cg_service_bancaire_mars_2019.pdf« .

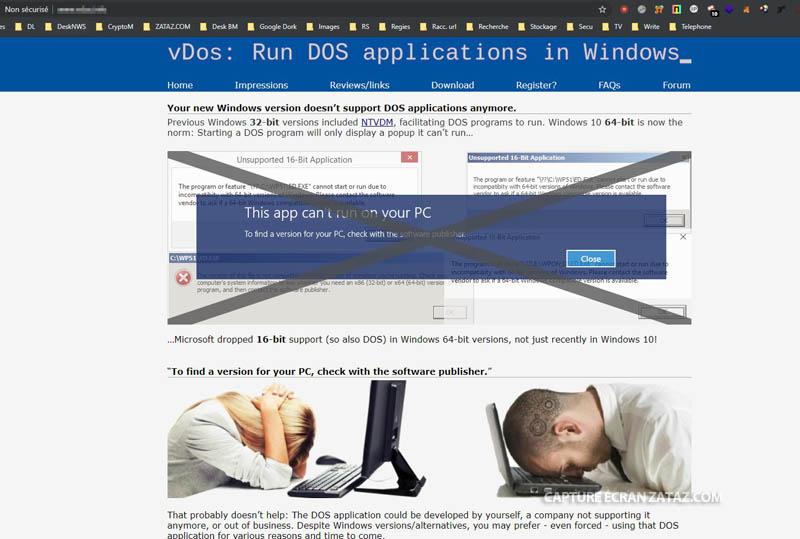

Sur ce même serveur, toujours actif au moment de l’écriture de cet article (10/05), la possibilité de télécharger, via une publicité malveillante, le fichier baptisé vDosSetupe.exe. Un code pirate comme le montre notre analyse via Virus Total. D’autres faux sites y étaient présents comme un spécialiste du fitness, CoreFit. La filiale espagnole visée.

Un autre domaine, toujours cachée derrière cet IP, ternser.com. Utilisé pour phishing Paypal. [http://account-verification-paypal*ternser*com/index.php]. L’ensemble des noms de domaine enregistrés chez Registrar.eu.

Des centaines de milliers de clients impactés

A noter que le pirate de CityComp a tenté de faire chanter d’autres entreprises. Comme a pu le constater ZATAZ, dans la ligne de mire du pirate Snatch : BMK. Entreprise saoudienne [bmk.com.sa]. Elle regroupe Jubail Development Company, Al Dammam Development Company, Saudi Al Mushtaraka Company et Bait-Al-Maal Khaliji. L’infiltration a permis le vol de l’ensemble des fichiers clients, soit 97 065 fichiers dans une archive de 70Gb.

Même sanction pour KCSA (kcsa.com – agence de communication) : l’ensemble des clients, soit 188 043 fichiers (244gb) ;

La société de services Myatt Blume & Osburn, Ltd., LLP (myattcpa.com – 82 673 fichiers) ou encore la société d’équipements miniers Tecnicas Hidraulicas (thsa.com – 13 152 fichiers).

La méthode de Snatch ressemble fortement à celle employée par Rex Mundi ou encore Dark Overlord, en leur temps.

Pendant ce temps, un autre maître chanteur du nom de Fxmsp annonçait sur la toile être en possession des secrets de trois éditeurs d’antivirus américains. Il réclame 300 000$ pour son silence ! Il disposerait de codes sources liés au développement logiciel des entreprises visées.

Pingback: ZATAZ Un ransomware bloque un important distributeur de carburant Français - ZATAZ