Fuite de données des Forces aériennes suisses sur le dark web

Les Forces aériennes suisses sont au cœur d’un scandale de sécurité après qu’une importante fuite de documents a été découverte sur le dark web.

Nouvelle brèche sensible pour nos voisins et amis belges. Elle résulte d’un piratage informatique de la société Ultra Intelligence & Communications, une entreprise américaine. L’attaque a conduit à la divulgation d’une quantité considérable de correspondances et de contrats entre le Département suisse de la Défense (DDPS) et les États-Unis.

Selon des informations rapportées par la Radio et Télévision Suisse (SRF), environ 30 gigaoctets de documents sensibles, y compris certains classifiés, se sont retrouvés exposés publiquement sur le dark web. L’Office fédéral de l’armement Armasuisse et le Groupe de défense, alertés par Ultra, ont confirmé la cyberattaque. Néanmoins, le gouvernement suisse estime que les systèmes opérationnels de l’armée n’ont pas été compromis.

Derrière cette fuite, les pirates du groupe BlackCat / ALPHV. Ils ont diffusé l’ensemble des informations dans leur block, sur le darkweb.

Un contrat de cinq millions de dollars en jeu

Les documents divulgués incluent un contrat de près de cinq millions de dollars entre la VBS (Département fédéral de la défense, de la protection de la population et des sports) et Ultra, concernant une technologie de communication cryptée pour l’armée de l’air suisse. Outre le contrat, des échanges de courriels et des reçus de paiement ont également été découverts, fournissant des détails sur le timing des transactions. Le porte-parole de la VBS a choisi de ne pas commenter ces détails, tout en confirmant la relation commerciale avec Ultra.

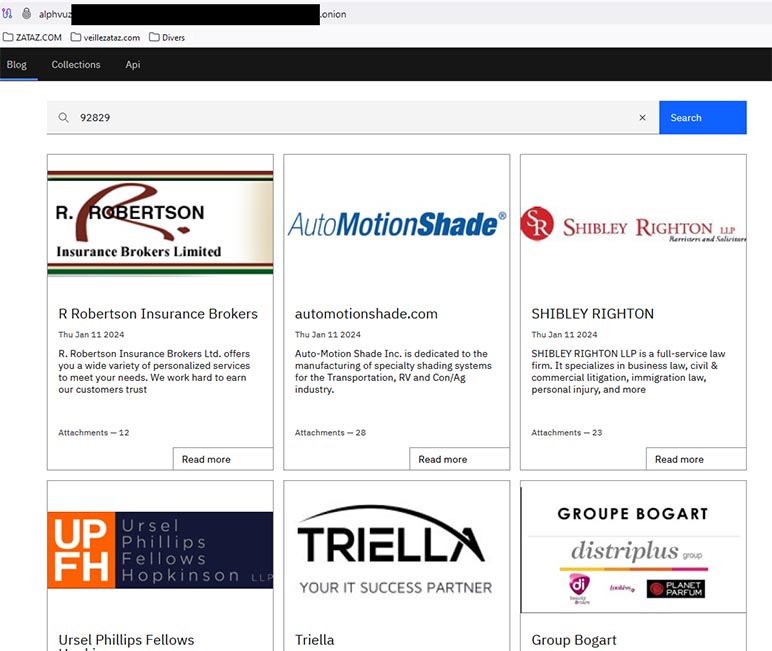

Le groupe de hackers ALPHV, suspecté d’être basé en Russie, a revendiqué cette attaque au ransomware fin décembre 2023. Considéré comme l’un des groupes de hackers les plus actifs au monde avec LockBit, ALPHV a impacté plusieurs centaines d’entreprises ces dernières mois dont Triella [11/01/2024] ; Ultra Intelligence & Communications [27/12/2023] ; Corsica Ferries [05/11/2023] ; RCMS [18/12/2021].

Ultra, une cible stratégique

Ultra Intelligence & Communications, la cible de cette cyberattaque, est un fournisseur clé de technologies de chiffrement et de communication pour le secteur de la défense. Parmi ses clients figurent non seulement le DDBS mais aussi Ruag, une entreprise de défense, ainsi que d’autres agences internationales de premier plan, telles que le FBI et l’OTAN.

Cette cyberattaque n’est que le dernier épisode d’une série de piratages affectant des données fédérales suisses. En juillet 2023, une attaque similaire avait frappé la société suisse Xplain, suivie en novembre par un piratage de la société de logiciels Concevis, travaillant également pour le DDPS et l’administration fiscale. Ces incidents soulèvent des inquiétudes croissantes sur la sécurité des informations au sein des entités gouvernementales suisses.

ALPHV, le chat noir du web

ALPHV, également connu sous les noms de BlackCat ou Noberus, appartient à une famille de rançongiciels qui sont déployés dans le cadre d’opérations de Ransomware as a Service (RaaS). ALPHV est écrit dans le langage de programmation Rust et est compatible avec les systèmes d’exploitation Windows, les systèmes basés sur Linux (Debian, Ubuntu, ReadyNAS, Synology) et VMWare ESXi.

Plusieurs espaces d’ALPHV avaient été saisis par le FBI, n’empêchant cependant pas les pirates de continuer leur business malveillant !

ALPHV est commercialisé sous le nom de ALPHV sur les forums de cybercriminalité, mais est couramment appelé BlackCat par les chercheurs en sécurité en raison d’une icône représentant un chat noir qui apparaît sur son site de fuite.

ALPHV a été observé pour la première fois en action dans des attaques de rançongiciels le 18 novembre 2021. ALPHV peut être configuré pour chiffrer des fichiers en utilisant soit les algorithmes AES, soit ChaCha20. Afin de maximiser la quantité de données rançonnées, ALPHV peut supprimer les copies d’ombre de volume, arrêter des processus et des services, et mettre hors service des machines virtuelles sur des serveurs ESXi.

ALPHV peut se propager de lui-même en utilisant PsExec pour s’exécuter à distance sur d’autres hôtes du réseau local.