Fuite de données : et si vous contrôliez votre SQL avant l’Injection SQL

Injection SQL ! Les fuites de données, il en existe des milliers sur la toile. Je vous parlerai des dernières qui ont été traitées par le protocole d’alerte de ZATAZ la semaine prochaine, lors du FIC 2016. En attendant, l’une des possibilités de fuite d’information passe par ce qu’aime utiliser la majorité des pirates du web, l’Injection SQL.

Injection SQL, le jeu pirate du web ! Il y a 6 ans, dans le mensuel Capital [papier – Août 2010] j’expliquais comment les failles de type SQLi allaient devenir la plaie du web. Des attaques d’autant plus facilités par des logiciels qui ne demandent qu’un clic de souris pour extraire les informations sauvegardées dans une base de données. Pour comprendre ce type d’attaque, et donc s’en protéger, autant s’entrainer et travailler sur ce problème.

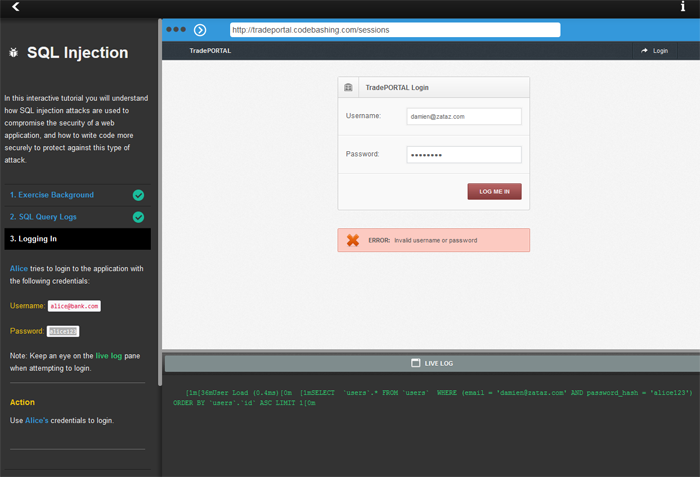

Le site codebashing.com va vous aider à comprendre la SQLi et donc à mieux l’appréhender et la combattre. Dans ce tutoriel interactif vous comprendrez comment les attaques par injection SQL sont utilisées pour compromettre la sécurité d’une application web, et comment écrire un code plus sécurisé face aux assauts des « pousses bouton » amateurs de logiciels tels qu’Havij et compagnie.