Fuite de données pour un spécialiste Français du recrutement

Un spécialiste du recrutement d’informaticiens français laissait fuiter plusieurs dizaines de milliers de données personnelles appartenant aux internautes inscrits. Rapidement corrigée, voici le comment de cette fuite qui aurait pu être très simplement évitée.

A la demande du CEO de l’entreprise de recrutement impactée, il ne sera pas cité le nom de cette société. Rapidement corrigée, l’histoire de cette fuite est plus intéressante dans le comment de son existence que par le doigt qui montre le fautif. Le protocole ZATAZ est là pour alerter et aider ! A noter cependant que nous citerons cette entreprise si cette dernière n’a pas alerté les membres de son service, soit plus de 100 000 personnes. Il est important que ces internautes soient informés. Leurs données personnelles et sensibles étaient accessibles en quelques clics de souris. Des malveillants ont pu passer par là avant la constatation de ZATAZ !

Recrutement… d’un dork Google

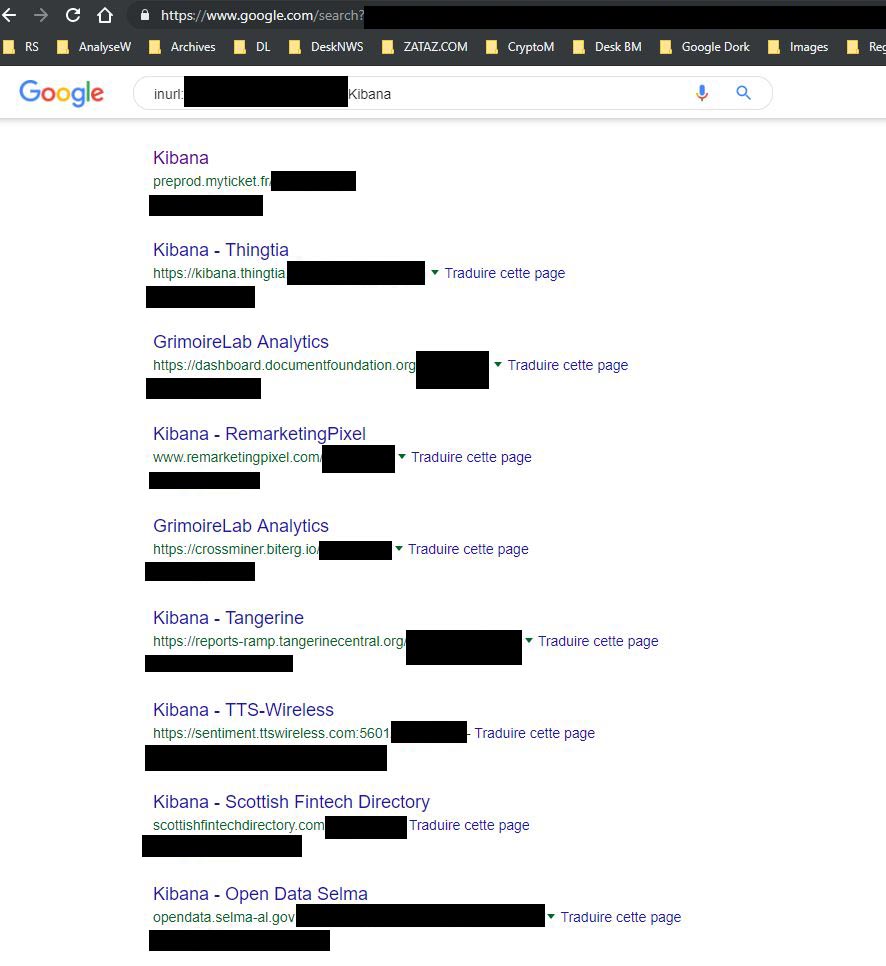

Tout a débuté par le moteur de recherche Google. L’outil est juste une mine d’or pour toutes personnes ayant un sujet à traiter. Dans le cadre de mon travail pour un magazine pour qui j’officie, je recherchais des informations sur Kibana. Cet outil est, comme l’explique Wikipedia, un greffon de visualisation de données pour Elasticsearch publié sous la licence libre Apache version 2. Il fournit des fonctions de visualisation sur du contenu indexé.

Via Google, mais aussi d’autres moteurs comme Qwant, je me lance dans la création de dork afin de peaufiner mes recherches. Et là, … c’est le drame. L’un des dorks (ensemble de commandes afin de peaufiner une recherche), plutôt banal m’affiche des dizaines d’IP et serveurs. Finesse de la chose, plusieurs adresses proposent des « index » Elastic.

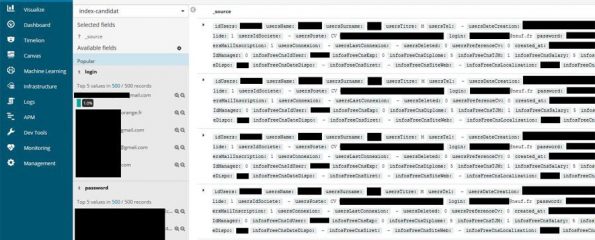

Parmi les « fuiteurs », la société de recrutement. 129 552 entrées dans sa fuite. Le cache Google me montre que chaque entrées propose des données personnelles et privées : nom, prénom, mail, mot de passe (hashé md5), poste recherché, diplôme …

Chemin de croix de celui qui veut aider !

Comme vous le savez, quand ce type de découverte est effectuée, je lance un protocole d’alerte ZATAZ. Dans ce cas, alerte n’250720191721. Le protocole est bénévole, pris sur mon temps personnel.

Je m’attelle donc à chercher qui se cache derrière cette IP. L’entreprise, son nom et l’url, n’apparaissent pas. Je vais donc utiliser un autre moteur de recherche : Shodan. En quelques secondes, le nom de l’entreprise apparaît en toute lettre. Nous sommes 5 minutes après la découverte (+5MnsD).

Direction le site, propriétaire de l’IP. Il est beau, il annonce des clients magnifiques, des dizaines de milliers de personnes inscrites à son service. Je cherche un point de contact. Nous sommes à 7 minutes après la découverte (+7MnsD). La page contact et la FAQ m’imposent de m’inscrire pour les consulter. Ça commence mal, mais allons y. Je m’inscris et… « Merci de votre inscription, nous allons vous contacter pour valider ou non cette inscription« . Et puis plus rien !

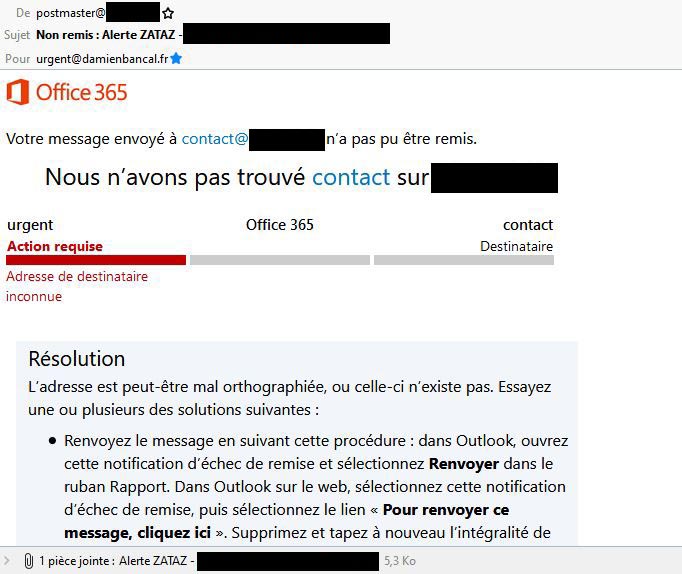

Deux heures plus tard (+2hD), je reçois un courriel. Une réponse de ce portail. « Nous avons le regret de vous informer que notre département commercial n’a pas validé votre inscription (…) Si il s’agit d’une erreur de notre part, n’hésitez pas à nous contacter par mail à contact@xxxx« . Enfin, une adresse mail que je vais pouvoir exploiter ! Je ne perds pas une seconde et me voilà à envoyer une missive à contact !

+2h01mD : « Votre message envoyé à contact@xxx n’a pas pu être remis. Nous n’avons pas trouvé contact sur xxxxx.xx. » Non, non, vous ne rêvez pas. La seule adresse mail que peut trouver un internaute lambda est proposée par le courriel du portail, et il reviendra avec une erreur générée par Office 365. A noter que ce message d’erreur propose beaucoup trop d’informations pour un malveillant, mais ça c’est une autre histoire !

Un second mail est envoyé (+2h04mD). Je me rassure en pensant qu’il s’agit d’une erreur de ma part. Je vais recevoir une seconde alerte d’Office 365 de cette société. Bilan, je passe à la phase 2. Les réseaux sociaux.

Allô, mon réseau… y a recrutement dans l’air !

J’alerte donc sur Linkedin et Twitter. Les réponses ne tardent pas sur le premier. D’ailleurs je tiens à remercier ARG pour la mise en relation avec le directeur général de cette entreprise de recrutement. En quelques minutes la conversation est lancée avec le CEO, les informations sur la fuite sont communiquées par courriel (+2h20mD).

La réponse de bonne réception va me parvenir 4 minutes plus tard (+2h24mD) « Bien reçu. Merci beaucoup de nous avoir remonter cette fuite. En effet, très urgent. On s’en occupe dans les plus brefs délais. Bien à vous.« .

+14h54m après la Découverte : « Bonjour Monsieur, nous avons identifié le problème et avons fait le nécessaire. Nous allons aussi faire un audit de sécurité par précaution. Dans cette attente, pourriez-vous svp supprimer vos posts sur Linkedin et Twitter, car cela attire l’attention et mon profil est visité par des spécialistes de la sécurité et des hackers. Nous avons eu d’ailleurs des tentatives d’intrusion sur notre système depuis hier soir. Je vous remercie par avance. » La demande est polie, mais n’étant pas né de la dernière pluie, elle est clairement manipulatrice. Faire disparaître la moindre trace de cette fuite de données de plus de 100 000 personnes.

« Bonjour, dans la condition ou les posts font partis du processus du protocole d’alerte, je ne peux les retirer. Avez-vous contacté la CNIL ? Un article dans la soirée en expliquant le problème découvert via ce dork Google et visant de nombreux sites. » vais-je répondre. Je n’aurai pas de réponse concernant la CNIL. On me précisera cependant « Ok, mais merci de ne pas divulguer le nom de notre société ni l’activité dans votre article. Ce dernier ne faisant pas parti du processus du protocole d’alerte. » Comme le précise le mode d’emploi du Protocole, un article peut être écrit dans la mesure où il permettra d’alerter les internautes afin que ces derniers puissent agir et se protéger.

Et côté protection, si vous êtes utilisateurs de Kibana et compagnie, assurez-vous ne pas diffuser vos données à la suite d’une erreur de configuration.

Comment éviter de perdre trop de temps face à une fuite ?

Comme déjà expliqué ICI ou encore dans l’émission radio « La French Connexion », une adresse securite@votredomaine.xxx / security@votredomaine.xxx sur votre site est un moyen de vous alerter vite et bien. Très intéressant aussi dans votre « stratégie » de cybersécurité, penser à l’espace « sécurité – RGPD » sur votre portail. Indispensable pour vous remonter une information.

La création sur votre serveur du dossier /.well-know/security.txt dans lequel vous aller placer le moyen de vous contacter, vite et bien, en cas de problème. Suivez ce lien pour créer votre Security.txt.

Bonjour,

Je lis depuis quelque temps votre site avec beaucoup d’intérêts. Je tenais à réagir sur cet article sur le fait de ne pas dévoiler le nom de l’entreprise pour les raisons suivantes :

– une entreprise qui cherche à cacher sa faute sera t elle suffisamment honnête pour en informer ses utilisateurs ? (en clair, suis-je concerné ?)

– aurez-vous la certitude que les utilisateurs en seront informés ? (vous recevrez probablement un mail car vous avez découvert la faille mais les autres utilisateurs ?)

– quel type de données a été dérobé ?

Cordialement

Bonjour,

– Nous allons voir, justement, si cette dernière est honnête.

– Ils doivent alerter leurs clients, soit +100 000 personnes, dont des connaissances de ZATAZ.

– Rien n’a été dérobé, c’est une fuite constatée par nos soins.

Cordialement

Bonjour,

Avez-vous eu des nouvelles de cette entreprise ? Vous a-t-elle prévenu de cette mésaventure ? N’ayant pas reçu de mail, j’ose espèrer ne pas être concerné

Lorsque vous indiquez dans votre commentaire, je cite : « Rien n’a été dérobé, c’est une fuite constatée par nos soins. », cela ne veut pas dire que vous avez été le(s) seul(s) à remarquer cette erreur

Merci d’avance.

Cordialement

Bonjour,

Nous n’avons pas eu de nouvelles ! Nous pensons qu’ils ont fait correctement leur travail d’alerte, de contact CNIL, …

Pour ce qui concerne du fait de « rien n’a été dérobé », nous n’avons pas vu de commentaires, d’annonces, de ventes … dans le black market et autres lieux pirates. Nous en déduisons que personne n’a vu la fuite.

Cordialement