Fuite massive de données chez Vitalis : plus de 202 000 clients compromis

Une fuite de données majeure a frappé le fournisseur de services clients Vitalis, compromettant les informations personnelles de plus de 202 000 clients. Cette brèche, survenue en mars 2025, met en lumière une vulnérabilité critique exploitée par une attaque de type SQLi (injection SQL).

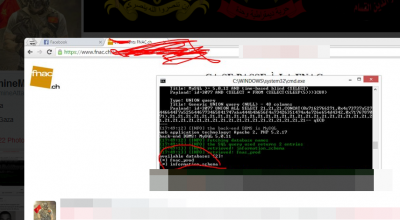

Le 18 mars 2025, un acteur malveillant a réussi à accéder à la base de données de Vitalis (Une société de marketing. Elle n’a aucun lien avec le réseau de transport public de Grand Poitiers.) en utilisant une technique d’injection SQL (SQLi). Cette méthode consiste à insérer des commandes SQL malveillantes dans les champs de saisie d’un site web pour manipuler ou extraire les données stockées dans une base de données. Ce type d’attaque est bien connu dans le monde de la cybersécurité, mais reste redoutablement efficace si les protections ne sont pas correctement mises en place.

L’attaque aurait été réalisée via un sous-domaine de l’entreprise, où la faille de sécurité a été exploitée pour extraire une base de données contenant 202 579 lignes de données sensibles appartenant aux personnes passées par ce qui semble avoir été un formulaire de Vitalis [donc pas obligatoirement l’ensemble des clients]. Les informations compromises incluent les noms complets, les adresses électroniques et les numéros de téléphone.

La personne ayant publié la fuite a toutefois précisé que sa malveillance n’était pas la même que celle orchestrée, quelques mois plus tôt, par un autre pirate (sic!). Le bad hacker commercialise cette base de données quelques euros (sous la forme de crédits) sur un forum pirate accessible sur le web.

Une analyse plus approfondie du fichier « échantillon » diffusé par le voleur a révélé une qualité de données assez inégale. Parmi les informations extraites, environ 136 000 numéros de téléphone uniques ont été identifiés. Le fichier contient également 3 000 adresses mails uniques, mais avec de nombreux doublons dans les noms complets ou les fichiers traités. Une partie importante des données semble corrompue ou invalide, ce qui réduit la valeur globale de la fuite. Voilà peut-être pourquoi ce pirate ne se contente que de quelques euros, en lieu et place de centaines/milliers réclamés pour d’autres fuites récentes comme Intersport ou Autosur.

Malgré la présence de doublons et de données invalides, la fuite reste préoccupante. La publication en ligne de ce type de fichier facilite le travail des cybercriminels. Les données volées peuvent être revendues sur le dark web (et elles le seront), diffusées gratuitement pour, utilisées pour des campagnes d’hameçonnage ou exploitées dans le cadre de fraudes à l’identité.

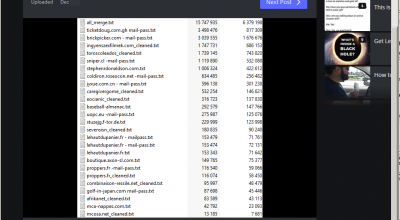

Un fichier complet publié en ligne

Peu après la brèche, la base de données complète a été publiée en ligne. La fuite a été signalée par une personne anonyme dans un forum de hacking, accompagnée d’un message simple : « Aujourd’hui, j’ai téléchargé la base de données Vitalis pour que vous puissiez la télécharger. Merci de votre lecture et profitez-en !« Cette publication confirme que le fichier piraté contient des champs détaillés, comme l’identifiant unique du client, le nom, le prénom, l’adresse électronique, le numéro de téléphone, le site web associé au client et la société liée au client.

La fuite pose également la question de la véracité des informations contenues dans le fichier. Un utilisateur du forum a demandé s’il était possible de vérifier l’authenticité des données, soulignant le caractère parfois aléatoire des informations extraites – technique de S.E. vieille comme le monde :). Ce flou sur la qualité des données n’enlève cependant rien au risque potentiel pour les clients concernés. Une fois une base de données publiée en ligne, il devient pratiquement impossible d’en contrôler la diffusion.

Des conséquences lourdes pour les clients

Cette fuite de données expose les clients de Vitalis à plusieurs risques majeurs. Le vol de données personnelles ouvre la porte à des campagnes de phishing sophistiquées. Les pirates disposent désormais de prénoms, de noms et d’adresses e-mail, ce qui leur permet d’envoyer des messages très convaincants en usurpant l’identité de Vitalis ou d’autres entreprises. Les numéros de téléphone, eux aussi largement diffusés, risquent de servir pour des escroqueries téléphoniques ciblées.

Le risque d’usurpation d’identité est également réel. Avec ces données, des cybercriminels pourraient ouvrir de faux comptes ou souscrire à des services en utilisant l’identité des victimes. Les doublons et les données corrompues n’atténuent pas la gravité de la situation. Même si toutes les informations ne sont pas valides, le volume de données exploitables reste considérable.

Vitalis n’a pas encore publié de déclaration officielle détaillée sur la brèche.

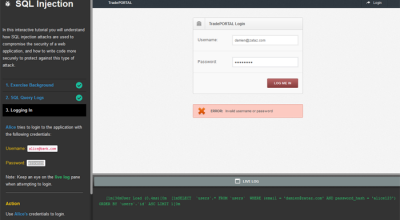

Qu’est-ce qu’une injection SQL (SQLi) ?

L’injection SQL (SQLi) est une méthode de piratage qui consiste à exploiter une faille dans une application web pour manipuler une base de données. Cette technique permet à un attaquant d’insérer du code SQL malveillant dans une requête afin d’accéder à des données sensibles, de les modifier ou de les supprimer. Votre serviteur en a parlé pour la première fois, dans le magazine papier CAPITAL, voilà… 10 ans. Un logiciel pirate Iranien facilitant l’injection SQL en deux clics de souris !

Une attaque par injection SQL se produit lorsqu’une application prend une donnée fournie par l’utilisateur, comme un nom d’utilisateur ou un mot de passe, et l’insère directement dans une requête SQL sans vérification adéquate. Si cette donnée est insérée sans filtrage, le serveur peut interpréter le texte comme une commande SQL légitime. Cela permet au pirate de contourner les mesures de sécurité, d’accéder à des informations confidentielles ou de modifier la structure de la base de données.

Prenons l’exemple d’un formulaire de connexion. Si le code SQL utilisé pour vérifier les identifiants est :SELECT * FROM utilisateurs WHERE nom = '$nom' AND mot_de_passe = '$mot_de_passe';

Un pirate pourrait entrer dans le champ de saisie une chaîne comme ' OR '1'='1 qui transformerait la requête en :SELECT * FROM utilisateurs WHERE nom = '' OR '1'='1' AND mot_de_passe = '$mot_de_passe';

Puisque l’expression '1'='1' est toujours vraie, le serveur accepterait la requête, permettant ainsi au pirate de se connecter sans connaître le mot de passe.

Les conséquences d’une injection SQL peuvent être graves. Un pirate peut ainsi accéder à des informations confidentielles comme des mots de passe ou des informations bancaires, modifier ou supprimer des données, voire obtenir des privilèges élevés dans le système. Dans certains cas, une injection SQL peut permettre d’exécuter du code à distance sur le serveur, ouvrant la porte à une prise de contrôle totale de l’application.

Pour se protéger contre une attaque par injection SQL, les développeurs doivent utiliser des requêtes préparées, qui séparent les commandes SQL des valeurs fournies par l’utilisateur. Il est également essentiel de limiter les privilèges des comptes de base de données, d’échapper correctement les caractères spéciaux dans les entrées utilisateur et de valider strictement les données saisies. Un pare-feu d’application web (firewall – WAP) peut également aider à détecter et bloquer les tentatives d’injection SQL.

Malgré sa simplicité, l’injection SQL reste l’une des attaques les plus courantes en raison de failles de sécurité persistantes dans de nombreuses applications web. Une programmation rigoureuse et des tests de sécurité réguliers sont essentiels pour protéger les données sensibles et garantir la sécurité des systèmes.

Vous voulez suivre les dernières actualités sur la cybersécurité ? Pour rester informé sur les enjeux de cybersécurité, abonnez-vous à la newsletter de ZATAZ. Rejoignez également notre groupe WhatsApp et nos réseaux sociaux pour accéder à des informations exclusives, des alertes en temps réel et des conseils pratiques pour protéger vos données.