Gh0st RAT : Des pirates déploient des portes dérobées afin d’espionner des entreprises en Asie centrale

Une analyse d’échantillons de logiciels malveillants d’attaques signés Gh0st RAT auraient ciblé une société de télécommunications, une compagnie de gaz et une institution gouvernementale met à jour une mission pirate visant des entreprises d’Asie centrale.

Le groupe a déployé des « backdoors » pour obtenir un accès à long terme aux réseaux des entreprises visées. En se basant sur cette analyse, Avast soupçonne que le groupe est également à l’origine d’attaques actives menées en Mongolie, en Russie et au Bélarus, et qu’il est originaire de Chine, du fait de l’utilisation du logiciel cheval de Troie « Gh0st RAT », connu pour avoir été utilisé par des groupes APT chinois par le passé ; ainsi qu’en raison des similitudes entre le code analysé par Avast à cette occasion et celui issu d’une récente campagne de cyberattaque attribuée à des acteurs chinois.

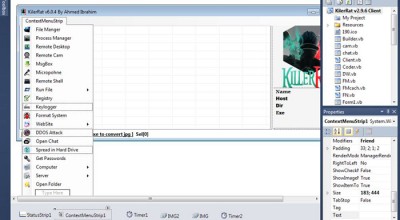

Ces portes dérobées ont permis aux cybercriminels de manipuler et de supprimer des fichiers, de faire des captures d’écran, de modifier des processus et des services, ainsi que d’exécuter des lignes de commande, pour ensuite disparaître. De plus, certaines commandes étaient capables de donner l’ordre aux « portes cachées » d’exfiltrer des données vers un serveur C&C (Command & Control). Les dispositifs infectés pouvaient également être commandés par un serveur C&C afin d’agir comme proxy ou de permettre une écoute sur un port spécifique de chaque interface réseau. Le groupe a également utilisé des outils, tels que Gh0st RAT et Management Instrumentation, pour se déplacer latéralement au sein des réseaux infiltrés.

« Le groupe à l’origine de l’attaque procédait régulièrement à la recompilation de ses outils personnalisés afin d’éviter la détection par des antivirus. En plus des « backdoors », ces outils comprenaient Mimikatz et Gh0st RAT. Cela s’est traduit par un grand nombre d’échantillons, avec des binaires souvent protégés par VMProtect, rendant l’analyse plus difficile, explique Luigino Camastra, malware researcher chez Avast. Sur la base de nos découvertes, et comme nous avons été en mesure de relier des éléments de ces attaques à des campagnes menées contre d’autres pays, nous supposons que ce groupe cible également d’autres régions ».

Gh0st RAT, the K1ll3r !

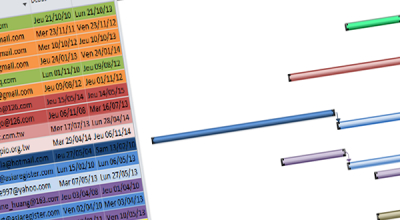

Ce cheval de Troie (Trojan) est utilisé depuis des années par différents groupes de pirates. En décembre 2019, le botnet BuleHero proposait Gh0st dans l’un de ses modules. Il était couplé, déjà, avec le mineur de cryptomonnaie XMRig. Ce dernier n’est pas un outil illicite. Il s’agit d’un outil open source que les pirates ont rapidement détourné pour leurs actions de cryptomining. Gh0st fait parti des « p’tits vieux » du milieu, tout comme Dark Comet, njRAT, XtremeRAT, Net Bus, Poison Ivy … et BackOrifice.

Gh0st RAT serait d’origine chinoise. Il fait son apparition « publique », en 2009. En 2012, le code malveillant avait été montré du doigt après les piratages des sites Web d’Amnesty International au Royaume-Uni et à Hong Kong. Les deux espaces avaient permis de diffuser Gh0st RAT.