Petrwrap/Petya, une nouvelle attaque mondiale et massive d’un ransomware

Plusieurs infrastructures critiques en Ukraine, en Russie et en France ont déjà été mises hors ligne à la suite de ce « nouveau » ransomware. En France, ZATAZ a pu référencer plusieurs entreprises, dont Saint-Gobain, Auchan et au moins une banque nationale touchés par Petrwrap/Petya. L’éditeur d’antivirus Bitdefender a identifié une vague d’attaque ransomware qui se déroule actuellement dans le monde entier. Les premières informations montrent que l’échantillon du malware responsable de l’infection serait un clone quasi identique de la famille GoldenSye Ransomware.

A l’heure actuelle, il n’y a pas d’informations sur le vecteur de propagation, mais nous supposons qu’il soit porté par un ver. Contrairement à la plupart des ransonwares, cette nouvelle variante GoldenEye comporte deux couches de chiffrement : une qui chiffre individuellement les fichiers présents sur l’ordinateur et une autre qui chiffre les structures NTFS. Le code malveillant a été baptisé Petrwrap/Petya.

« Ce procédé empêche les victimes de démarrer leurs ordinateurs sur un système d’exploitation via un live USB ou live CD. » explique Bitdefenders.

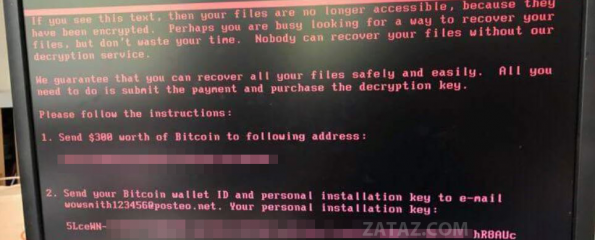

En outre, une fois que le processus de chiffrement est terminé, le ransomware a une fonction spéciale qui consiste à forcer l’arrêt de l’ordinateur, déclenchant un redémarrage et rendant l’ordinateur inutilisable jusqu’à ce que le rançon de 300 $ soit payée. ZATAZ a pu recevoir plusieurs dizaines d’alertes d’entreprises touchées (Saint-Gobain, Auchan et de nombreuses plus petites structures). Le pirate souhaite se faire envoyer « l’argent » via Bitcoins et l’adresse mail wowsmith123456[92829]@posteo.net comme le montre ma capture écran. Pour avoir vu la bestiole en action, le « crypto maître chanteur » s’installe sur les postes et serveurs de messagerie au démarrage. Il change l’amorce et remplace l’ensemble par un boot avec le mode paiement de la rançon !

La société @Symantec confirme que #Petya utilise SMBv1 pour se répandre. (Source: https://t.co/bq6XV553pK) @zataz #cybersecurite

— Damien Bancal (@Damien_Bancal) June 27, 2017

La boule de neige se répand, Russie, Ukraine, puis Allemagne, France, Danemark, Suéde… les laboratoires pharmaceutiques américains Merck sont tombés sur ce microbe. Bref, le grande village planétaire se prend de plein fouet ce nouvelle grippe… qui espérons le ne se transformera pas en grippe espagnole 2.0.

Analyse du code pirate : ici & là. Dernier point, de taille ! L’attaque est annoncée depuis… mars 2017. Le groupe derrière PetrWrap a créé un module spécial qui remplace l’original Petya ransomware « à la volée ». C’est ce qui rend ce nouveau logiciel malveillant tellement unique. Pour rappel, PetrWrap retarde son exécution pendant 5400 secondes après être implanté dans la machine piégée.

Via shodan, les potentielles cibles de la #cyberattaque de ce mardi ! Plus de 29000 possibilités en #france – @zataz pic.twitter.com/6iEYDl3lzP

— Damien Bancal (@Damien_Bancal) June 27, 2017

Parmi les IP apparemment impliquées dans petya 95.141.115.108, 111.90.139.247. Il semble y avoir une combinaison d’attaques d’APT lancées simultanément au cours des dernières 24 heures. Ceux-ci incluent Andromeda Botnet avec cette attaque de Petya Ransomware.

Vérifiez que le fichier njdshf73 ne soit pas présent dans votre serveur. Il permet de lancer le DL de #locky @zataz #zataz #securite pic.twitter.com/d0sXyvr6AN

— Damien Bancal (@Damien_Bancal) June 27, 2017

Mode d’emploi

- La machine de la victime est verrouillée et le MFT des partitions NTFS est chiffré ;

- L’écran s’affiche, comme le montre ma capture écran ci-dessus. Aucun message n’indique qu’il s’agit de Petya. Cela rend plus difficile l’évaluation de l’attaque ;

Malheureusement, cette famille de ransomware utilise un algorithme de chiffrement fort, ce qui signifie qu’un outil de « déchiffrement » est hors de question. Là ou cela devient compliqué… selon l’entreprise de cybersécurité russe Kaspersky Labs l’attaque de ce mardi n’utiliserait pas le rançongiciel Petya.

Bonjour Damien,

Est-ce que tu ne sais pas comment faire pour anticiper et se protéger de ce type d’attaque?

Dsl je ne suis pas trop technique.

Merci bcp,

Bonjour,

Les principaux éditeurs ont sorti les signatures qui peuvent permettre de bloquer des attaques ; En ce qui concerne les ransomwares : éduquer son personnel à mettre à jour sa machine, ses logiciels, à ne pas cliquer sur fichiers joints, mettre du budget pour des « hommes » dédiés à la sécu.

« Ce procédé empêche les victimes de démarrer leurs ordinateurs sur un système d’exploitation via un live USB ou live CD. »

Je ne comprends pas comment.

Vous voulez dire un CD de « recovery », n’est-ce pas?