KO définitif pour LockerGoga

De nouvelles arrestations orchestrées par une équipe d’enquête internationale dans la lutte contre le cybercrime, notamment en Ukraine. Ces efforts font suite à l’opération réussie contre les attaques du rançongiciel Lockergoga en 2021, qui avait mené à 12 interpellations.

26 octobre 2021, la SDLC (Service de Lutte contre la Cybercriminalité) de la Police Nationale a initié une collaboration internationale [France, Suisse, Ukraine, Norvège, Etc.] pour contrer la menace grandissante du rançongiciel Lockergoga. Cette collaboration a porté ses fruits, avec des résultats significatifs dans l’affaire, marquée par des saisies et des arrestations clés. Pour rappel, Lockergoga a eu un impact dévastateur, ciblant plus de 2 000 entreprises dans 71 pays, causant des dommages estimés à plus de 100 millions d’euros. En France, la société Altran [Janvier 2019]. Les pirates sont suspectés d’être cachés derrière Dharma, MegaCortex et LockerGoga.

26 octobre 2021, la SDLC (Service de Lutte contre la Cybercriminalité) de la Police Nationale a initié une collaboration internationale [France, Suisse, Ukraine, Norvège, Etc.] pour contrer la menace grandissante du rançongiciel Lockergoga. Cette collaboration a porté ses fruits, avec des résultats significatifs dans l’affaire, marquée par des saisies et des arrestations clés. Pour rappel, Lockergoga a eu un impact dévastateur, ciblant plus de 2 000 entreprises dans 71 pays, causant des dommages estimés à plus de 100 millions d’euros. En France, la société Altran [Janvier 2019]. Les pirates sont suspectés d’être cachés derrière Dharma, MegaCortex et LockerGoga.

Différents membres de l’équipe cybercriminelle étaient chargés de tâches spécifiques pour infiltrer efficacement les réseaux des victimes. Certains utilisaient des méthodes telles que le phishing, l’attaque par force brute ou l’injection SQL pour accéder aux systèmes. Une fois à l’intérieur, d’autres membres se chargeaient de naviguer discrètement à travers l’infrastructure de l’organisation, s’appuyant sur des outils comme TrickBot, Cobalt Strike ou PowerShell Empire. Cette analyse approfondie de l’infrastructure des victimes pouvait durer des mois, permettant ainsi aux cybercriminels de maximiser l’efficacité de l’attaque par rançongiciel. Les demandes de rançon étaient systématiquement effectuées en bitcoin, et les fonds étaient ensuite blanchis via des services de mixage de cryptomonnaies, rendant difficile la traçabilité de l’origine des fonds.

La semaine dernière, cette coopération a conduit à 5 nouvelles interpellations en Ukraine. L’équipe de la SDLC a effectué des saisies cruciales, incluant des cryptomonnaies et du matériel informatique. Ces arrestations sont le fruit d’une analyse méticuleuse des données numériques et des flux financiers liés à ce réseau de cybercriminalité. Le traçage des cryptomonnaies, un véritable outil pour remonter aux pirates informatiques.

Implication internationale et défis

Parmi les interpellés, une personne était spécifiquement visée par les enquêteurs français et a été placée sous surveillance. Un autre suspect, actuellement en fuite, fait l’objet d’un mandat d’arrêt international.

Malgré les défis imposés par la situation de guerre en Ukraine, la coopération entre les autorités ukrainiennes et l’équipe internationale reste solide et efficace. Ces efforts conjoints soulignent l’importance de la coopération internationale dans la lutte contre la cybercriminalité.

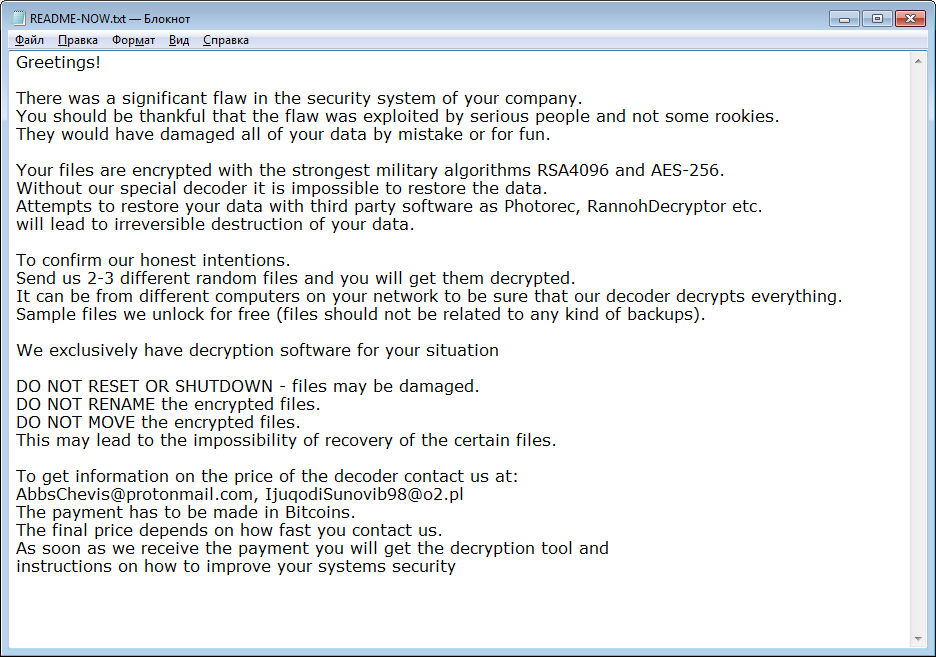

Parmi les victimes de LockerGoga, Altran Technologies fin janvier 2019 , Norsk Hydro ASA (mars 2019) ; Fédération de la police du Royaume-Uni (mars 2019) ; Hexion ou encore Momentive (mars 2019). Les pirates demandaient à être contactés via des courriels créés pour l’occasion.

Ce crypto-ransomware chiffrait les données des ordinateurs des entreprises et des organisations en utilisant AES-256 + RSA-1024 (la note pirate indiquait RSA-4096), puis vous obligez à écrire via les adresses ci-dessus. Depuis le début de sa création LockerGoga était logé en Ukraine.

L’outil pirate, bogué, exécutait un fichier baptisé cipher.exe pour libérer de l’espace disque libre et empêcher la récupération des fichiers par un logiciel de récupération de données. Lorsque des fichiers étaient supprimés sur un système, ils étaient parfois encore disponibles dans l’espace libre du disque dur et pouvaient être récupérés à l’aide d’un logiciel de récupération.

En septembre 2022, les clés et le code récupéré par les autorités a permis de proposer un logiciel de déchiffrement via l’éditeur d’antivirus Bitdefender.

La coopération internationale coordonnée par Europol et Eurojust a joué un rôle central dans l’identification de ces pirates, car les victimes se trouvaient dans différentes zones géographiques à travers le monde. Initiée par les autorités françaises, une équipe commune d’enquête (ECE) a été mise en place en septembre 2019 entre la Norvège, la France, le Royaume-Uni et l’Ukraine avec le soutien financier d’Eurojust et l’assistance des deux agences.

Les partenaires du JIT ont depuis travaillé en étroite collaboration, parallèlement aux enquêtes indépendantes des autorités néerlandaises et américaines, pour découvrir l’ampleur et la complexité réelles des activités criminelles de ces pirates afin d’établir une stratégie commune. Eurojust a créé un centre de coordination pour faciliter la coopération judiciaire transfrontalière pendant la journée d’action. En préparation, sept réunions de coordination ont été organisées.

Le Centre européen de lutte contre la cybercriminalité (EC3) d’Europol a organisé des réunions opérationnelles, fourni un soutien en matière d’investigation numérique, de cryptomonnaie et de logiciels malveillants et facilité l’échange d’informations dans le cadre du groupe de travail conjoint d’action contre la cybercriminalité (J-CAT) hébergé au siège d’Europol à La Haye. Plus de 50 enquêteurs étrangers, dont six spécialistes d’Europol, ont été déployés en Ukraine à l’occasion de la journée d’action afin d’aider la police nationale à mener des mesures d’enquête conjointes.

Un officier de cyberpolice ukrainien a également été détaché auprès d’Europol pendant deux mois pour préparer la journée d’action. Cette opération a été menée dans le cadre de la Plateforme multidisciplinaire européenne contre les menaces criminelles (EMPACT).