La base de données complète de Hashes.org diffusée sur la toile

Plus de 16 000 bases de données traitées par le site Hashes.org diffusées sur Internet. Le site offrait la possibilité de partager des informations piratées pour en déchiffrer les mots de passe.

Le site web Hashes.org avait comme particularité de proposer aux internautes de déchiffrer (déhashé plus exactement) les mots de passe rendus inexploitables par des hashages permettant de les protéger. Un hashage (MD5, SHA-1, …) transforme votre password « 123456789 » en « 886d5ccdd7372c« . Bilan, en cas de vol de votre précieux stocké sur un site piraté, le malveillant ne peut l’exploiter sans devoir le « cracker« .

Pour parvenir à ses fins, le pirate à plusieurs possibilités dont celle qui était proposée par le site Hashes : mettre en accès libre les mots de passe et attendre le renfort de la communauté. Hashes expliquait son service comme étant un lieu « Où les professionnels de la sécurité peuvent vérifier les hachages de mots de passe divulgués publiquement, télécharger des listes de mots de passe de haute qualité, et plus encore. »

Mais la grande majorité de la communauté de Hashes était loin d’être sympathique. Les mots de passe proposés à l’étude et au déhashage étaient sortis de piratage de sites web. Hashes proposait au 10 janvier 2021 : 3 772 112 123 de mots de passe déhachés et 1 282 707 348 hachages non crackés.

Hashes a été fermé, les informations piratées n’étaient plus disponibles.

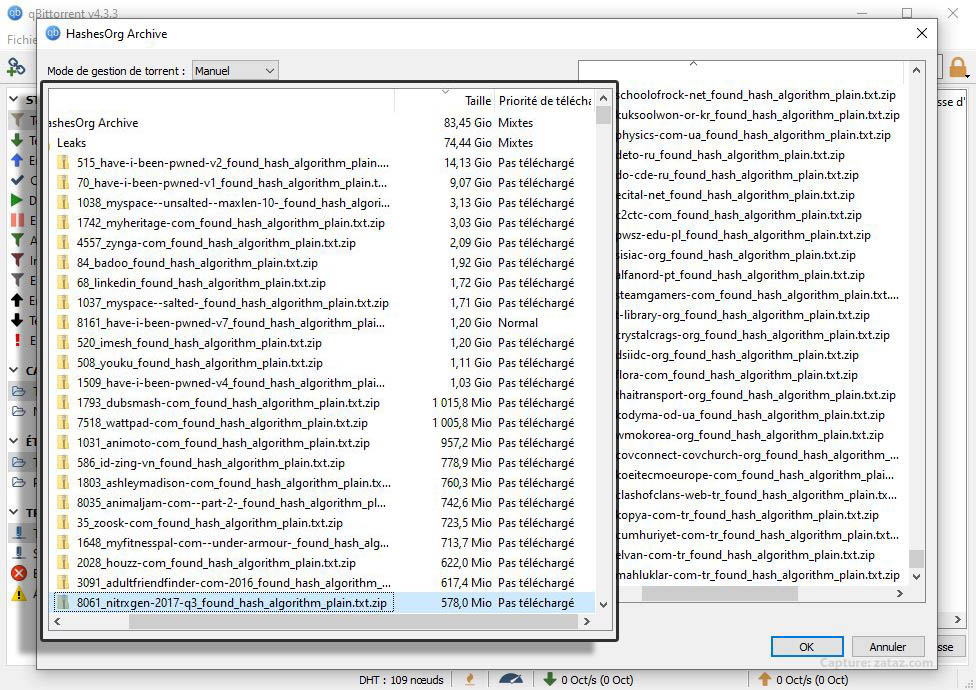

Un internaute vient de mettre à disposition l’intégralité des données de Hashes.org. 83 Gio compressés ; Plus de 16 000 bases de données. La plus récente datait du 24 décembre 2020.

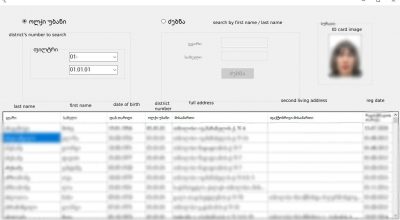

J’ai pu constater le nom des sites piratés, les contenus des bases de données. On y retrouve malheureusement : logins, pseudos, mails et mots de passe hashés.

A noter qu’il est possible de croiser plusieurs fichiers « have-i-been-pwned » en référence au site américain éponyme.

La crainte est que maintenant d’autres pirates se remettent à l’œuvre pour déchiffrer les mots de passe. Les autres contenus restent eux aussi très sensibles, logins, pseudos et mails sont des outils suffisant pour viser les propriétaires : phishing, arnaque, spam, rançonnage …