La boutique pirate qui loue votre connexion

ZATAZ a découvert une entreprise dirigée par un hacker malveillant qui loue votre connexion à d’autres pirates informatiques pour à peine 5 $.

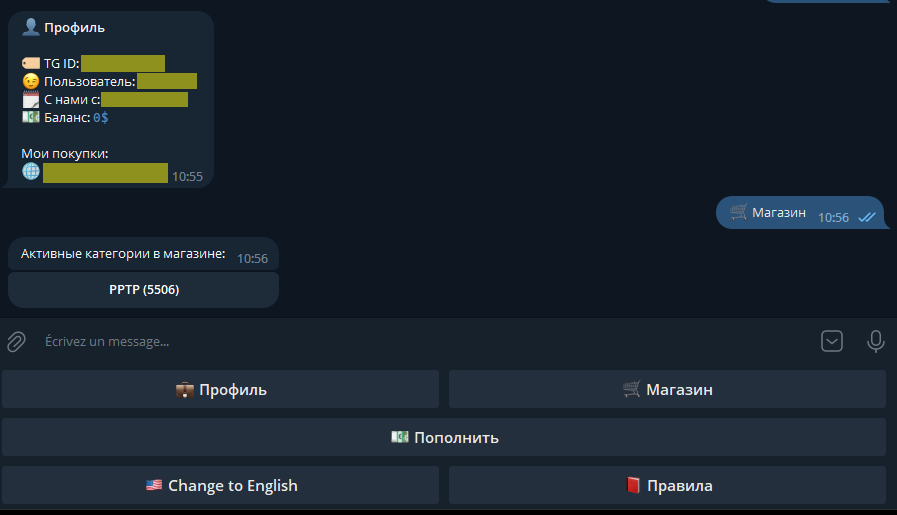

Il s’appelle « Écaille de Poisson« , un pirate que ZATAZ a découvert dans le darkweb. Le jeune homme, dont le pseudonyme fait également référence à une forme très pure de cocaïne, exploite une boutique sur les marchés noirs de la cybermalveillance. Sa spécialité est la location de connexions web. La vôtre, peut-être !

« Je propose des adresses IP résidentielles pour toutes les activités« , a pu lire ZATAZ. « Votre PPTP reste actif tant que la victime ne se déconnecte pas ou ne change pas de routeur. » Ils proposent des milliers de connexions ; tous les États des États-Unis sont disponibles, ainsi que la grande majorité des pays européens. Prix de vente : 5$.

Le risque ? Vous devrez expliquer, par exemple, à vos amis du petit déjeuner que vous n’êtes pas responsable de cette diffusion massive de fausses nouvelles à partir de votre connexion que vous avez laissée allumée après vous être couché ! Un pirate aura acquis votre accès auprès d’Écaille de Poisson pour se servir de vos traces, pour sa malveillance, afin d’effacer les siennes !

Pour vous protéger ? Ne téléchargez pas de logiciels qui ne proviennent pas de source fiable. La majorité des infiltrations et prise en main de votre ordinateur (et donc votre connexion) se fait via des logiciels pirates (crack de logiciel, tool de tricherie, etc.)

Point-to-Point Tunneling Protocol

PPTP, ou Point-to-Point Tunneling Protocol, est un protocole réseau utilisé dans le domaine de l’informatique pour créer des connexions sécurisées entre des ordinateurs distants via un réseau public, comme Internet. Il est largement utilisé pour établir des connexions VPN (Virtual Private Network) et permettre un accès sécurisé aux ressources réseau d’une organisation depuis des emplacements distants.

Le PPTP encapsule les données à l’intérieur de paquets IP (Internet Protocol) et utilise un tunnel sécurisé pour les transmettre d’un ordinateur à un autre. Il offre des fonctionnalités de cryptage et d’authentification pour protéger les données en transit à travers le tunnel. Le protocole PPTP est pris en charge par la plupart des systèmes d’exploitation, y compris Windows, macOS et Linux, ce qui en fait un choix populaire pour les solutions VPN.

Cependant, il est important de noter que le PPTP est considéré comme obsolète et présente des vulnérabilités de sécurité connues. Des protocoles plus récents et plus sécurisés, comme L2TP/IPsec et OpenVPN, sont maintenant préférés pour les connexions VPN.