La faille vBulletin a fait de gros dégâts

Une faille visant vBulletin, corrigée fin septembre 2019, a fait de gros dégâts… et pas seulement pour les sites web. Des centaines de milliers d’internautes sont concernés.

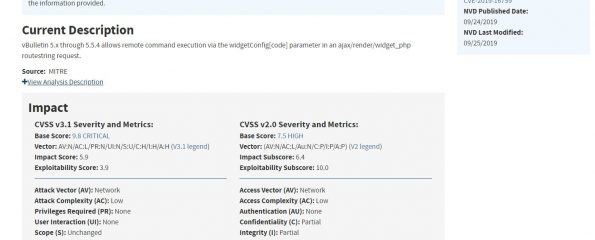

24 septembre 2019, panique chez les gestionnaires de sites web au fait des alertes de cybersécurité. Une faille « critique » touche vBulletin 5. VBulletin est un outil web permettant de gérer, par exemple, un forum.

Premier détail, de taille, il faut très peu de connaissances ou de compétences pour pouvoir exploiter la faille.

Il ne faut aucune authentification pour exploiter cette vulnérabilité.

L’alerte était très précise concernant l’impact sur la confidentialité: « la divulgation d’informations est considérable » dixit le NIST (CVE-2019-16759).

J’ai attendu un mois pour parler des conséquences, afin de laisser le temps aux sites alertés de corriger. De prévenir leurs utilisateurs.

Des fuites – trop – nombreuses !

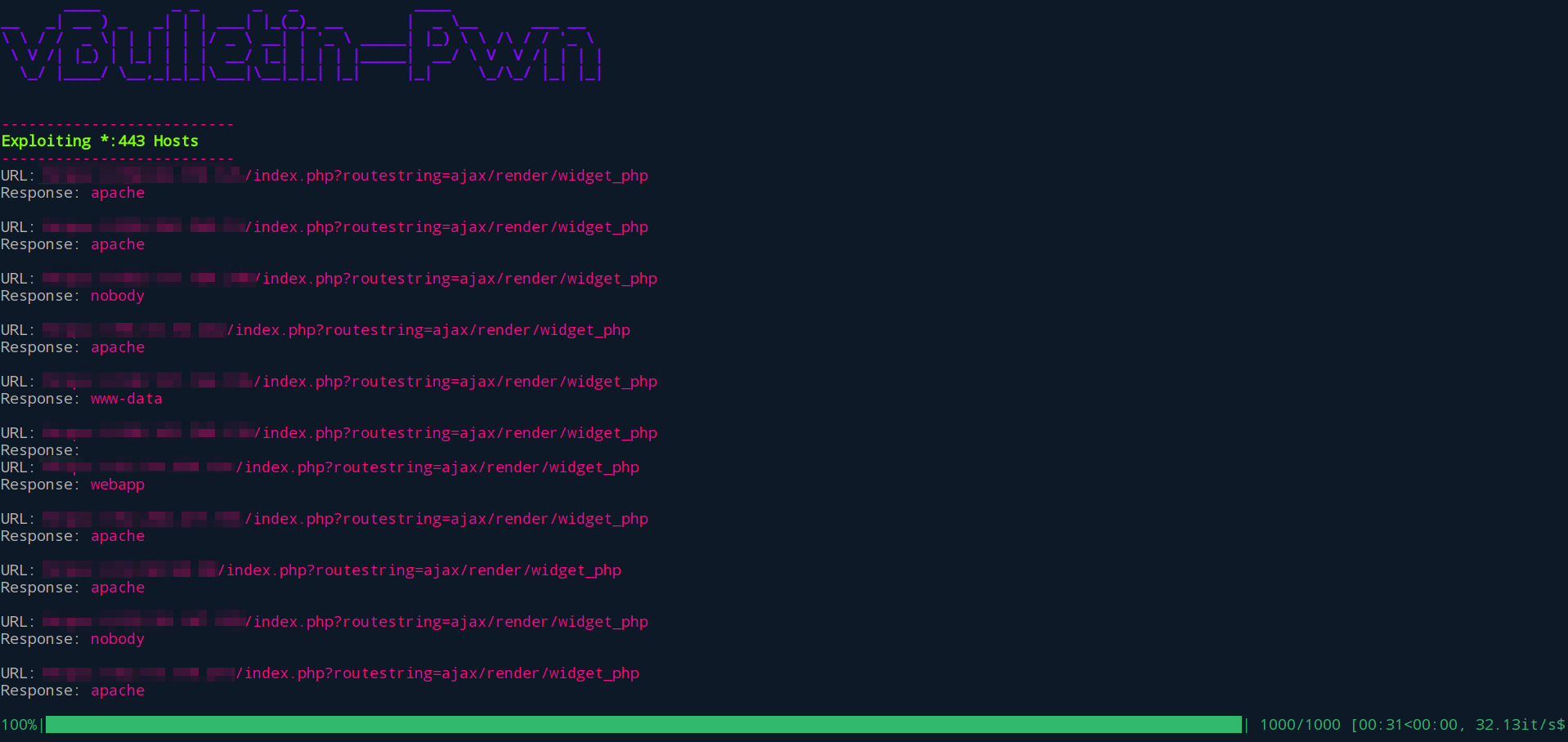

J’ai détecté dans les sites pirates et autres blackmarket surveillés par le Service Veille ZATAZ pas moins de 903 sites impactés.

Parmi les victimes : Vmedia, Hookers, Elsword, Com2us, Toulanforum …

Le problème de cette faille ? Elle a permis à des pirates de mettre la main sur les identités des membres de dizaines de sites.

Identités, mais aussi IP, adresses mails, pseudonymes et autres mots de passe. Heureusement, les « password » d’accès sont hashés. Donc non utilisable en l’état.

Plusieurs espaces pirates diffusent, depuis août 2019, outils et liens vers des espaces faillibles. Sur GitHub, un outil exécute un PoC pour vérifier si votre site est vulnérable (ports 443 et 80).

Ce qui m’inquiète le plus ? Ce que les pirates ne disent pas encore.

Par exemple, le site Canadien Vmedia expliquait le 25 septembre avoir corrigé une faille sur son forum. « Il est possible que notre base de données vBulletin ait été compromise, ce qui inclut les informations de compte des membres de notre communauté. » souligne l’entreprise dans un communiqué de presse. « Plus précisément, les adresses de messagerie, les mots de passe, les anniversaires et les coordonnées géographiques des utilisateurs peuvent avoir été vulnérables. Bien que vBulletin chiffre les mots de passe des utilisateurs stockés, les autres informations saisies par les utilisateurs ne sont pas chiffrées et peuvent avoir été compromises lors de cette attaque. »

Ce que j’ai pu constater dans des black market et autres espaces pirates VIP n’indiquent rien d’autre, pour le moment, que les IP, mails, pseudonymes et mots de passe. Il n’y avait pas, dans ce cas, de dates d’anniversaire ou « autres informations saisies par les utilisateurs« .

« les autres informations saisies par les utilisateurs ne sont pas chiffrées » :

je crois halluciner !

En tant que Analyste en Cybersécurité tout les sites webs que je test ont les données non chiffrées, il y a même pas 10% qui chiffre leur données et il y a même des sites webs qui ont encore leurs mot de passe en clair…

Pingback: ZATAZ Les données du forum Zone alarm piratées - ZATAZ

Pingback: ZATAZ Courriel professionnel, n'est pas courriel personnel - ZATAZ

Pingback: ZATAZ » Mise en vente de plus de 10 000 sites web