La Maison Blanche piratée par un ancien informaticien

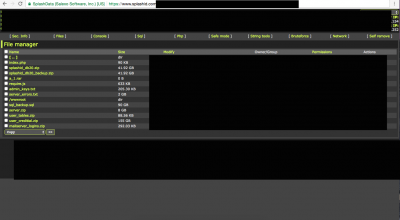

Il y a quelques jours, nous apprenions dans la presse américaine le piratage de la Maison Blanche, et plus précisément du détournement du serveur de DNS de l’institution politique de l’Oncle Sam. Le pirate n’était rien d’autre qu’un ancien informatique de la White House !

Il y a quelques jours, quelques jours avant l’attaque Russe à l’encontre de l’Ukraine, les médias américain révélait, dans le cadre de l’enquête sur l’influence russe sur la campagne américaine, qu’un ancien informaticien de la Maison Blanche avait utilisé le serveur DNS de l’institution pour récolter des informations sur Donald Trump. Cette annonce a une fois de plus mis en évidence le fossé qu’il existe entre la criticité des serveurs DNS et l’attention qui leur est apportée. Un vol de données qui rappel combien il est important de blinder ses données numériques, ses installations, qu’elles soient physiques ou numériques. Un blindage digne d’un coffre fort. Un petit coffre-fort pour ce qui concerne les clés USB, les disques durs ou encore tout matériel connecté portable devrait être d’ailleurs une obligation, aujourd’hui, en entreprise.

La taupe était… Russe

L’annonce par le procureur spécial qu’un cadre IT utilisait des données DNS pour compiler des informations sur les ordinateurs et les serveurs qui communiquaient avec les serveurs de la Maison Blanche, met en évidence un problème croissant que nous constatons au sein des organisations en matière de sécurité DNS. De par sa conception, le DNS est un service ouvert, par lequel transite la quasi-totalité du trafic réseau interne. Le DNS est le répertoire téléphonique du réseau de l’entreprise, traduisant le nom d’une application en une adresse IP, permettant à un utilisateur de l’atteindre. Par conséquent, le DNS est une mine d’or d’informations pour les cybercriminels qui peuvent se renseigner sur un certain réseau et une certaine application afin de développer leurs attaques.

Les acteurs malveillants connaissent le rôle critique que le DNS peut jouer dans la chaîne d’élimination de la cybersécurité, et il devient donc une cible prioritaire. Par exemple, l’enquête menée par IDC en 2021 a dévoilé que 87% des organisations ont subi une ou plusieurs attaques DNS et que plus de 26% d’entre elles se sont fait voler des informations sensibles.

Nouvelles attaques sur le DNS de la Maison Blanche ?

Malheureusement, cette découverte de l’avocat spécial pourrait potentiellement conduire à de nouvelles attaques sur le DNS de la Maison Blanche. Lorsque les cybercriminels savent qu’un aspect du réseau d’une organisation est vulnérable, ils sont plus susceptibles de le cibler. Les organisations doivent donc être réalistes et pragmatiques si elles veulent protéger correctement les utilisateurs, les données et les applications. La sécurité des DNS est un élément incontournable de tout arsenal moderne de défense contre les menaces de cybersécurité.

Les organisations doivent déployer des systèmes de sécurité DNS spécialement conçus. Il a été prouvé que les solutions standard telles que les pare-feu de nouvelle génération ne sont pas suffisantes pour protéger les systèmes d’une organisation. La technologie et les solutions choisies par les organisations doivent permettre le contrôle de l’accès aux applications au niveau de l’utilisateur afin de réduire la surface d’attaque et de bloquer le mouvement latéral des logiciels malveillants.

L’analyse en temps réel du trafic DNS est un autre aspect fondamental de la sécurité afin de surmonter les limites des systèmes basés sur les signatures et d’offrir une détection comportementale des menaces. Les organisations, y compris la Maison Blanche, qui ne prennent pas au sérieux la menace de la sécurité DNS verront celle-ci devenir la voie de tous leurs problèmes de cybersécurité.