La NSA découvre une faille dans Win10… et en parle !

L’agence de sécurité nationale américaine (NSA) découvre une faille majeure dans Windows 10. La vulnérabilité est utilisée par des pirates pour créer des logiciels malveillants qui semblent légitimes.

La NSA parle et alerte ! Voilà qui est assez rare pour être signalé. Ce n’est pas la première fois, mais aujourd’hui, cela concerne Windows 10. Microsoft a publié un correctif. La faille n’aurait jamais été exploitée. Lors d’une conférence de presse (sic!), la NSA n’a pas expliqué depuis quand elle possédait cette faille… avant d’alerter le géant de l’informatique.

Brian Krebs, l’expert en sécurité officiant pour Microsoft, qui a d’abord rapporté la révélation, a déclaré que le géant du logiciel avait envoyé le correctif à des branches de l’armée américaine et à d’autres utilisateurs de haut niveau avant sa publication plus large.

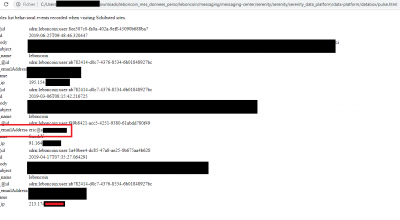

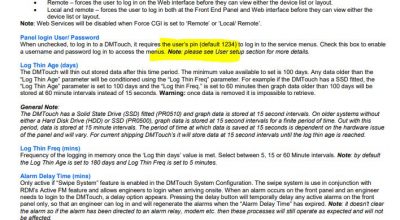

Le problème existe dans un composant principal de Windows appelé crypt32.dll, un programme qui permet aux développeurs de logiciels d’accéder à diverses fonctions, telles que les certificats numériques utilisés pour signer des logiciels.

En théorie, cela aurait pu permettre à un pirate informatique de faire passer un logiciel malveillant pour tout à fait légitime.

La directrice de la cybersécurité de la NSA, Anne Neuberger, a déclaré aux journalistes que le bogue « rend la confiance vulnérable« . Elle a ajouté que l’agence avait décidé de rendre publique sa participation à la découverte à la demande de Microsoft.

La faille existe aussi pour Windows Server 2016 et 2019, mais ne semble pas affecter les anciennes versions du système d’exploitation. Une faille qui affecte le logiciel cryptographique de base utilisé par les systèmes d’exploitation Microsoft. Un problème majeur. Appliquer le patch immédiatement. « Le souci est que dès que la vulnérabilité sera connue en détail, des exploits seront produits et les retardataires qui ne patcheront pas seront des cibles privilégiées. » confirme l’équipe pentest de la société The 8Brains.ca

La NSA avait déjà fait parler son savoir numérique en publiant Ghidra, en logiciel open source, offrant l’analyse de programme à la recherche de problème de cyber sécurité.

> …qui ne matcheront pas…

Ne serait-ce pas plutôt « qui ne patcheront pas » ?

Oups ! Permi ! C’est Matché

Pingback: ZATAZ » 50 vulnérabilités dont 8 classées critiques corrigées