La plateforme Magento ciblée par une vague d’attaques par exploit-kits

Depuis le 17 octobre, la plateforme e-commerce de Magento est visée par une vague d’attaques. Différents exploit kits infectent les sites d’e-commerces basés sur Magento et ciblent les informations bancaires ou des login de leurs visiteurs.

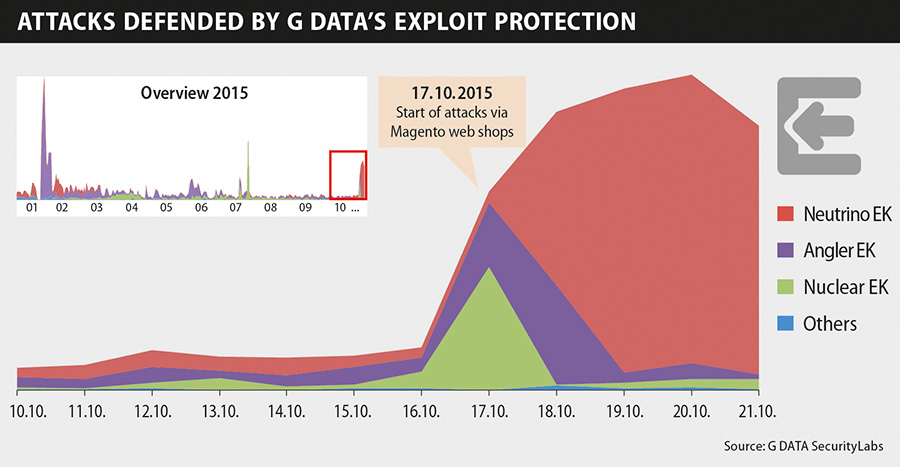

Cette nouvelle vague d’attaques par Exploit-kits fait écho au rapport de sécurité G DATA du 1er semestre 2015, dans lequel d’éditeur alertait quant au développement de ce type d’attaque. Il s’agit de la troisième plus importante vague d’attaque enregistrée cette année.

Différents exploit-kits engagés

Les chercheurs ont détecté à partir du 17 octobre un nombre croissant d’attaques des exploit kits Nuclear et Angler. Les attaques par Nuclear se sont produites exclusivement le 17 octobre alors que les attaques par Angler ont diminué au cours du 18 octobre. Le même jour, une vague d’infection massive commençait, utilisant le kit exploit Neutrino, qui se poursuit toujours.

Comment les exploit kits affectent-ils Magento ?

Une ou plusieurs vulnérabilités dans la plateforme Magento sont à l’origine de cette infection. Un bulletin de vigilance concernant les vulnérabilités avait été publié au mois d’août 2015. Dans un bulletin de sécurité du 19 octobre, Magento invite ses clients à mettre leur boutique à jour.

Selon les données du site Buildwith, 8 % des boutiques web dans le monde utilisent la plateforme Magento. En France, le taux d’utilisation est de 9 %.

Qu’est-ce qu’un exploit kit ?

Un exploit kit est un outil qui contient une multitude d’attaques visant des vulnérabilités d’un système. Quand un utilisateur visite un site Internet manipulé, la configuration du PC est testée par l’exploit kit à la recherche des failles (navigateur, programmes installés ou système d’exploitation). Si une faille est détectée, l’exploit adapté est utilisé pour injecter un code malveillant dans le système.