Les alternatives au système d’anonymisation TOR

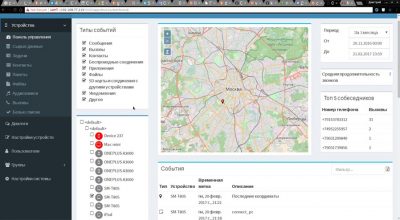

Le projet TOR est le service le plus populaire pour naviguer sur le Web de façon anonyme. Des soupçons d’espionnage possible, comme dernièrement avec la société Hacking Team ou des actions du FBI et de la NSA plus ou moins identifiables, laissent planer des doutes sur cette anonymisation. Voici quelques alternatives à TOR.

TOR est incontestablement un outil très utile. Il permet de cacher son adresse de connexion, son IP, du regard des administrateurs d’un site Internet que l’on souhaite visiter. Il permet aussi, dans certains cas, de passer outre certaines limitations territoriales (Des pays bloquent la possibilité de visiter certains sites considérés comme politiquement incorrectes. En Chine, par exemple, visiter le site de la fondation pour la protection des animaux WWF est impossible, NDR). Sauf que TOR souffre aussi de son succès. De plus en plus de malveillants se servent de son option « deep web » pour cacher leurs actions. Les boutiques de black market en sont malheureusement un triste exemple, comme cette proposition de crowdfunding pour pédophiles. TOR a aussi cet inconvénient d’utiliser votre machine pour stocker un bout des informations que souhaitent cacher les utilisateurs. Certains en profitent même pour injecter des codes malveillants lors de la visite de leur « nœud » TOR ou tout simplement lire ce qui se passe chez eux. La NSA est soupçonné de pouvoir le faire. Bref, un excellent outil que nous vous conseillons, si vous partez en vacances ou à l’étranger, mais qu’il faut coupler obligatoirement avec un VPN. Pour finir, aucun réseau ne peut être parfaitement anonyme, TOR et les systèmes que zataz va vous présenter ci-dessous (I2P, TAILS, …) sont à utiliser avec intelligence et respect de la loi et des autres internautes.

Alternative à TOR 1 : I2P

I2P est une couche anonyme peer-to-peer qui distribue vos communications via des outils open source. Il est une alternative intéressante, et complète, à Tor. Tout comme tout autre logiciel de P2P, le logiciel implémentant cette couche de réseau informatique est appelé couche I2P. Les autres ordinateurs exécutant I2P sont appelés « nœud I2P ». Il est conçu et optimisé pour les services cachés, plus rapide que Tor. Contrairement à Tor, les « pairs » sont choisis en fonction d’un classement continue et le profilage. I2P est une surcouche réseau d’anonymisation ; en quelque sorte, un réseau au sein du réseau. Il est destiné à protéger les communications contre la surveillance globale – dragnet surveillance -, et celle réalisée par des tiers tels que les fournisseurs d’accès à Internet, votre hébergeur, votre administrateur. I2P est disponible pour les ordinateurs personnels, les systèmes embarqués (comme le Raspberry Pi) et les téléphones Android. Tchat, serveur web, surf, système mail.

Option différente à TOR 2 : Tails

Tails est l’une des meilleures alternatives de Tor disponible. Tails est un système d’exploitation live que vous pouvez démarrer sur quasiment n’importe quel ordinateur, via un DVD, une clé USB, une carte SD. Il permet d’utiliser Internet de manière anonyme ; toutes les connexions sortantes vers Internet sont obligées de passer par le réseau Tor ; ne laisse pas de traces sur l’ordinateur que vous utilisez sauf si vous le demandez explicitement ; utilise des outils de cryptographie reconnus pour chiffrer vos fichiers, emails et autres messageries instantanées. Tails est construit dans une application pré configurée qui vous donne accès aux services d’un navigateur web, d’un client de messagerie, une suite bureautique, des éditeurs d’image et de son, … Il utilise TOR, mais comme expliqué avec des couches de sécurité supplémentaire. Nous vous conseillons fortement de rajouter, par exemple, une sécurisation par VPN.

Autre choix que TOR 3: Subgraph OS

Subgraph OS utilise aussi le réseau Tor, tout comme Tails, mais il met l’accent sur la facilité d’utilisation. Cet outil Canadien indique être capable de réduire les attaques sur les utilisateurs. Un client de messagerie chiffré est proposé, il intègre le chiffrement directement sur le disque dur, et propose un pare-feu [firewall]. Contrairement à Tails, Subgraph OS peut être exécuté comme un OS permanent plutôt que sous la forme d’un OS bootable à partir d’une clé USB, DVD.

Autre possibilité que TOR 4 : Freenet

Freenet, le papy des réseaux P2P dédié à l’anonymat. Freenet est un peer-to-peer qui propose les mêmes possibilités qu’I2P. Il utilise la même technologie P2P de distribution et de stockage des données. Il sépare le protocole d’interaction de l’utilisateur et la structure du réseau. Cela rend plus facile l’accès au réseau Freenet en utilisant une variété de possibilités de connexion, comme FProxy. Freenet est un logiciel libre qui vous permet de partager des fichiers, naviguer et publier des « freesites » (sites web accessibles uniquement à travers Freenet). Les communications des nœuds Freenet sont chiffrées et routées à travers d’autres nœuds de façon à rendre extrêmement difficile de déterminer qui demande l’information, son contenu, et qui la fournit. Deux possibilités sont proposées : Darknet et Opennet. Dans le premier cas, vous ne pouvez-vous connecter qu’avec des personnes connues et autorisées, possédant la clé de chiffrement. Dans le second cas, les utilisateurs se connectent arbitrairement avec d’autres utilisateurs.

Tor alternatif 5: Freepto

Freepto est un OS, basé sur Linux Debian, qui peut être lancé à l’aide d’une clé USB sur un ordinateur. Il n’existe pas en Français (Anglais, Catalan, Greek). Les données que vous sauvegardez sur votre support de stockage portable sont automatiquement chiffrées. Cet OS est livré avec un navigateur Web, un éditeur d’image, un client de messagerie et il est vraiment très facile à installer.

ZATAZ.COM vous propose aussi de regarder du côté d’AntsP2P (pour petit réseau) ; Java Anonymous Proxy (JAP) Anonymat interessant. Les criminels du web y sont traçables. Maximaster et Mixminion, pour les courriers électroniques. Tarzan, outil que l’on retrouve dans le milieu universitaire. Code source disponible. Comme pour le cas de Morphmix. Ces derniers systèmes ne sont plus tous mis à jour. A utiliser avec précaution.

Perso j’utilise I2p

Tails n’est pas une alternative à Tor, c’est une distribution qui *utilise* Tor et qui configure correctement tous les outils gravitant autour (le navigateur par exemple 🙂

Pingback: ZATAZ Magazine » Blackmarket à la sauce Bidochons

Pingback: Le Dark Web reconnu officiellement par l’ICANN | Data Security Breach

Pingback: ZATAZ Magazine » Infiltration policière dans le réseau Freenet

Avec retard, je taquine sur le fait que tu parles de respecter la loi, alors que justement, le boulot de ces logiciels entre autre justement de l’outrepasser quand la situation semble le necessiter.

Peut etre aurais tu du parler de morale ou d’ethique, plutot que de « la loi » 😉

Le légal n’est pas moral et la morale n’a souvent rien de légal.