Les causes des fuites de données : comment s’en protéger

Nous aimerions tous avoir la certitude que nos données critiques ne risquent pas de tomber entre de mauvaises mains. Mais à l’heure où les données représentent une manne financière pour les criminels, les cyberattaques ciblant les informations sensibles sont de plus en plus courantes. En 2022, plus de 400 millions de citoyens américains ont été affectés par des fuites de données. Explication de notre partenaire Userlock.

Cyberattaques, erreur humaine ou menaces externes : les origines des fuites de données sont variées. Bonne nouvelle : il est possible de sécuriser ces trois sources de menaces en gérant de façon harmonieuse les personnes, les processus et les technologies.

Nos conseils de prévention des fuites de données vous aideront à renforcer votre posture de sécurité et à protéger vos systèmes critiques. Mais commençons par le commencement : quelles sont les causes des fuites de données ?

Causes fréquentes des fuites de données

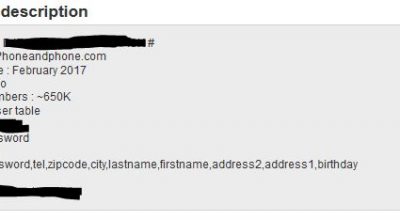

Sur le marché noir (le Dark Web), les données confidentielles se revendent à prix d’or. Le vol d’informations de ce type est donc extrêmement attirant pour les cybercriminels, qui s’appuient pour cela sur différentes méthodes comme les ransomwares ou le phishing. Cependant, les fuites de données résultent aussi souvent de l’erreur involontaire d’un employé, qui peut s’expliquer par un manque d’information en amont.

Nous vous présentons ci-dessous les causes les plus courantes des fuites de données.

Cyberattaques

Beaucoup de cyberattaques ciblent spécifiquement des vulnérabilités au niveau des contrôles d’accès. Le modèle de sécurité Zero Trust, qui impose l’identification de tous les utilisateurs finaux, permet d’éviter les attaques courantes touchant les données :

Malwares : des hackers découvrent des vulnérabilités dans la sécurité du système et injectent du code malveillant en vue d’exécuter différentes fonctions, parmi lesquelles le vol de données sensibles.

Attaques sur les mots de passe : certaines méthodes de piratage comme le « password spraying » impliquent de tester une myriade de combinaisons de caractères pour exposer les mots de passe faibles ou réutilisés afin d’accéder sans autorisation aux systèmes.

Phishing : les attaques de phishing incitent l’utilisateur final à divulguer des informations confidentielles ou à ouvrir une pièce jointe dangereuse, comme dans le cas d’e-mails utilisant l’usurpation d’identité.

Ransomwares : les ransomwares sont des malwares qui verrouillent vos fichiers ou menacent de divulguer divers types de données en exigeant en retour le versement d’une rançon, et peuvent entraîner des pertes financières de plusieurs millions de dollars.

L’authentification multifacteur (MFA) ajoute une seconde étape de vérification aux accès utilisateur sur site et hors site, ce qui permet de repousser une grande partie de ces attaques.

Erreur humaine

Le Forum économique mondial rapporte que 95 % des problèmes de cybersécurité résultent d’une erreur humaine (lien en anglais). Il peut s’agit d’un simple mot de passe réutilisé ou d’une mauvaise application des politiques de sécurité.

Pour éviter les compromissions, il est nécessaire de former les équipes à la conformité réglementaire, par exemple à la norme PCI-DSS, et de passer en revue les bonnes pratiques en vigueur. Il convient également de mettre régulièrement à jour les politiques en fonction de l’évolution des menaces, par exemple si une nouvelle technique de phishing gagne en popularité.

Les équipes de sécurité doivent régulièrement auditer les contrôles d’accès utilisateur pour s’assurer que seules les personnes habilitées sont autorisées à consulter les fichiers sensibles.

De leur côté, les équipes IT doivent se tenir informées des évolutions de la législation, notamment en matière de protection des données. La sécurité de l’information représente un véritable risque métier et doit être traitée en tant que telle. La modification des processus peut influencer le comportement des utilisateurs et instaurer un partage de la responsabilité.

Menaces internes

Les menaces internes peuvent avoir diverses origines. Des collaborateurs mécontents peuvent tenter d’exfiltrer des données en vue de les utiliser à leur avantage après avoir quitté leur poste, ou même voler des secrets commerciaux ou des données de propriété intellectuelle. Par ailleurs, un collaborateur en poste peut causer des dégâts conséquents simplement par négligence.

Pour limiter les accès non autorisés, vérifiez l’identité des utilisateurs à chaque tentative de connexion. Incitez les employés à faire attention à la longueur de leurs mots de passe. Les mots de passe seuls ne suffisent pas à protéger les données de l’organisation, mais ils doivent au minimum être forts et uniques.

De même, le contrôle des accès permet de s’assurer qu’aucun ex-employé ou ancien partenaire n’a accès à des informations sensibles. Les organisations doivent également surveiller toute activité inhabituelle au niveau de leurs systèmes internes ou du comportement des utilisateurs.

Menaces physiques

Les fuites d’informations sensibles ne se produisent pas nécessairement à distance. Les organisations doivent également veiller à la sécurité de leurs installations physiques, qui sont exposées à plusieurs risques :

Vandalisme

Vol

Accès non autorisé, par exemple en contournant les systèmes de sécurité anti-intrusion

Au-delà des bonnes pratiques sur le plan des autorisations, nous vous recommandons de chiffrer les données partout où c’est possible. Cette mesure pourrait protéger vos données en dernier ressort, si un disque physique ou un périphérique de stockage venait à tomber entre les mauvaises mains.

Stratégies pratiques de prévention des fuites de données

Parfois, les meilleures solutions de prévention des fuites de données se trouvent dans vos processus. Remettez à plat la façon dont se conjuguent les personnes, les processus et les technologies dans votre environnement, et gérez ces trois aspects de sorte à protéger vos données critiques.

Utilisez des mots de passe forts

Les mots de passe forts sont beaucoup plus résistants aux attaques par force brute, cela ne fait aucun doute. Mais il n’est pas inutile de rappeler aux utilisateurs qu’il vaut mieux éviter de baser leurs mots de passe sur des informations facilement accessibles ou d’utiliser les mêmes identifiants plusieurs fois, ce qui faciliterait la tâche des attaquants.

Pour protéger vos systèmes, appliquez des politiques imposant un minimum de complexité : les mots de passe doivent comporter au moins huit caractères, dont des majuscules, des minuscules, des chiffres et des caractères spéciaux.

Utilisez l’authentification à deux facteurs (2FA)

La MFA, ou 2FA, offre une couche de protection supplémentaire aux mots de passe. Les utilisateurs doivent fournir une forme de vérification supplémentaire en plus de leurs identifiants de connexion. Il peut s’agir d’un code à usage unique ou d’un jeton physique.

Les solutions comme UserLock proposent plusieurs méthodes de MFA, que vous pouvez personnaliser en fonction des besoins spécifiques de votre organisation.

Sensibiliser vos collaborateurs

Une stratégie de prévention des fuites de données (ou DLP) efficace repose sur un socle de formation robuste. Vous pouvez former vos employés à mieux reconnaître les e-mails de phishing, à utiliser les outils de MFA, etc.

Vous pouvez proposer certaines formations spécifiques à votre secteur d’activité, mais il est également utile d’aborder les bonnes pratiques générales, qu’il s’agisse de faire attention aux connexions non sécurisées pour le travail ou de traiter les données sensibles de façon adéquate.

L’essentiel est d’organiser des sessions de formation régulières, en tenant un registre des participants pour vous assurer que tous vos collaborateurs ont reçu les informations nécessaires.

Chiffrer les données

Le chiffrement est essentiel pour empêcher les hackers d’utiliser vos données sensibles. Par exemple, utilisez le protocole SSL (Secure Sockets Layer) pour transférer les données sensibles : ce protocole établit un lien chiffré entre le serveur et l’utilisateur final qui rend les données inexploitables par des observateurs tiers.

Déployer des contrôles d’accès

Toutes les informations ne se valent pas. De même, tous les utilisateurs n’ont pas besoin d’avoir accès à toutes les informations. Appliquez donc différents niveaux de privilèges en fonction du type d’utilisateur. Les équipes de sécurité peuvent définir un niveau d’accès adapté au niveau de risque de l’utilisateur ou de l’utilisatrice lors de son arrivée dans l’entreprise.

Auditer et vérifier les journaux d’accès

La prévention des fuites de données n’est pas une activité ponctuelle. Au contraire, elle nécessite une supervision constante afin de vérifier que chaque utilisateur a accès aux bons réseaux de données. Il est essentiel d’auditer et de contrôler les accès utilisateur afin de garantir que seules les bonnes personnes ont accès à vos données.

Pourquoi est-il important de détecter les fuites de données le plus tôt possible ?

Lorsqu’ils sont implémentés correctement, les logiciels et les processus de DLP peuvent stopper les menaces avant qu’elles ne deviennent un véritable risque pour l’entreprise. Les outils de sécurité vous offrent une meilleure visibilité système en identifiant le trafic malveillant avant qu’il ne pose des problèmes critiques.

Minimiser les dégâts

Une cybersécurité forte réduit au minimum les dégâts physiques et numériques tout en garantissant la disponibilité et l’intégrité des données. Par exemple, les attaques par ransomware cherchent à voler et même à divulguer des données critiques, ce qui peut nuire à l’avantage concurrentiel de l’entreprise, occasionner des problèmes juridiques ou entraîner des frais élevés.

En 2022, le coût moyen d’une attaque par ransomware s’élevait à 4,62 millions de dollars, sans compter le paiement de la rançon elle-même.

Éviter les fuites de données et les violations futures

Mobiliser l’équipe IT pour la surveillance préventive quotidienne peut s’avérer coûteux et chronophage. Les solutions de sécurité automatisées comme FileAudit surveillent l’ensemble de votre écosystème, des environnements Active Directory sur site aux systèmes de stockage dans le cloud, et émettent des alertes lorsqu’elles détectent une activité anormale.

Ces réponses automatiques contribuent à protéger les données avant que la menace ne mute en compromission totale.

Identifier et corriger la cause du problème

Les conséquences des cyberattaques sont graves et peuvent s’inscrire dans la durée. Mais lorsqu’une cyberattaque se produit, nous recommandons de la traiter comme une leçon de sécurité qui contribue à améliorer la posture de l’entreprise.

Si une faille survient, recherchez-en la cause et instaurez un plan visant à éviter des attaques similaires à l’avenir. Vous devrez peut-être modifier les contrôles d’accès des stockages de données ou renforcer la sécurité de vos processus de connexion, mais n’oubliez pas : l’approche préventive est toujours préférable à l’approche curative.

Protéger vos collaborateurs et vos clients

Selon une étude Gartner, l’une des principales préoccupations des RSSI est qu’une fuite de données pourrait menacer leur emploi (lien en anglais). Pourtant, les fuites de données peuvent affecter tous les collaborateurs de l’organisation, par la divulgation de secrets commerciaux ou la publication d’informations confidentielles.

La robustesse des mesures de protection renforce la confiance. Les fournisseurs de services peuvent rassurer leurs clients en leur garantissant que leurs informations (numéros de carte de crédit ou données de santé, par ex.) sont bien en sécurité. Avec une surveillance de l’activité en temps réel et un contrôle des accès adapté, vous pouvez atténuer les menaces de sécurité.

Respecter les obligations réglementaires

Le respect des exigences légales et réglementaires protège les entreprises tout en leur permettant d’éviter les amendes. À titre d’exemple, les pénalités en cas de violation du RGPD peuvent atteindre 20 millions d’euros (22 millions de dollars) ou 4 % du chiffre d’affaires global de l’entreprise.

Votre secteur d’activité peut également être régi par des exigences de conformité spécifiques. Il est donc important de conserver des journaux des outils de protection des données, des audits et de tous les incidents.

Pourquoi la prévention des fuites de données est-elle importante ?

Recyclage de mot de passe, contrôle des accès insuffisant… les fuites de données résultent souvent de l’erreur humaine. Entre les mains d’un acteur malveillant, qu’il soit interne ou externe, n’importe quel terminal peut être vulnérable s’il n’est pas protégé par une stratégie, des technologies et des mesures de sensibilisation adaptées.

Pour éviter les fuites de données, il est important de prendre en compte la totalité des vulnérabilités possibles, qu’elles découlent d’un manque de formation chez les collaborateurs, de mots de passe trop faibles ou d’une mauvaise gestion des accès. Les bonnes politiques de DLP doivent couvrir :

Les personnes : formations régulières et enregistrées sur la cybersécurité et les bonnes pratiques.

Les processus : législation et réglementations relatives à la gestion des périphériques et des accès aux données.

Les technologies : outils de sécurité comme qui empêchent les accès non autorisés aux systèmes, même en cas d’erreur.

En mettant en place des stratégies de prévention des fuites de données, vous contribuez à réduire au minimum l’impact financier des attaques et le préjudice subi en termes d’image.