Les données volées par les rançonneurs sont triées, la preuve

[Info ZATAZ] – Les données obtenues par les hackers malveillants sont soigneusement triées, et cela est prouvé par une nouvelle découverte de ZATAZ concernant le destin des informations copiées par ces cybercriminels spécialisés dans le chantage numérique.

Nous désignerons ces criminels sous le nom de Groupe 92829, leur véritable identité n’étant pas pertinente pour cet article. Ils sont bien connus dans le domaine des ransomwares et du chantage numérique, ayant ciblé environ une centaine de victimes depuis novembre 2021, parmi lesquelles des acteurs de l’industrie de l’armement, de la santé, et bien d’autres.

Leur méthode classique implique une infiltration, une exfiltration des données, une demande de rançon, et la diffusion des données volées en cas de non-paiement.

Cependant, ZATAZ a découvert, le 7 décembre dernier, la preuve que le Groupe 92829 avait mené une recherche approfondie à partir des informations qu’ils avaient réussi à exfiltrer. Cette recherche OSINT (Open Source Intelligence) et Social Engineering surpassait de loin les données initialement piratées.

Copier, trier, tuer !

La copie, le tri, l’analyse et l’attaque sont les étapes clés de leur modus operandi. Dans le cas d’une entreprise impactée par la malveillance du Groupe 92829, ZATAZ a pu révéler que ces pirates avaient pu obtenir dix fois plus d’informations en partant des identités et des adresses électroniques collectées lors de leur infiltration initiale.

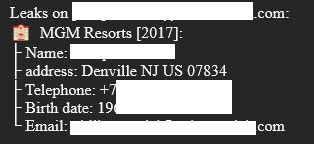

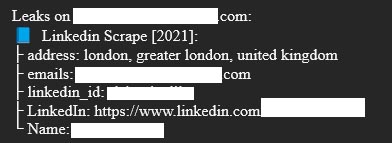

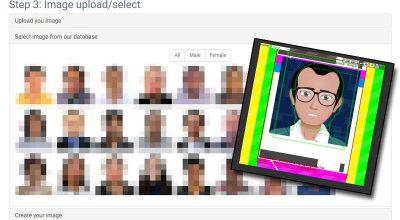

Comme le montrent les captures d’écran présentées dans cet article, le Groupe 92829 a d’abord extrait des informations permettant d’identifier les dirigeants, les cadres, les employés et les partenaires commerciaux de l’entreprise ciblée.

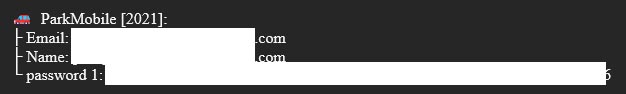

Ensuite, grâce à divers outils OSINT et à un peu de manipulation sociale, ces hackers malveillants ont pu retrouver les sites web et les plateformes numériques utilisés par les employés. Ils ont analysé les contenus de ces plateformes et créé des fiches individuelles contenant des informations telles que les identités (connues et pseudonymes), les adresses électroniques (professionnelles et personnelles), les sites visités, les mots de passe, etc.

Cela leur a fourni un moyen de pression supplémentaire, ainsi que des points d’entrée additionnels pour d’autres activités d’espionnage, de chantage et de piratage.