Les pirates de Bl00DY utilisent un outil LockBit 3.0

Les pirates ne font aucun cadeau. Après la diffusion d’un outil LockBit 3.0 par un ancien salarié de ce groupe de hackers malveillants, les rançonneurs du groupe Bl00dy reprennent à leur compte le logiciel de chantage numérique !

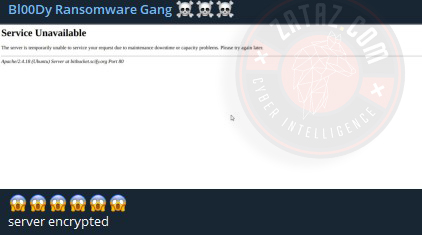

Bl00Dy Ransomware Gang, un groupe spécialisé dans le rançonnage d’entreprises (mais aussi d’associations et de particuliers) a commencé à utiliser un outil pirate ayant appartenu à LockBit 3.0.

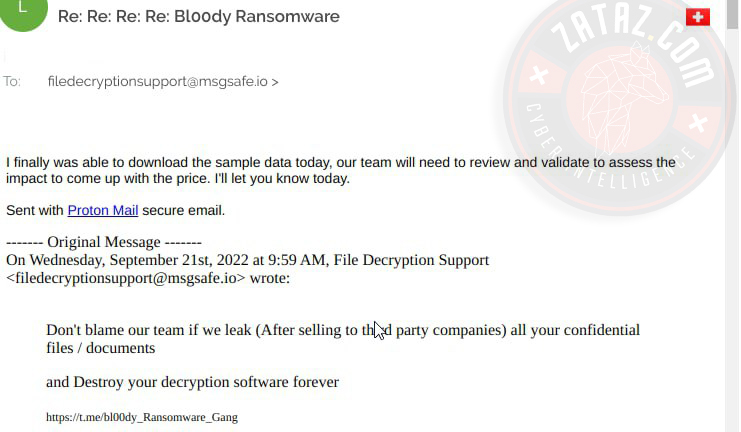

Bl00DY a récupéré le code écrit par un ancien employé de LockBit 3.0 aprés que ce dernier eut décidé de diffuser son travail : il n’avait pas reçu son salaire de la part de LockBit 3.0.

Je vous expliquais, via les mots de LockBit, que ce codeur travaillait trop … lentement !

Bl00DY a donc repris à son compte ce code pirate et a commencé à l’exploiter. Cet outil permet à quiconque de créer un « chiffreur » et un « déchiffreur » entièrement fonctionnels. Autant dire que BL00DY ne va pas être le dernier à exploiter cette fuite.

Et c’est là que ZATAZ s’interroge. Et si cette fuite avait été orchestrée par LockBit 3.0. Une manière de perturber encore plus les sondes et autres outils de protections. Ca tire dans tous les sens, et les balles perdues, rendent encore plus compliquée l’identification de LockBit 3.0, devenu véritable Pablo Escobar 2.0 avec ses équipes de pirates, de R&D, de codeurs, de graphistes, SAV, blanchisseurs, etc.

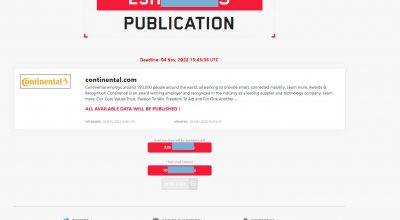

Comme j’ai pu vous le montrer la semaine dernière dans l’émission de ZATAZ sur Twitch (chaque soir, 19h/20h), Bl00DY s’attaque aussi bien aux USA qu’à la France, à la Russie comme à l’Ukraine.

Bleeping Computer rappelle que ces pirates utilisent aussi des codes sources de CONTI et Babuk. Présent sur la toile depuis avril 2022, ils diffusent les données volées en grande partie via des stockages créés sur Méga, ou encore dans des espaces du darkweb que je ne citerai pas ici.