Les pirates du groupe YanLuoWang piratés

Les hackers malveillants du groupe Yan Luo Wang piratés. Les secrets des pirates de Cisco et Cincinnati Bell révélés ?

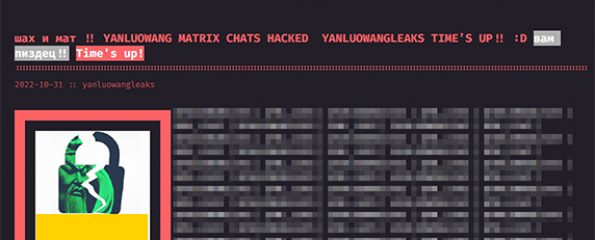

Halloween ne se passe pas comme prévu pour les pirates du groupe Yan Luo Wang [YanLuoWang], les malveillants cachés derrière les cyberattaques à l’encontre de Cisco ou encore Cincinnati Bell se retrouvent avec leur site et leur espace de discussions infiltrés. « шах и мат » [échec et mat] souligne le pirate de Yan Luo Wang. « Tu es bais*, ton temps est venu« . Alors que le blog de YanLuoWang a été envahi de signature annonçant des leaks (fuites) à venir, le corbeau, il n’a pas signé son passage, a diffusé 6 sauvegardes de discussions entre les chefs des pirates [Saint et Coder] et sa petite bande : Killanas [le chef qui signe aussi Coder], hardbass, Gukki, Stealer Felix.

Halloween ne se passe pas comme prévu pour les pirates du groupe Yan Luo Wang [YanLuoWang], les malveillants cachés derrière les cyberattaques à l’encontre de Cisco ou encore Cincinnati Bell se retrouvent avec leur site et leur espace de discussions infiltrés. « шах и мат » [échec et mat] souligne le pirate de Yan Luo Wang. « Tu es bais*, ton temps est venu« . Alors que le blog de YanLuoWang a été envahi de signature annonçant des leaks (fuites) à venir, le corbeau, il n’a pas signé son passage, a diffusé 6 sauvegardes de discussions entre les chefs des pirates [Saint et Coder] et sa petite bande : Killanas [le chef qui signe aussi Coder], hardbass, Gukki, Stealer Felix.

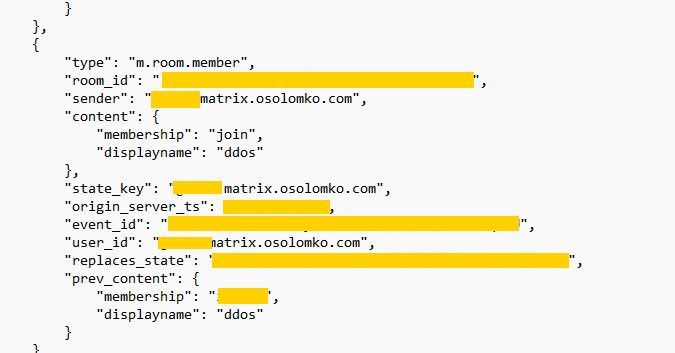

Des Russes à première vue, dont l’un des chefs [Saint et/ou Coder] serait basé à Saint-Pétersbourg. Dans les messages, des « trucs » pour discuter « sécurisé » sur Matrix, un outil de communication sécurisé et décentralisé. Ils reviennent sur l’arrestation de REvil, en janvier 2022. Il semble qu’au moins 1 affilié était membre de l’organisation stoppée par le FSB (Service secret Russe) et le ministère de l’Intérieur Russe. Pour rappel, REvil s’était : 14 membres, 426 millions de roubles saisis, ainsi que 600 000 dollars américains, 500 000 euros, des dizaines de portefeuilles cryptographiques, 20 voitures de luxe, etc. A cette époque, une opération conjointe entre les autorités Russes et Américaines, du moins sur le papier.

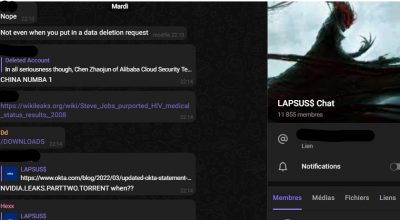

Autre détail non négligeable, YanLuoWang et les adolescents de Lapsus$ semblent avoir été en contact. Les tchats diffusés par le corbeau n’en disent pas beaucoup plus sauf concernant CISCO et le code source GTA 6. YanLuoWang se faisait aussi appeler Shao teams.

Mode d’emploi de Torus 2 : l’essentiel est de ne pas s’arracher les yeux

Les membres de Yan Luo Wang ont travaillé sur leur propre outil de rançonnage. Ils l’ont baptisé Torus 2. « Le panneau entier doit fonctionner dans torus 2 […] le panneau doit avoir un panneau d’administration, auquel seulement nous aurons accès […] Nous devrions également le pentester, pour vérifier les vulnérabilités.«

Les victimes, que les pirates baptisent « patients« , sont ciblés un peu n’importe comment. La question de cibles gouvernementales est apparue dans les discussions. « Le ministère de la justice d’Indonésie était, dans les journaux » souligne l’un des protagonistes. Cette équipe de jeunes pirates se posaient des questions. « Je ne connais pas les logs, mais on peut essayer de cibler le gouvernement, raconte l’un d’eux, rapidement repris par un camarade de malveillance Et quel profit voulez-vous tirer du gouvernement ? Sans compter la possibilité de devenir la cible d’un missile.«

Les patients sont contactés par la méthode classique du message sur le serveur infiltré et bloqué, ou alors, par courriel. « Notre affilié n’aura qu’à entrer le nom de la société, et le nom générera un lien vers le chat » explique Saint, le chef de cette petite bande. On découvre d’ailleurs que toutes les discussions des affiliés de Yan Luo Wang peuvent être lus par les administrateurs avec « la possibilité de modifier les messages et de les supprimer […] Le design n’a pas d’importance, l’essentiel est de ne pas s’arracher les yeux.«

L’ensemble des discussions sont en Russe et passent par un outil de communication sécurisé. – Capture : zataz.com

Les DDoS, Dénis Distribués de Service, sont notifiés. Les pirates semblent avoir utilisé cette méthode de blocage pour espérer rançonner des entreprises.

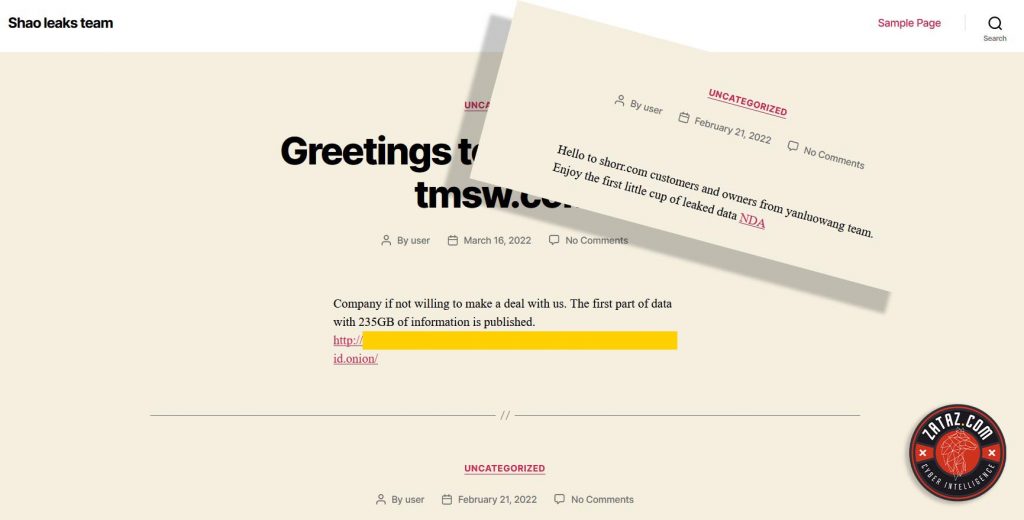

De nombreux points onion sont stockés dans ces sauvegardes. Ils dirigent sur les outils des pirates et espaces darkweb. Des espaces perdus aujourd’hui.

Qui est le corbeau ? Un concurrent ? Un ancien allier ? Une autorité ayant décidé de laisser un message fort ? L’avenir nous le dira peut-être, ou pas !

Un itinéraire de malveillants

Yan Luo Wang s’est fait connaitre, en mai 2022 après le piratage de machines appartenant à la société Cisco. Ici, pas de ransomware, mais une infiltration par le biais d’un phishing. Même technique que le groupe Lapsus$ : noyer l’interlocuteur de demandes de double authentification [2FA/MFA] pour lui en faire valider une, sous la pression et le « ras-le-bol de cette application qui bug ! ». Une tactique baptisé « Tiredness MFA ».

Yan Luo Wang va diffuser, en même temps que Lapsus$, quelques données volées à Cisco au mois d’août 2022. Yanluowang a eu accès au réseau de Cisco en utilisant les informations d’identification volées à un employé après avoir détourné son compte Google personnel. Espace personnel contenant des informations d’identification professionnelles !

YanLuoWang a convaincu l’employé de Cisco d’accepter les notifications push de l’authentification multi-facteurs (2FA/MFA). Une fois le « patient » trompé, Yan Luo Wang s’est invité latéralement dans les serveurs et contrôleurs de domaine Citrix. « Ils sont passés à l’environnement Citrix, compromettant une série de serveurs Citrix et ont finalement obtenu un accès privilégié aux contrôleurs de domaine« , déclarait Cisco Talos à l’époque.

Yan Luo Wang aurait exploité l’exploit [CVE-2022-24521] d’élévation de privilèges du pilote Windows Common Log File System. Une vulnérabilité signalée par la NSA à Microsoft, corrigée en avril 2022.

Mise à jour 31/10/2022 : le pirate des pirates du groupe Yan Luo Wan continue son lynchage avec la diffusion de deux codes sources, dont l’outil permettant le déchiffrement des données prises en otage. Les identités des membres du groupe, avec leurs numéros de passeport (sic!), ont été diffusés. On découvre qu’ils sont originaire de Russie et d’Ukraine !

Le « chef » de ce groupe de rançonneur serait un administrateur réseau pour le compte du Ministère de la Défense Russe ! La question est de savoir si ce pirates agissait pour le compte de la politique de Poutine ou se servait des infrastructure informatique locale à des fins personnelles.