LockBit est de retour

[Info ZATAZ] – Alors que les autorités avaient mis à mal le business de Lockbit, le hacker malveillant est déjà de retour.

ZATAZ vous révélait, la semaine dernière, quelques jours aprés l’impressionnante action des autorités judicaires à l’encontre du groupe LockBit, du message qu’avait pu recevoir ZATAZ du responsable de ce groupe de malveillants, LockBitSupp. Ce dernier annonçait revenir avec de nouveaux serveurs, nouvelle sécurité, Etc.

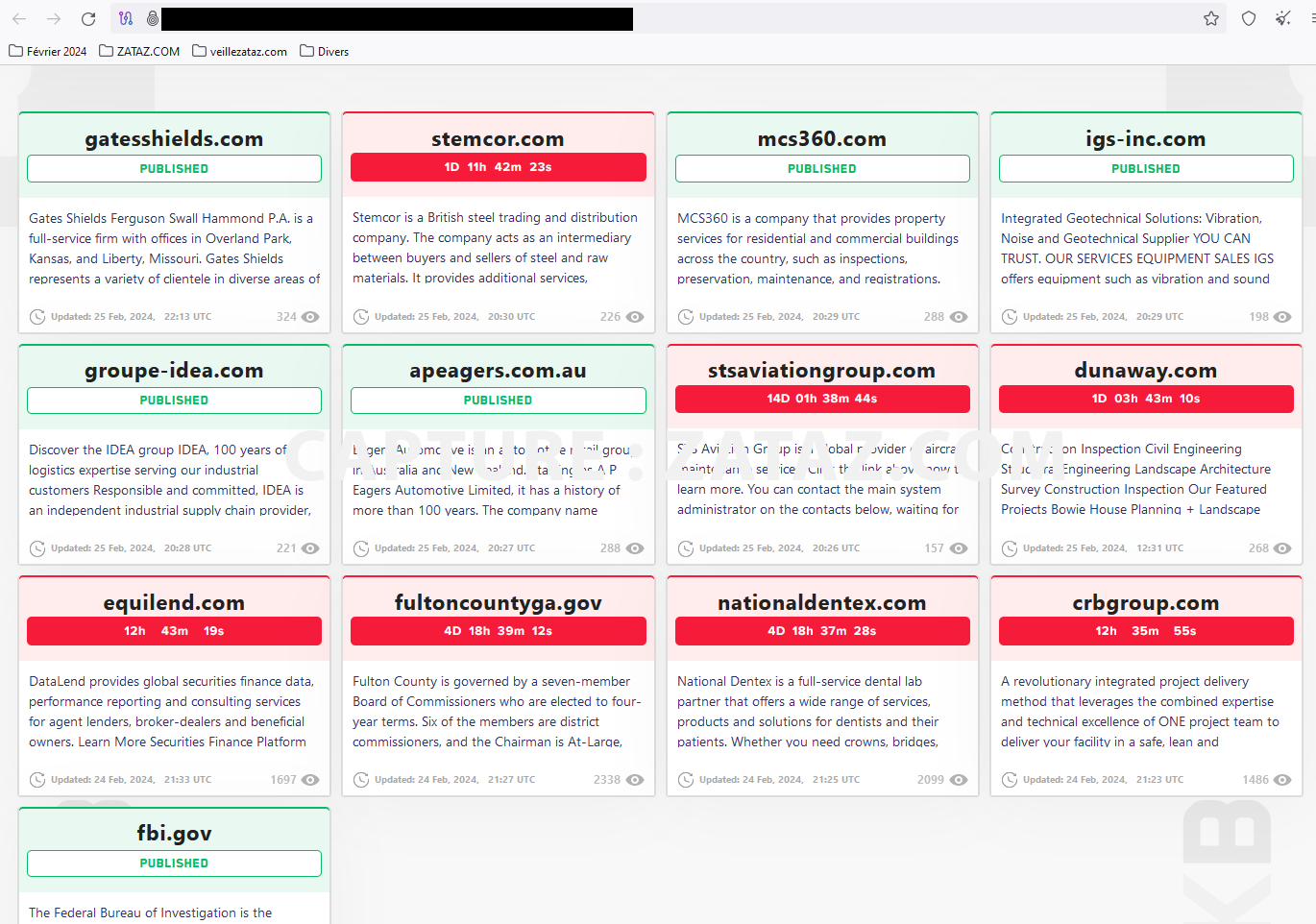

Ce 24 février, le voici revenir en indiquant à ses affiliés, des pirates utilisant son service pour lancer des rançonnages, que le nouvel espace « business » était en place. « Qui n’a pas eu accès au nouveau panel ? » a pu lire ZATAZ. Depuis, le site du pirate est revenu avec 12 victimes.

Il n’y a pas l’Hôpital d’Armentières dans les nouveaux blogs mis en place par le criminel ce 25/02/2024. – Capture : zataz.com

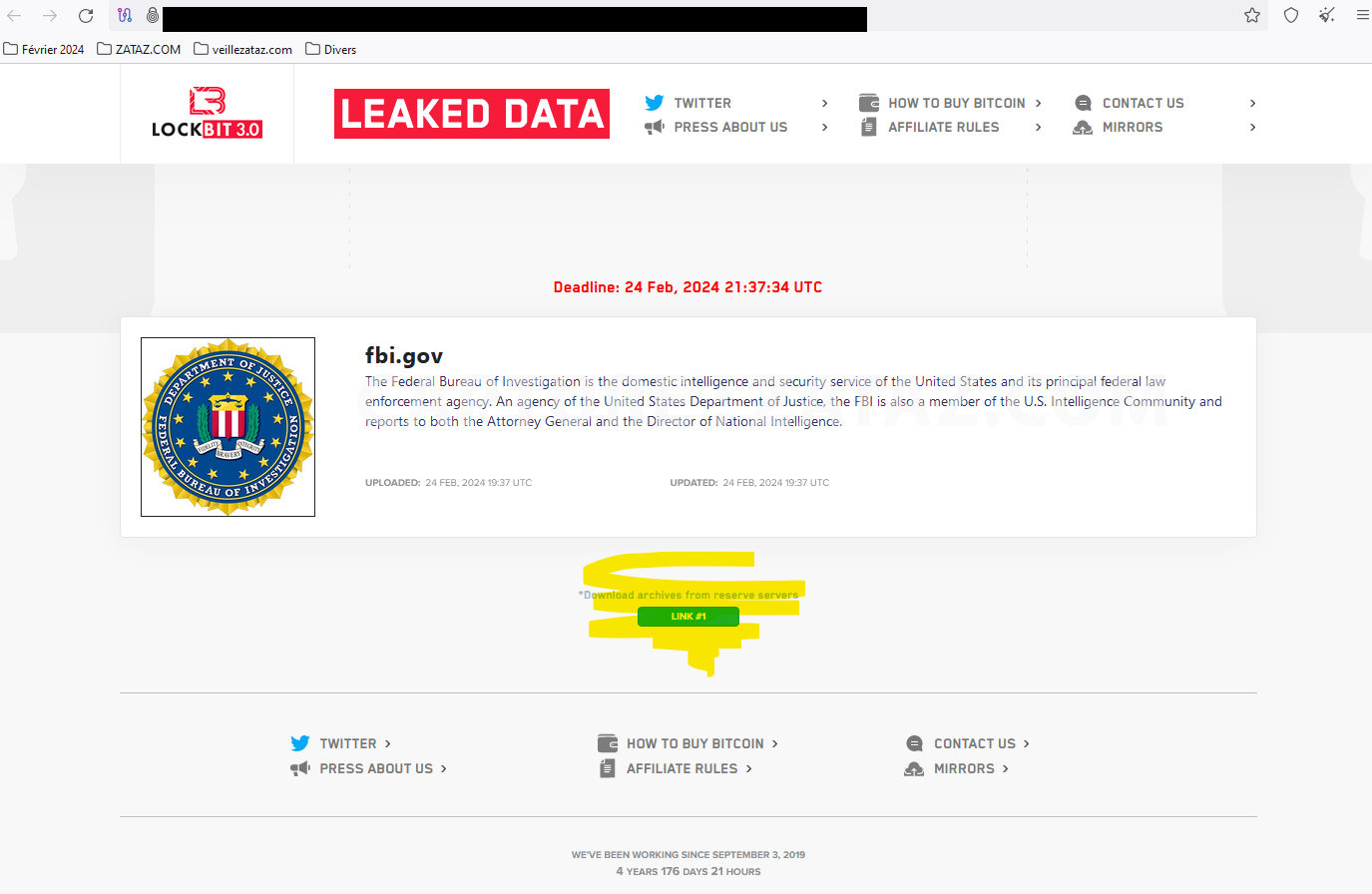

LockBitSupp habitué aux coups d’éclats a affiché un petit message, pour le FBI, sur de nombreuses URL qui avaient pourtant été saisies : « Le Federal Bureau of Investigation (FBI) est le service national de renseignement et de sécurité des États-Unis et la principale agence fédérale chargée de l’application de la loi. Agence du ministère de la Justice des États-Unis, le FBI est également membre de la Communauté du renseignement des États-Unis et rend compte à la fois au procureur général et au directeur du renseignement national. » affiche Lockbit.

LockBit raconte son piratage !

Le 19 février 2024, des tests de pénétration ont été effectués sur deux des serveurs. « À 06h39 UTC, j’ai découvert une erreur 502 Bad Gateway sur le site, j’ai redémarré nginx – sans changement, redémarré mysql – sans changement, redémarré PHP – le site a fonctionné. Je n’y ai pas prêté beaucoup d’attention, car après 5 ans à nager dans l’argent, je suis devenu très paresseux, et j’ai continué à naviguer sur un yacht avec des filles séduisantes.«

Quelques heures plus tard, le pirate a constaté que le site affichait une nouvelle erreur 404 Not Found nginx. « J’ai tenté d’accéder au serveur via SSH et je n’ai pas pu, le mot de passe ne correspondait pas, il s’est avéré plus tard que toutes les informations sur les disques avaient été effacées.«

Comme ZATAZ vous l’avait révélé, une faille non corrigée dans PHP avait permis l’infiltration. « En raison de ma négligence personnelle et de mon irresponsabilité, je me suis détendu et je n’ai pas mis à jour PHP à temps. Les serveurs avaient la version PHP 8.1.2 installée, qui a été testée avec succès pour la pénétration, très probablement à cause de cette CVE https://www.cvedetails.com/cve/CVE-2023-3824/« .

Le FBI ne me fait pas peur et ne peut m’arrêter

En conséquence, l’accès a été obtenu aux deux serveurs principaux où cette version de PHP était installée. Cependant, rien n’empêche de penser que les autorités ont pu exploiter un 0Day PHP. « je ne peux pas en être sûr à 100% » souligne le criminel. Une fois encore, LockBitSupp propose un récompense en cas de découverte de faille. Son serveur tourne sous PHP 8.3.3.

Selon le pirate, LockBit aurait été piraté par le FBI car « L’agence aurait décidé [cette attaque] pour une seule raison, parce qu’ils ne voulaient pas que les informations de https://fultoncountyga.gov/ soient divulguées. Les documents volés contiennent beaucoup de choses intéressantes et des affaires judiciaires concernant Donald Trump qui pourraient affecter les prochaines élections américaines. » A pu lire ZATAZ.

Pour finir sa fanfaronnade, LockBit a diffusé 20 nouveaux URLS [Blogs et stockages].