Lockbit piraté : le troll suprême des autorités

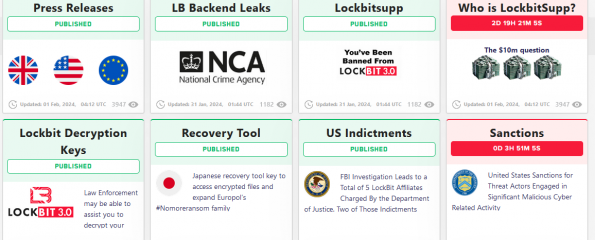

Comme ZATAZ vous l’expliquait, l’infrastructure informatique du groupe de hackers malveillants Lockbit est tombée entre les mains des autorités. La police a créé un faux site Lockbit et dévoile tout sur les pirates. Nous vous faisons visiter !

-

Contrôle par la NCA : La National Crime Agency (NCA) a pris le contrôle de l’environnement d’administration principal de LockBit et de son site de fuite sur le dark web.

- Obtention du code source : La NCA a acquis le code source de LockBit et une grande quantité de renseignements sur leurs activités et affiliés.

- Données de victimes ayant payé une rançon : Certaines données chez LockBit provenaient de victimes ayant payé une rançon, montrant que le paiement ne garantit pas la suppression des données.

- Coopération internationale : L’opération Cronos contre LockBit a impliqué le FBI et des partenaires de neuf autres pays.

- Saisie d’infrastructures : Dans les dernières 12 heures, la taskforce Op Cronos a saisi des infrastructures dans trois pays et mis hors service 28 serveurs appartenant à des affiliés de LockBit.

- Arrestations et gels de comptes : Deux acteurs de LockBit ont été arrêtés en Pologne et en Ukraine, et plus de 200 comptes de cryptomonnaie liés au groupe ont été gelés.

- Inculpations aux États-Unis : Deux individus responsables d’attaques LockBit ont été inculpés et détenus aux États-Unis, avec des actes d’accusation révélés contre deux autres personnes de nationalité russe.

-

Assistance aux victimes : La NCA dispose de plus de 1 000 clés de décryptage et contactera les victimes au Royaume-Uni pour les aider à récupérer leurs données chiffrées.

Voilà un coup magistral que nous attendions depuis des mois. Les nombreuses arrestations de la constellation malveillante Lockbit viennent de connaître une éclat solaire qui vaut son pesant de sourires.

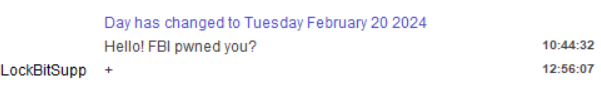

Plusieurs arrestations (en Ukraine et en Pologne), sites hors service, stockage saisi, service après-vente exposé. La cerise sur le gâteau, les autorités ont créé un faux site Lockbit [via une adresse officielle, comme le montre la vidéo] sur lequel les polices britannique et américaine se sont exprimées de manière remarquable. Un pur troll. Le design, les compteurs à rebours, tout y est. Mais cette fois, les informations révélées ne concernent plus les entreprises victimes, mais uniquement Lockbit et sa bande. [Visiter en vidéo].

La NCA a pris le contrôle de l’environnement d’administration principal de LockBit, qui permettait aux filiales de créer et de mener des attaques, ainsi que du site de fuite public du groupe sur le dark web, sur lequel ils hébergeaient auparavant et menaçaient de publier les données volées aux victimes.

Au lieu de cela, ce site héberge désormais une série d’informations exposant les capacités et les opérations de LockBit, que la NCA publiera quotidiennement tout au long de la semaine.

L’Agence a également obtenu le code source de la plateforme LockBit et une grande quantité de renseignements de leurs systèmes sur leurs activités et ceux qui ont travaillé avec eux.

Certaines données présentes dans les systèmes de LockBit appartenaient à des victimes qui avaient payé une rançon, ce qui montre que même lorsqu’une rançon est payée, elle ne garantit pas que les données seront supprimées, malgré ce que les criminels ont promis. ZATAZ vous l’a toujours dit : faire confiance au diable, c’est pas malin !

Stealbit

LockBit disposait d’un outil d’exfiltration de données sur mesure, connu sous le nom de Stealbit, qui était utilisé par les affiliés pour voler les données des victimes. Au cours des dernières 12 heures, cette infrastructure, basée dans trois pays, a été saisie par les membres de la taskforce Op Cronos, et 28 serveurs appartenant aux filiales de LockBit ont également été mis hors service.

L’infiltration et les perturbations techniques ne sont que le début d’une série d’actions contre LockBit et ses filiales. Dans le cadre d’une action plus large coordonnée par Europol, deux acteurs de LockBit ont été arrêtés en Pologne et en Ukraine, et plus de 200 comptes de cryptomonnaie liés au groupe ont été gelés.

Le ministère américain de la Justice a annoncé que deux accusés responsables de l’utilisation de LockBit pour mener des attaques de ransomware ont été inculpés au pénal, sont en détention et seront jugés aux États-Unis [ZATAZ vous en parlait cette nuit, NDR].

Les États-Unis ont également dévoilé les actes d’accusation contre deux autres personnes, de nationalité russe, pour avoir conspiré en vue de commettre des attaques LockBit.

Suspect arrêté en Ukraine

Les autorités ukrainiennes ont persévéré malgré les défis d’un environnement déchiré par la guerre. Leur effort collaboratif a conduit à l’arrestation réussie de suspects. Avec l’aide de la Gendarmerie Nationale, de la Pologne et d’Europol, des perquisitions et à l’interrogatoire d’un pirate géolocalisé à Ternopil. Une enquête lancée par les autorités judiciaires françaises.

Suspect arrêté en Pologne

Dans un effort coordonné, les autorités polonaises ont exécuté, à la demande des autorités judiciaires françaises, des actions ciblées pour appréhender un acteur présumé de LockBit. La collecte de renseignements collaborative à travers les frontières a facilité l’identification précise de l’individu soupçonné d’avoir blanchi une grande partie des profits générés par le groupe LockBit. Avec une planification stratégique et un échange d’informations en temps réel entre les agences via le Poste de Commandement Virtuel (VCP) d’Europol et un soutien sur place, les autorités se sont rapidement déplacées pour intercepter le suspect.

Pendant ce temps…

La Police japonaise, avec le soutien d’Europol, a développé un outil de récupération conçu pour restaurer les fichiers chiffrés par le Ransomware LockBit 3.0 Black.

Pour que cette solution de récupération fonctionne, vous devez exécuter ce fichier binaire sur votre machine infectée. Cela lancera une première évaluation de votre machine.

Pour produire cet outil, la Police japonaise a concentré une grande expertise technique pour révéler la structure du chiffrement basée sur l’ingénierie inverse en matière de criminalistique pendant plus de trois mois. Cette solution a été testée en interne et des efforts importants ont été faits pour la rendre disponible lors de l’opération conjointe CRONOS.

Update : Le ministère de la Justice annonce la perturbation du groupe de ransomwares LockBit, l’un des groupes de ransomwares les plus actifs au monde, qui a ciblé plus de 2 000 victimes et a reçu plus de 120 millions de dollars de rançon. paiements et demandé des rançons totalisant des centaines de millions de dollars.