L’OSINT pour démystifier les attaques de logiciels espions

Retrouver notre série dédiée aux grandes enquêtes qui ont fait sortir de l’ombre l’OSINT (Open Source Intelligence). Dans cet article, l’aventure humaine du groupe de chercheurs en sécurité informatique appelé Security Without Borders et les méthodes d’OSINT pour enquêter sur des attaques de logiciels espions.

Depuis l’avènement de l’Internet et l’essor des nouvelles technologies, la sécurité informatique est devenue un enjeu majeur pour les entreprises et les gouvernements. En 2018, un groupe de chercheurs en cybersécurité a décidé de travailler ensemble pour combattre les menaces en ligne. Ce groupe, nommé Security Without Borders, a utilisé l’OSINT (Open Source Intelligence) pour enquêter sur des attaques de logiciels espions.

La naissance de Security Without Borders

Security Without Borders est né en 2018 de la collaboration entre des chercheurs en cybersécurité issus de différents horizons. Ces experts ont décidé de mettre leurs compétences en commun pour lutter contre les attaques informatiques, en particulier celles liées aux logiciels espions. Le groupe a choisi d’utiliser l’OSINT, qui se base sur la collecte et l’analyse d’informations provenant de sources publiques, pour enquêter sur les menaces en ligne.

L’OSINT : un atout pour la sécurité informatique

L’OSINT (Open Source Intelligence) est un ensemble de méthodes et de techniques visant à collecter, analyser et exploiter des informations provenant de sources publiques pour en tirer des renseignements. Ces informations peuvent inclure des articles de presse, des données disponibles sur les réseaux sociaux, des forums de discussion ou encore des sites Web d’organisations gouvernementales.

En utilisant l’OSINT, Security Without Borders a pu révéler plusieurs affaires liées à des logiciels espions et à des cyberattaques. L’OSINT leur a permis de rassembler des données cruciales pour comprendre la nature des attaques, identifier les acteurs impliqués et, dans certains cas, démanteler les réseaux de cybercriminels.

En 2019, Security Without Borders a révélé l’existence de DarkMatter, une entreprise de cybersécurité basée aux Émirats arabes unis, qui aurait mené des opérations de surveillance et de piratage à grande échelle. En utilisant l’OSINT, les chercheurs ont pu identifier les membres de l’équipe de DarkMatter et mettre en lumière leurs activités clandestines.

Security Without Borders a également enquêté sur une vaste campagne de phishing visant des organisations non gouvernementales (ONG) et des militants des droits de l’homme. Grâce à l’OSINT, les chercheurs ont pu identifier les acteurs impliqués et déterminer les méthodes utilisées pour cibler et infiltrer les réseaux des ONG.

L’impact de Security Without Borders

Le travail de Security Without Borders a permis de sensibiliser le public et les entreprises aux dangers des logiciels espions et des cyberattaques. En partageant leurs découvertes avec la communauté de la cybersécurité et les médias, les chercheurs ont contribué à une meilleure compréhension des tactiques employées par les cybercriminels. De plus, leurs enquêtes ont permis d’alerter les autorités compétentes et, dans certains cas, de démanteler des réseaux de cybercriminels.

Malgré les succès remportés par Security Without Borders, la lutte contre les cyberattaques et les logiciels espions reste un défi de taille. Le SWB n’existe plus. Les menaces évoluent constamment, et les acteurs malveillants déploient des moyens toujours plus sophistiqués pour atteindre leurs objectifs. De plus, les gouvernements et les entreprises doivent également s’adapter aux nouvelles régulations en matière de protection des données et de respect de la vie privée.

Dans le monde numérique d’aujourd’hui, les cyberattaques et les cybercriminels représentent une menace croissante pour la sécurité des individus, des entreprises et des gouvernements. Pour lutter contre cette menace, les chercheurs en cybersécurité ont commencé à exploiter l’OSINT (Open Source Intelligence) pour identifier les auteurs de ces attaques et démanteler les groupes de cybercriminels. Un exemple révélateur de l’utilisation réussie de l’OSINT est l’identification du groupe de hackers APT41 en 2020.

L’OSINT : un outil clé pour la cybersécurité

En 2020, des chercheurs en cybersécurité ont utilisé l’OSINT pour identifier un groupe de hackers appelé APT41, soupçonné d’être lié au gouvernement chinois et d’avoir mené des cyberattaques contre des entreprises et des gouvernements étrangers. D’abord, les chercheurs ont analysé des attaques et des techniques. L’étudie des attaques attribuées à APT41, a permis d’identifier des schémas et des méthodes communes utilisées par le groupe. Ces informations ont permis de mieux comprendre les objectifs et les compétences du groupe.

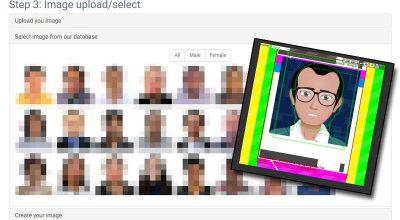

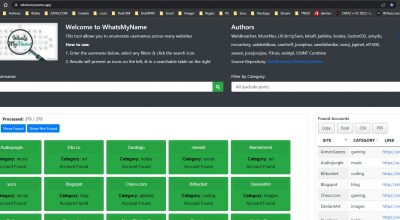

En utilisant l’OSINT, les chercheurs ont surveillé les activités en ligne du groupe, notamment en suivant les discussions sur les forums de pirates et en analysant les profils des membres présumés sur les réseaux sociaux. Les chercheurs ont également analysé les infrastructures numériques utilisées par APT41, notamment les serveurs, les adresses IP et les domaines associés à leurs attaques. Ces informations ont aidé à identifier les acteurs derrière le groupe et à établir des liens avec le gouvernement chinois.

Conseils pour utiliser l’OSINT dans la lutte contre les cyberattaques

Pour les chercheurs en cybersécurité qui cherchent à utiliser l’OSINT pour identifier les auteurs de cyberattaques et les groupes de cybercriminels, voici quelques conseils : collecter des informations à partir de diverses sources : Pour obtenir un tableau complet des activités d’un groupe de hackers, il est essentiel de collecter des informations à partir de diverses sources publiques, telles que les médias sociaux, les forums en ligne, les blogs et les bases de données de vulnérabilités ; pour tirer le meilleur parti de l’OSINT, les chercheurs doivent maîtriser diverses techniques d’analyse, telles que l’analyse de texte, l’analyse de réseau et la géolocalisation ; l’échange d’informations et la collaboration entre chercheurs, entreprises et organisations gouvernementales peuvent grandement faciliter l’identification des auteurs de cyberattaques et le démantèlement des groupes de cybercriminels.

Les chercheurs en cybersécurité qui utilisent l’OSINT doivent être conscients des risques potentiels pour leur sécurité personnelle et prendre des mesures pour protéger leur identité et leurs communications en ligne.

Pour finir, même si cela parait évident, il est important de rappeler que les chercheurs doivent être conscients des lois et des normes éthiques qui s’appliquent à la collecte et à l’utilisation d’informations provenant de sources publiques et de veiller à respecter ces limites.

Open Source Intelligence

L’OSINT (Open Source Intelligence) est une méthode de collecte, d’analyse et d’utilisation de l’information provenant de sources accessibles au public telles que les médias sociaux, les bases de données en ligne, les forums, les blogs et les sites Web. Cette méthode permet de collecter des données en temps réel, d’analyser des tendances, des opinions, des comportements et des informations sur des personnes, des organisations, des événements et des tendances.

L’OSINT est utilisé par les gouvernements, les entreprises, les services de sécurité, les journalistes, les chercheurs et les enquêteurs pour surveiller les menaces potentielles, suivre les activités criminelles, identifier les tendances du marché, surveiller la réputation de la marque et découvrir des informations sur les concurrents. ZATAZ vous propose une rubrique dédiée à l’OSINT avec outils, vidéos et tutoriels.