MAZE vous passe le bonjour de la part d’Egregor et Sekhmet !

Après plus d’un an de « vacances » MAZE, le papy des ransomwares nouvelle génération, diffuse des clés de déchiffrement pour les fichiers qu’il avait pris en otage via Egregor et Sekhmet.

Souvenez-vous, voilà deux ans, je réussissais à interviewer MAZE. Ce pirate informatique avait été le premier à lancer le ransomwares en mode « marketing de la malveillance« . Infiltration, vol de données, chiffrement, demande de rançon et service après-vente.

MAZE avait annoncé quitter le business en septembre 2021. Je vous expliquais alors qu’il avait annoncé revenir, peut-être un jour, sous une autre forme, un autre nom. Autant dire que le coquin, et ses affiliés, réapparaitront alors sous différents noms allant d’Egregor et Sekhmet.

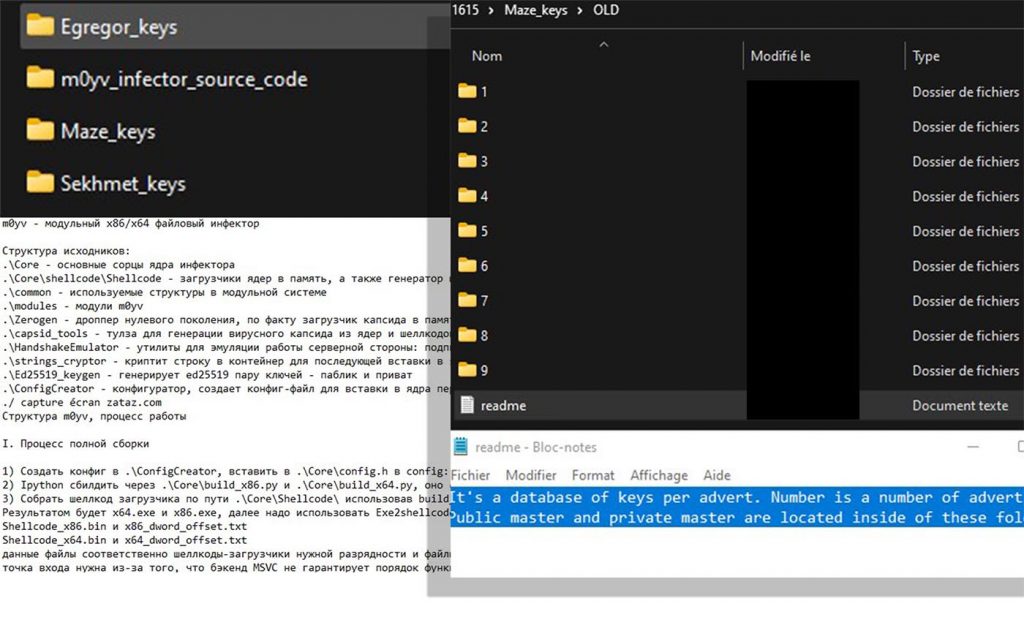

Il y a quelques jours, dans le forum américain de Bleeping Computer, MAZE a lâché l’ensemble des clés de déchiffrement, et le code source d’outils maison (les antivirus indiquent qu’il s’agit du virus Expira, ce qui n’est pas le cas), afin de permettre aux victimes de déchiffrer leurs données prises en otage.

Chaque archive diffusée possèdent des clés qui débloqueront la prise d’otage. Dans un second dossier, baptisé « OLD » (comme vous pouvez le voir dans ma capture écran), se trouvent les clés de l’ancienne version du ransomware de MAZE.

« Il est nécessaire de souligner qu’il s’agit d’une fuite planifiée et qu’elle n’a aucun lien avec les récentes arrestations, souligne MAZE. La source M0yv est un bonus, car il n’y avait pas de code source majeur de logiciel résident depuis des années maintenant, alors c’est parti.«

Le pirate explique qu’il ne reviendra plus, ni sous ce pseudonyme, ni dans le business lié au ransomware « Aucun des membres de notre équipe ne reviendra jamais dans ce genre d’activité, ce fut agréable de travailler avec vous. » Comment suis-je sûr qu’il semble bien s’agir de MAZE ? Le pirate termine sa missive par « N’oubliez jamais que tout ce que vous percevez n’est que le rêve de Dieu. Terminez votre tâche. » Propos qu’il tenait déjà lors de mes rencontres via le tchat qu’il m’avait ouvert pour les occasions.

L’éditeur Russe Emisoft a récupéré les clés et à créer un logiciel permettant de déchiffrer les fichiers chiffrés. Seul bémol, il faut posséder le mail de demande de rançon pour que cela fonctionne.

Pendant ce temps

Un nouveau groupement de ransomware baptisé ALPHV annonce vouloir créer son propre « méta-univers » RaaS. Connu aussi sous le nom de Black Cat Lockers, ALPHV est un ancien membre de BlackMatter/DarkSide. Changer de nom est aussi une façon d’espérer effacer ses traces : GandCrab était devenu REvil ; Maze Egregor/Sekmeth, et DarkSide était devenu BlackMatter.

Les analystes de Chainalysis ont estimé les revenus des crypto-monnaies pour 2021 à 602 millions de dollars. Des gains à prendre avec des pincettes. Ils pourraient être en réalité encore plus élevés, car tous les cas ne sont pas médiatisés et il est extrêmement difficile de calculer les chiffres réels. Les experts qualifient l’année dernière d' »année des rançongiciels« . Sur les trois années de 2019 à 2021, le montant moyen versé aux pirates est passé de 25 000 $ US à 118 000 dollars américains.

Les pirates de Conti ont gagné le plus d’argent, les paiements au groupe s’élèvent à au moins 180 millions de dollars. DarkSide, Phoenix Cryptolocker, Revil, Cuba, Clop, LockBit et Hive sont les suivants sur la liste. Les groupes de ransomware demandent de plus en plus souvent à leurs victimes des rançons en cryptomonnaie Monero. Cette monnaie se veut plus difficile à tracer.