Nouvelle version du plan européen de détection de la maltraitance en ligne

Le plan européen de détection de la maltraitance d’enfants en ligne a récemment été mis à jour. En tant que président actuel de l’Union européenne, la Belgique propose de continuer à surveiller les applications de messagerie instantanée, mais avec le consentement des utilisateurs. Ceux qui refuseront cette surveillance ne pourront plus envoyer d’images.

Recevez les infos de la semaine ZATAZ, chaque samedi, par courriel.

Recevez les infos ZATAZ dans votre téléphone pour ne rien rater des cyber’actus.

Cette proposition, remontant à l’année dernière, équivaut à une forme de surveillance de masse. Ses partisans plaident pour l’abolition ou le contournement du chiffrement des messages. Initialement rejetée, la proposition a refait surface à la fin de l’année dernière sous une nouvelle version. L’idée de fond est bonne, détecter les auteurs et la diffusion d’images pédopornographiques.

Surveillance et chiffrement

La nouvelle version propose une méthode implicite de contournement du chiffrement. Chaque application de messagerie inclurait une porte dérobée permettant aux autorités de scanner automatiquement tous les messages. Cela rendrait de facto le chiffrement inutile. Début mai, des centaines de scientifiques ont cosigné une lettre ouverte pour souligner les dangers et l’infaisabilité d’un tel plan. Le site allemand Netzpolitik a consulté les notes d’une réunion européenne récente sur cette proposition. La Belgique, en tant que président de l’Union européenne, y a présenté un nouveau compromis qui se traduit toujours par un contrôle des citoyens plus étonnant encore.

Options pour les utilisateurs

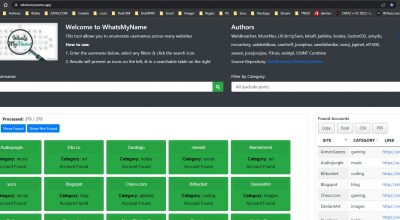

Selon le procès-verbal publié, les utilisateurs pourraient choisir d’accepter ou de refuser le contrôle de leurs chats lorsqu’ils utilisent des applications comme WhatsApp ou Signal. Si l’utilisateur refuse, il ne pourra plus envoyer de photos ou de vidéos, bien que les fichiers texte et audio ne soient pas concernés. Ceux qui acceptent seraient toujours surveillés pour les envois d’images connues de maltraitance d’enfants, via un système de « hashing », l’image est transformée en une série de chiffres d’identification. En cas de correspondance avec une image d’une base de données, l’image serait signalée à la police. Pour les images inconnues, une deuxième détection automatique serait nécessaire avant toute action. Parmi les bases de données connues, celle de l’ICSE (International Child Sexual Exploitation database). Elles est gérée par Interpol. Elle permet aux enquêteurs du monde entier de comparer des images et des vidéos de manière sécurisée pour identifier les victimes et les lieux des crimes.

Critiques et risques

Malgré son état conceptuel, la proposition soulève de vives critiques. Les scientifiques avertissent que cela pourrait entraîner des erreurs graves et des abus. Par exemple, des parents partageant des photos de leurs enfants en maillot de bain dans un groupe familial pourraient être injustement surveillés s’ils envoient ce type de contenu plus d’une fois.

Pour l’instant, les pays membres ne sont pas unanimes. La Roumanie, la Bulgarie et le Danemark soutiennent la proposition, tandis que les Pays-Bas s’opposent au scan des images inconnues et des textes pour détecter le ‘grooming’. L’Allemagne demande une révision approfondie et le Portugal reste sceptique. L’Espagne s’interroge sur les aspects pratiques, notamment sur la vérification des documents contenant des images.

Opposition des entreprises technologiques

Les entreprises technologiques sont généralement opposées à cette mesure. Will Cathcart, directeur de WhatsApp, a réitéré que cela équivaut à de la surveillance, à la fin du chiffrement et à un internet moins sécurisé. Le débat autour de cette proposition de surveillance des communications en ligne est loin d’être terminé. Les préoccupations concernant la vie privée, la sécurité et l’efficacité du plan continuent de diviser les États membres et les experts.

Bref, un vaste sujet qui additionne la gestion de données sensibles nécessitant des protocoles stricts pour protéger la vie privée des victimes et éviter les fuites d’informations ; le maintien à jour d’une vaste base de données avec des millions de fichiers exige des ressources considérables et une infrastructure technique avancée ; les différences juridiques entre les pays membres peuvent parfois compliquer la coopération et l’échange d’informations.