NRJ échappe à un piratage de masse

Le groupe NRJ échappe à un piratage de masse qui aurait pu faire d’énormes dégâts.

Mi-mars, la rédaction de ZATAZ est alertée par une source anonyme d’un piratage possible dans l’un des serveurs du groupe NRJ. NRJ Group est une société spécialisée dans l’audiovisuel. On connait son fer de lance, la radio NRJ, ainsi que sa chaîne de télévision diffusée sur la TNT, ADSL et Satellite, NRJ 12.

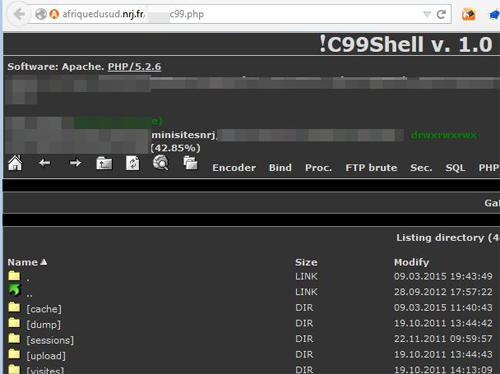

En quelques heures, la rédaction de zataz.com va découvrir que le pirate aurait pu faire beaucoup plus de dégâts que dans l’affaire du piratage TF1/ViaPress. Bases de données, logiciels pirates cachés et modifications de contenus numériques auraient pu être orchestrées. Alertées par le protocole d’alerte de zataz, les équipes informatiques du groupe NRJ ont rapidement pris les choses en main. Failles corrigées et Shell (Backdoor – Porte cachée) ont été retirées du web.

L’un de ces passages secrets pirates était caché dans le serveur gérant le sous domaine afriquedusud.nrj.fr. NRJ a dû modifier l’ensemble des mots de passe de ses bases de données qui ont pu être corrompues. Des mots de passe au format MD5 qui, dans la moitié des cas, auraient pu être déchiffrés en quelques minutes par un pirate informatique. Même sanction pour un compte Instagram du groupe.

Un problème informatique qui aurait pu permettre à un pirate de s’attaquer aux « partenaires » de NRJ via les opérations publicitaires mises en ligne pour Carrefour, La Poste, Yves Rocher, Phillips, Panasonic, … Des espaces qui visaient aussi ceux utilisaient par NRJ 12, Rire et Chansons, Nostalgie, Chérie FM.

Les injections SQL sont les attaques les plus communes car elles sont très simples et très dangereuses. Dans un formulaire d’authentification sur un site, un pirate renseignera à la place du mot de passe par exemple une requête en langage SQL (le plus souvent). Celle-ci, si elle n’est pas bloquée, sera envoyée au serveur et lui permettra d’accéder au compte dont il a rentré l’identifiant (par exemple ‘admin’), sans avoir besoin du mot de passe. L’attaquant pourra donc potentiellement avoir accès à tous les autres comptes, donc à toute la base de données !