Actions numériques et cyber guérillas pour la 4ème manifestation des Gilets Jaunes

Annoncées en début de semaine dernière, des internautes s’affichant comme des Anonymous ont lancé plusieurs cyber guérillas numériques à l’encontre du gouvernement Français. Des manipulations ratées venues des 4 coins du globe !

Mise à jour : Anonymous lance une opération pour le 8 décembre ? ; Qui sont les pirates du 8 décembre ? ; OPFrance : Anonymous, pirates et hacktivistes en gilet jaune ; Actions numériques et cyber guérillas pour la 4ème manifestation des Gilets Jaunes

Je vous révélais, le 6 décembre 2018, de la mise en place par des internautes s’affichant comme Anonymous d’un plan de « bataille » ayant pour mission de lancer une cyber guérilla à l’encontre de plusieurs institutions économiques et étatiques Françaises.

Des attaques sous la forme de DDoS, des blocages de serveurs, annoncés à partir de 8 heures, ce samedi 8 décembre. De la malveillance 2.0 à l’occasion de la 4ème manifestation Gilets Jaunes dans les rues de Paris.

L’Art de la Guerre sauce cours d’école

Si quelques énervés sur Twitter avaient déjà proposé des « manifs » sur la toile, en début de mouvement, les annonces se sont démultipliées à partir du 5 décembre.

Pour les manifestations « physiques », des comptes Telegram, Discord … se sont ouverts. ZATAZ a pu en référencer pour chaque département. Certains étant spécialement prévus pour donner des « instructions » d’actions dans les rues.

Mais revenons au « Anonymous ». Je vais pouvoir vous en dire plus, de manière plus détaillé. Dans mon article du 6 décembre, il n’était pas possible de décortiquer les données. L’idée étant d’éviter de donner du grain à moudre à ce qui ressemble fort à des manipulateurs jouant avec des adolescents.

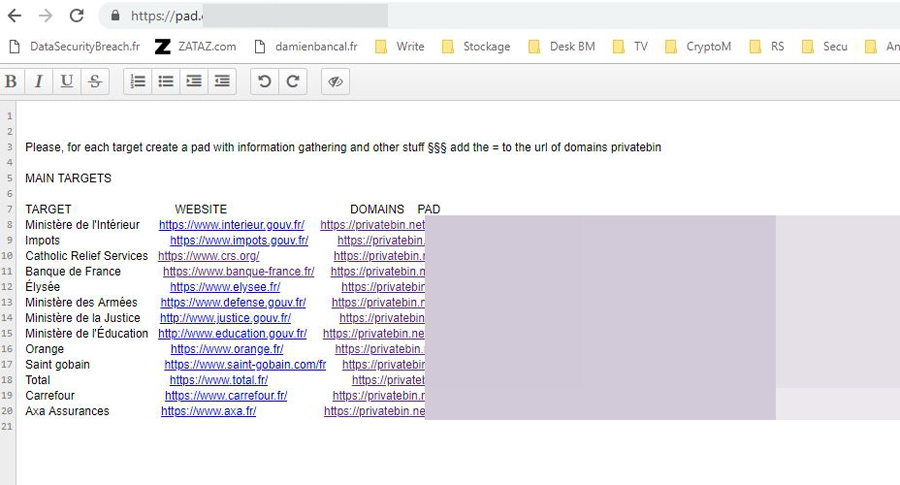

Des listes de cibles diffusées par des inconnus

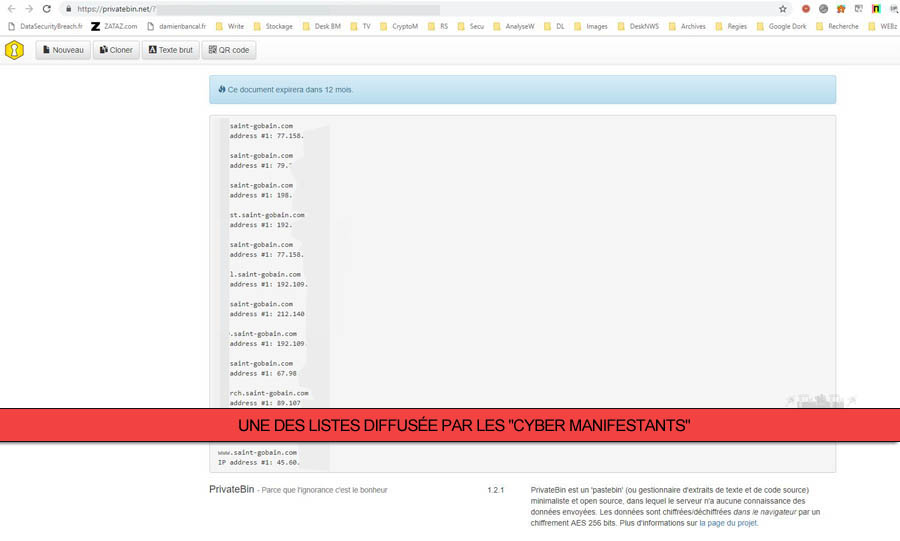

Les premières listes de cibles sont apparues sur le site Private Bin, un espace chiffré, comme je vous le montre avec la cible CRS.ORG (69 domaine, sous-domaines, IP) dans la capture écran ci-dessous.

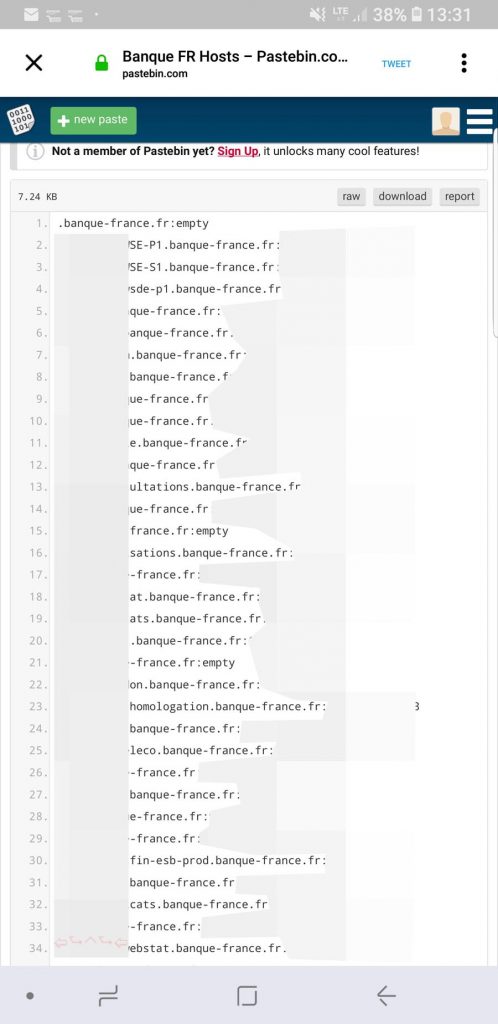

Les « inconnus » diffuseurs ont fait de même pour l’Elysée (3 domaine, sous-domaines, IP), AXA assurances (10 domaine, sous-domaines, IP), Carrefour (10 domaine, sous-domaines, IP), Total (12 domaine, sous-domaines, IP), Saint-Gobain (12 domaine, sous-domaines, IP), Orange (50 domaine, sous-domaines, IP), Education.gouv.fr (7 domaine, sous-domaines, IP),Justice.gouv.fr (4 domaine, sous-domaines, IP), defense.gouv.fr (9 domaine, sous-domaines, IP), Banque-france.fr (4 domaine, sous-domaines, IP), interieur.gouv.fr (+200 domaine, sous-domaines, IP), impots.gouv.fr (3 domaine,sous-domaines, IP).

Des listes de cibles tirées au hasard ?

Des listes qui vont s’étoffer aux fur et à mesure des heures via des « pads »installés sur le site Guérilla. On y retrouvera, entre autres, des cibles comme privé police-nationale.net (un espace privé, non officiel) ou encore PMU, EDF, Française des Jeux …

A noter que le site CRS.ORG, sera effacé des listes diffusées le reste du week-end, et pour cause. Comme je l’expliquais dans l’article du 5 décembre, il s’agissait non pas de la Compagnie Républicaine de Sécurité, mais d’une association catholique américaine. Les premières listes ont été constituées par des personnes évoluant hors de France et n’ayant pas vérifié les contenus diffusés ? Pour preuve aussi, l’attaque à l’encontre du portail web baptisé Police Nationale… espace numérique privé et non officiel ! Pensez-vous vraiment qu’un état ferait ce type de grossière erreur ?

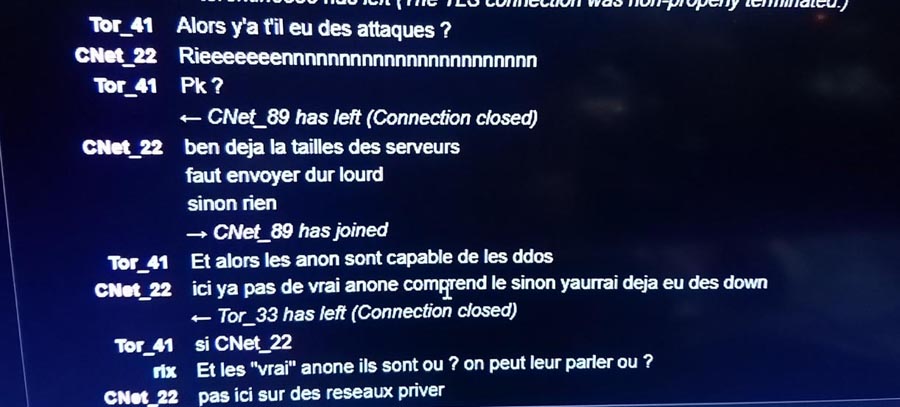

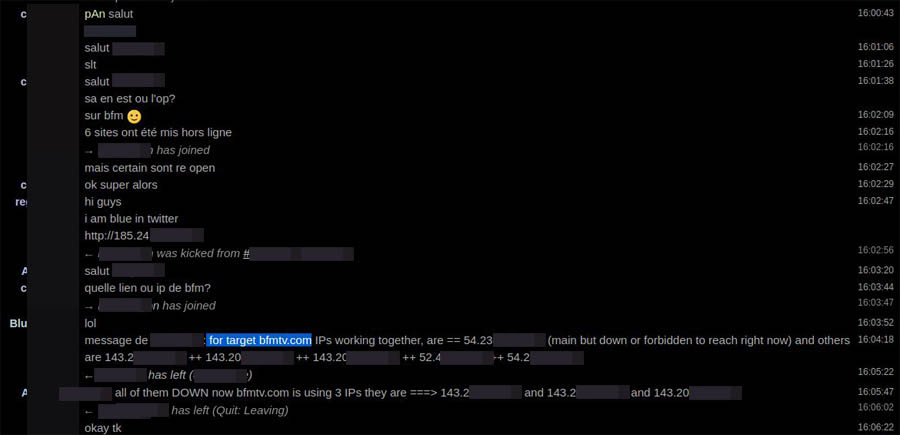

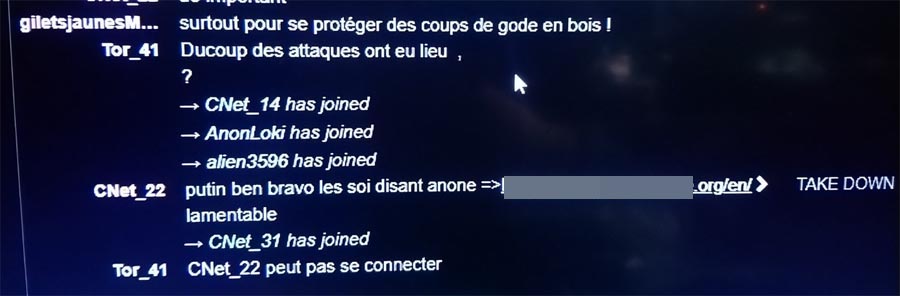

Un channel IRC « Anonymous » recrute, du moins il tente de recruter. Les discussions se rabattent sur un communiqué de presse à refaire car « bourré de fautes » s’inquiète un participant.

Seulement, en suivant les discussions sur ce channel, personne ne sait véritablement qui a réalisé ce « poster ». On retrouve sur Twitter l’un des premiers diffuseur, son nom Sharp (je reviendrais sur lui plus bas, NDR).

Rapidement, deux groupes apparaissent dans ces espaces de discussion ne dépassant jamais la soixantaine de personnes. Il y a ceux qui tentent de mener (2/3), et les autres. Clairement des populations qui ne sont pas vraiment au fait de l’informatique et de ses finesses.

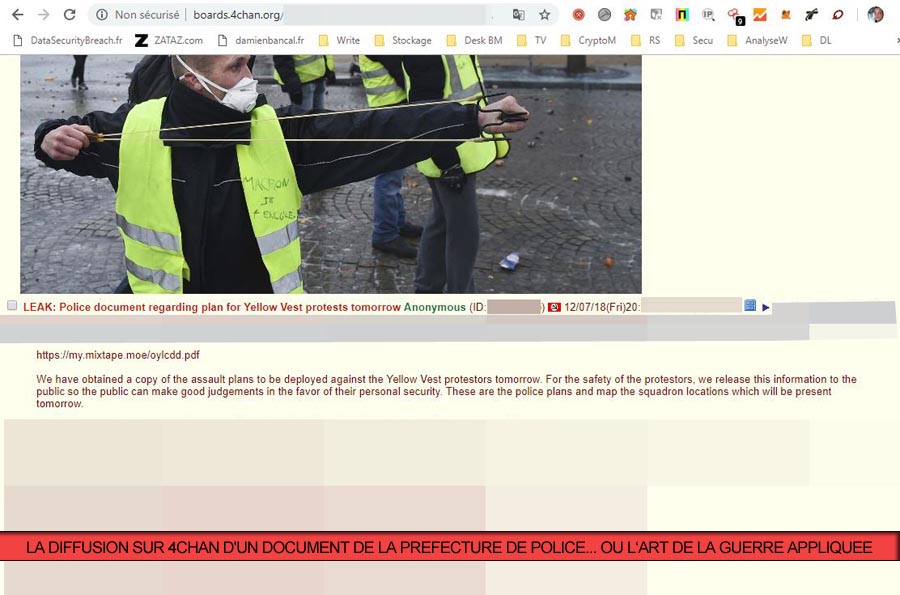

Des fuites de données sauce Macron Leak

Dans la foulée de ces discussions interminables, vendredi soir, 20h39, des documents de la « DIRECTION DE LA SÉCURITÉ DE PROXIMITÉ DE L’AGGLOMÉRATION PARISIENNE » sont mis en ligne sur le forum 4CHAN. Un espace déjà utilisé lors des actions « trolls » de la présidentielle de 2017. « Nous avons obtenu une copie des plans d’assaut devant être déployés contre les manifestants, explique un mystérieux diffuseur que je baptiserai gAS. […] Pour la sécurité des manifestants, nous communiquons ces informations au public afin que celui-ci puisse prendre des décisions éclairées favorisant leur sécurité personnelle. Ce sont les plans de la police et la carte des emplacements de l’escadron qui seront présents demain. »

Le fichier se diffuse comme neige en hiver dans les forums de Jeuxvidéo vers 20h40, puis en parallèle sur Twitter. Un parcours identique au « Macron Leak« , diffusés quelques heures avant le second tour des élections présidentielles françaises, en 2017.

Sur Twitter, une mystérieuse Helen Myers propose, en Catalan, le PDF des autorités policières. Un compte Telegram Gilets Jaunes fait de même quelques minutes plus tard. Un autre compte intéressant, une certaine Odile. Elle va proposer de télécharger le PDF via le site Russe VK. Seulement, le fichier n’était accessible que par l’auteur de la diffusion ! Manipulation ratée.

Cyber guérillas … hors de France

Le 6 et 7 décembre, deux nouvelles listes sont constituées et diffusées. Elles apparaissent cette fois sur Pastebin. Toujours les mêmes cibles. Le 8 décembre, deux nouveaux fichiers visent cette fois plus précisément La Banque de France (170 domaine, sous-domaines, IP).

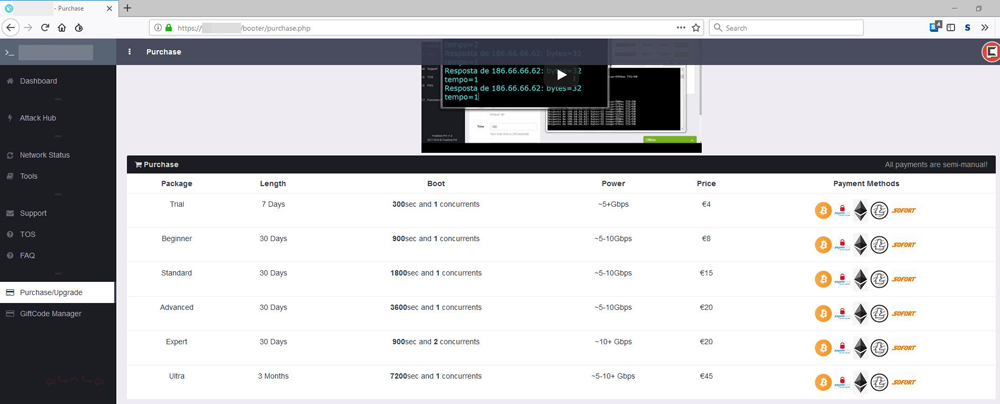

Un internaute, sur IRC et discord va inviter les « participants » à utiliser une boutique du black market (Booter/Stresser) permettant de lancer des DDoS. Entre le moment de l’annonce (2 811 172 tests via ce Booter) et l’écriture de cet article, 26 attaques avaient été lancées via cet espace malveillant.

Impossible de savoir, cependant, si ces attaques visaient la France. Prix de l’attaque, de 4€ à 45€ selon la puissance et la durée. Le prix maximum permet d’attaquer un serveur durant 7 200 secondes.

Cyber guérillas et Leak de données

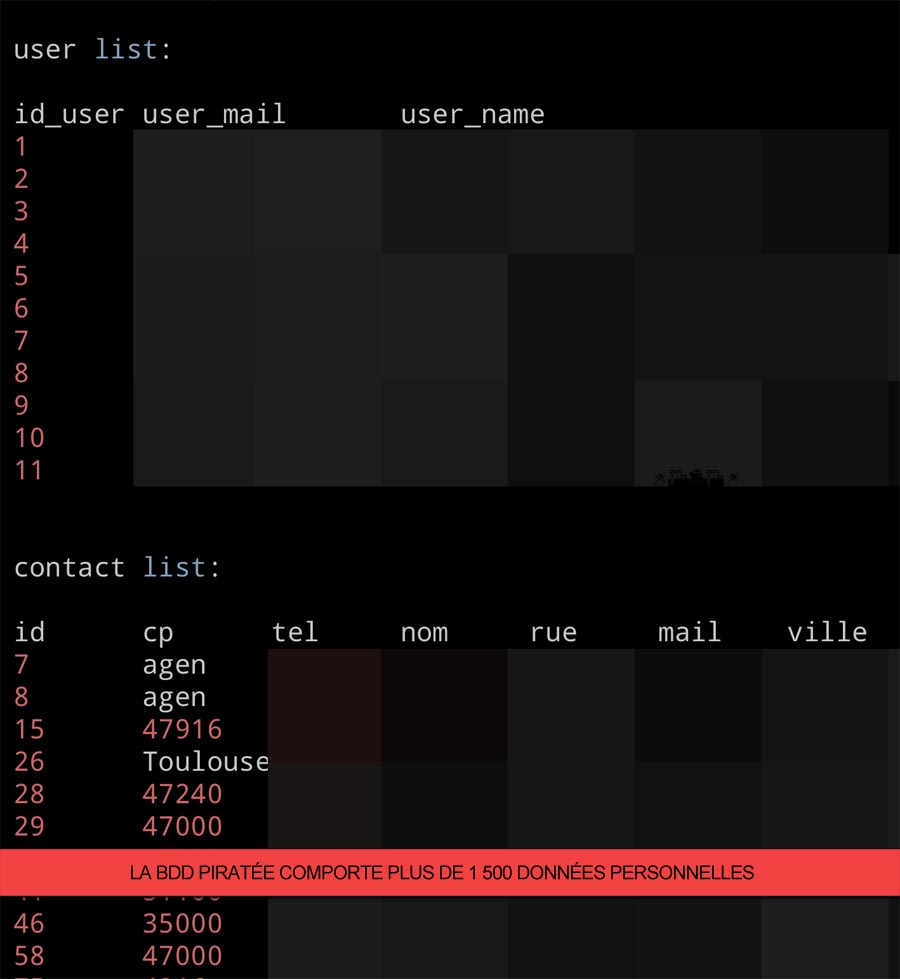

Samedi matin, une base de données comprenant plus de 1 500 identités est diffusée par un groupe baptisé « Sabotage Noir« . Pas de date concernant ce piratage. Pas de nom pour le site ciblé. 70% des personnes présentes dans cette liste utilisent un mail @justice.fr. « Notre mémoire et notre respect total pour ces guérilleros, affiche le pirate, en Anglais, dans le document reprenant un extrait de la BDD piratée. Nous nous vengerons en construisant et en défendant une vie libre sur leur chemin. Avec toute notre volonté, notre amour et notre dévouement révolutionnaire.«

Selon mes constatations, une base de données qui semble provenir de l’école nationale d’administration pénitentiaire. Un établissement public administratif rattaché au ministère de la Justice. Étonnant, le premier « compte » de la BDD est celui d’une agence de communication basée à Agen. Un emplacement, dans une BDD, qui est souvent celui du créateur du site/bdd.

12h. Des noms de logiciels sont proposés par les »Anonymous », Loic et Hping. 12h46, le site de la Banque de France ne répond plus. Les pirates diffusent deux PasteBin dédiés. L’un d’eux comprend des mails d’employés de la Banque de France.

Le site des instigateurs de cette »cyber guérilla » se retrouve, lui aussi, sous les coups d’un DDoS par des « anti guérilla » qui se font appeler – Le gang des Patrick -. La cacophonie est magistrale. Une contre-offensive numérique pour discréditer les fauteurs de troubles 2.0 et leurs manipulateurs ?

Des attaques de quelques minutes

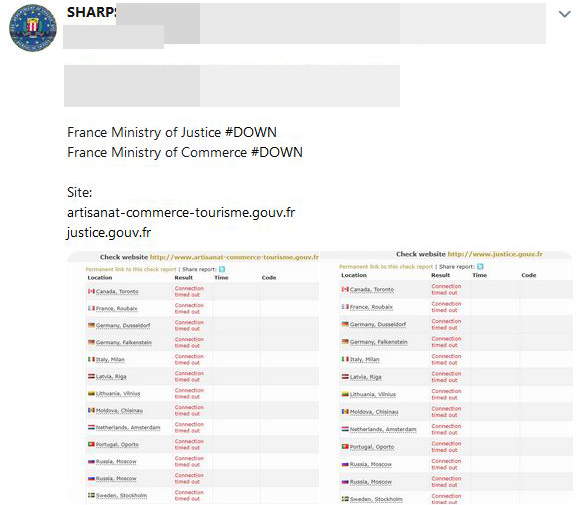

Plusieurs autres portails web .gouv sont ciblés, et tombent en panne quelques dizaines de minutes : Artisanat-commerce-tourisme, SSI, Entreprises, Culture, Cohésion du territoire.

Des DDoS qui ne durent que quelques minutes. L’utilisation de boutiques Stresser a un coût, même pour les « Anonymous ».

Les cyber blocages visant La Banque de France, SSI, Justice.gouv.fr signés par quatre pirates connus pour lancer des DDoS à tout va dans le monde.

Ils ne sont pas Français. Sharp (Amérique du Sud), AnoL (Turc), X et LoS. A noter que certains d’entre eux commercialisent, une vingtaine d’euros, des DDoS. Bref, certains utilisent les actions Anonymous pour leur business !

Ils gravitent tous autour de plusieurs groupes de jeunes adultes hacktivistes. Ils ont bloqué, il y a quelques semaines : le Vatican, la CIA, les sites de la Banque Rothschild …

Le même Sharp de l’affiche Anonymous bourrée de fautes (voir plus haut, NDR). Il va d’ailleurs tenter de faire taire le site de BFM TV.

Et si tu payais pour lancer un DDoS ?

D’autres « pirates » viennent se greffer, quelques minutes à ce capharnaüm numérique. Ils ne resteront pas longtemps. Ils ne sont ni Français, ni proches des manifestations Gilets Jaunes en France et en Belgique.

Pas de blocages visibles, ni annoncés pour les autres sites présents dans les premiers « pads » visant TF1, Carrefour, le PMU, BNP Paribas, LCL, Société Générale, Crédit Agricole ou encore la Française des Jeux et EDF.

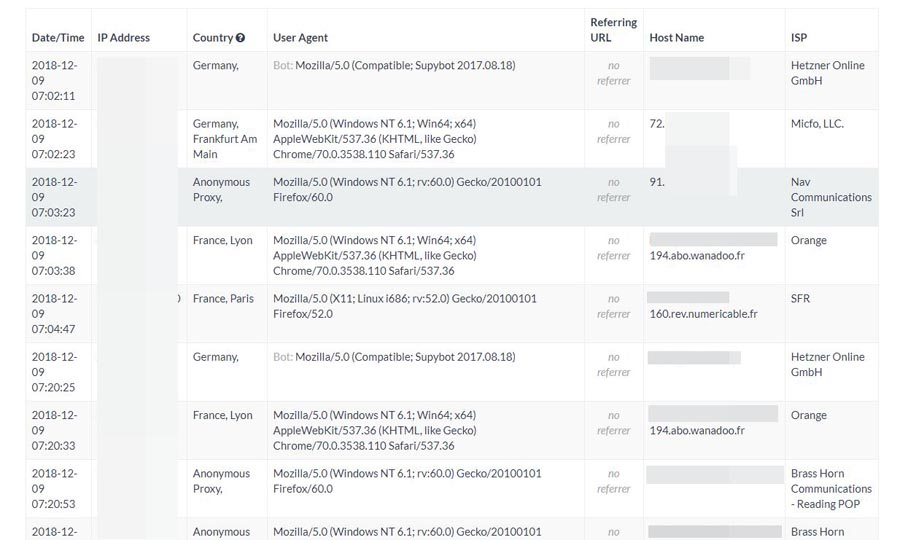

Pour conclure, le channel des cyber manifestants mis en place pour l’occasion a été infiltré. Des IP interceptées par un « Anonymous » pas vraiment heureux de la tournure de cette guérilla numérique [voir un extrait ci-dessous]. ZATAZ a reçu plusieurs pages de données et la méthode employée.

5 ans prison ?

Bref, une ambiance de cours d’école que les quelques manipulateurs (surtout motivés par leur ego et l’argent) n’ont pas réussi à faire flamber. On ne peut que s’en réjouir !

Pour rappel, un internaute amateur de DDoS est passible de 5 ans de prison et 75 000 euros d’amende.

Mise à jour 09/12/2018 – 22h : Suite à mes investigations, la base est extraite de l’espace « presse » de l’ENAP. Le piratage de cette BDD n’est pas, pour le moment, identifiable.

Mise à jour 09/12/2018 : Deux autres bases de données ont été diffusées. Je suis en cours d’investigation. Elles contiennent pour la 1ere des données de policiers (plusieurs centaines). La seconde, soit disant « hacked » d’un portail proche du Ministère de la Défense. Mes premières recherchent me confirment qu’elle date de 2005. Bref, de la manipulation d’internautes se disant anarchistes, mais ayant des archives de plus de 10 ans !

PS : A lire aussi, en Anglais, l’excellent papier du chercheur en cybersécurité x0rz. Il revient sur d’autres tentatives de manipulations, cette fois de l’opinion française.

« L’homme affiche un drapeau Russe avec son pseudonyme »

Sur l’image montrée, le drapeau représente un rond blanc entouré de rouge, dans le fond blanc on voit une faucille et un marteau en noir.

Ce n’est pas le drapeau russe, ni même celui de l’ex URSS.

Bonjour,

Effectivement, le Drapeau de l’Union des républiques socialistes soviétiques n’était pas sur fond blanc.

Pingback: ZATAZ 15 boutiques de DDoS-For-Hire Services fermées par le FBI - ZATAZ

Pingback: ZATAZ Anonymous lance une opération pour le 8 décembre ? - ZATAZ